Содержание

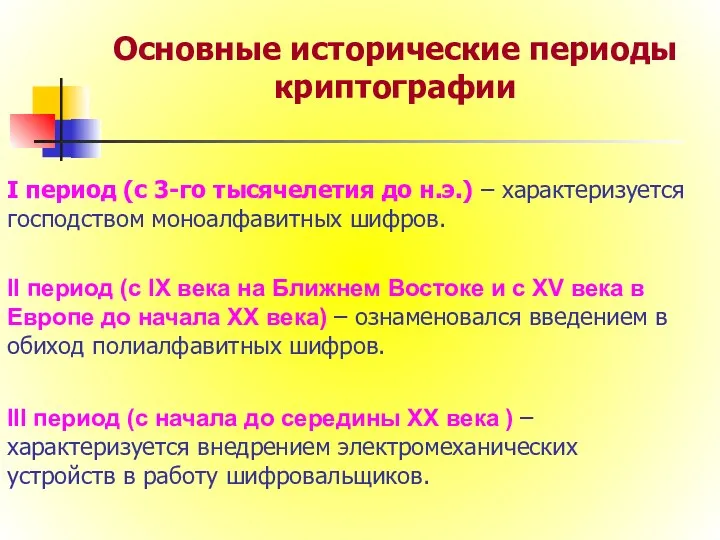

- 2. I период (с 3-го тысячелетия до н.э.) – характеризуется господством моноалфавитных шифров. Основные исторические периоды криптографии

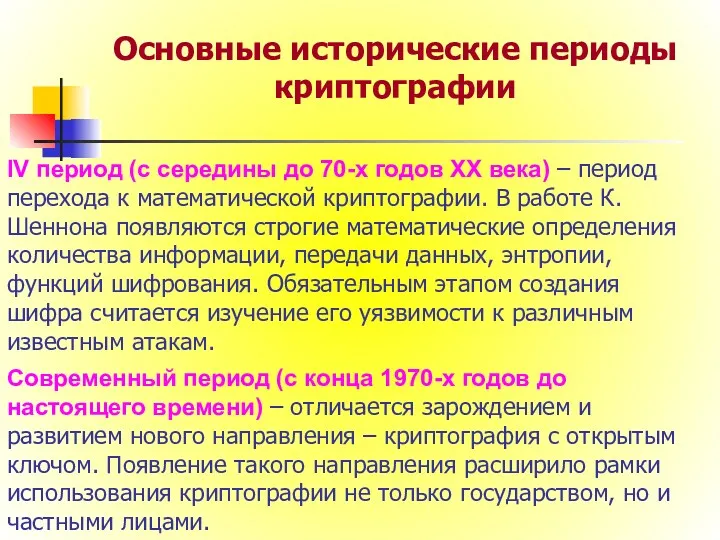

- 3. Основные исторические периоды криптографии Современный период (с конца 1970-х годов до настоящего времени) – отличается зарождением

- 4. 1. Шифр – совокупность обратимых преобразований множества открытых данных на множество зашифрованных данных, заданных алгоритмом криптографического

- 5. 5. Дешифрование – процесс преобразования закрытых данных в открытые при неизвестном ключе и, возможно, неизвестном алгоритме.

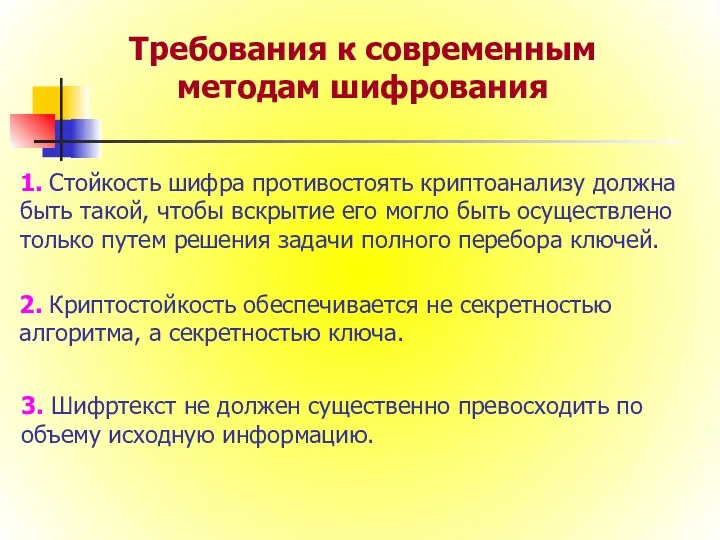

- 6. 1. Стойкость шифра противостоять криптоанализу должна быть такой, чтобы вскрытие его могло быть осуществлено только путем

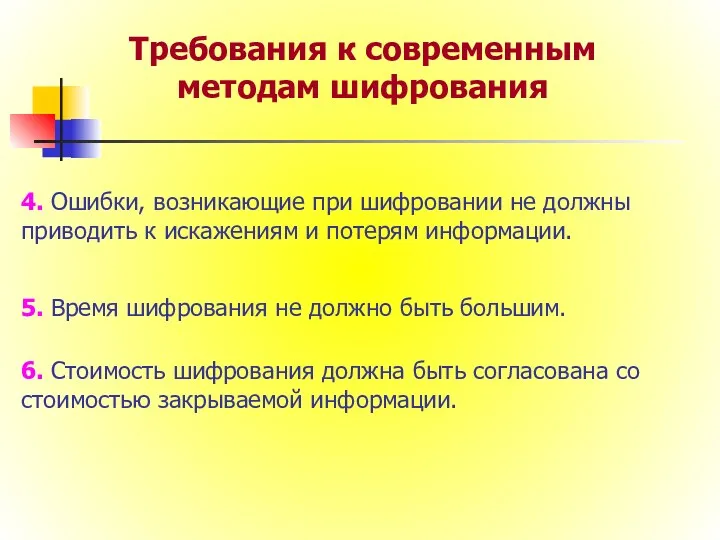

- 7. Требования к современным методам шифрования 4. Ошибки, возникающие при шифровании не должны приводить к искажениям и

- 8. X Общая схема передачи шифрованных сообщений Источник сообщений Источник ключей Шифратор Защищенный канал Z Дешифратор Приемник

- 9. Методы криптографии

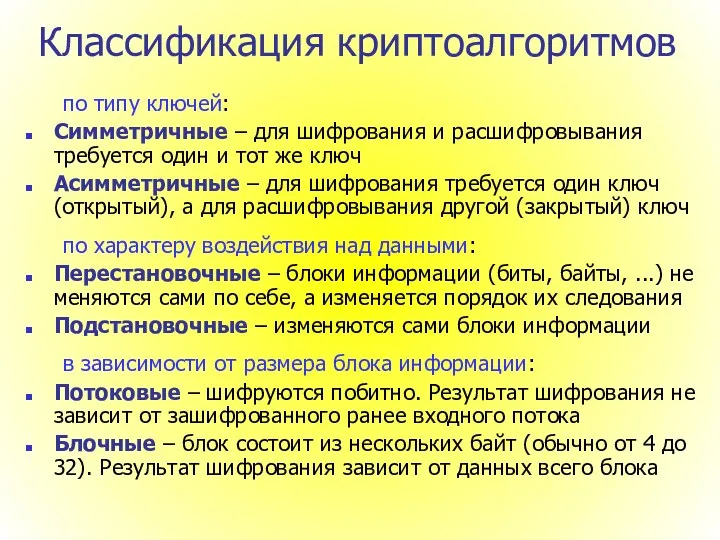

- 10. Классификация криптоалгоритмов по типу ключей: Симметричные – для шифрования и расшифровывания требуется один и тот же

- 11. Классификация криптоалгоритмов 1. Шифрование 2. Кодирование 3. Другие методы

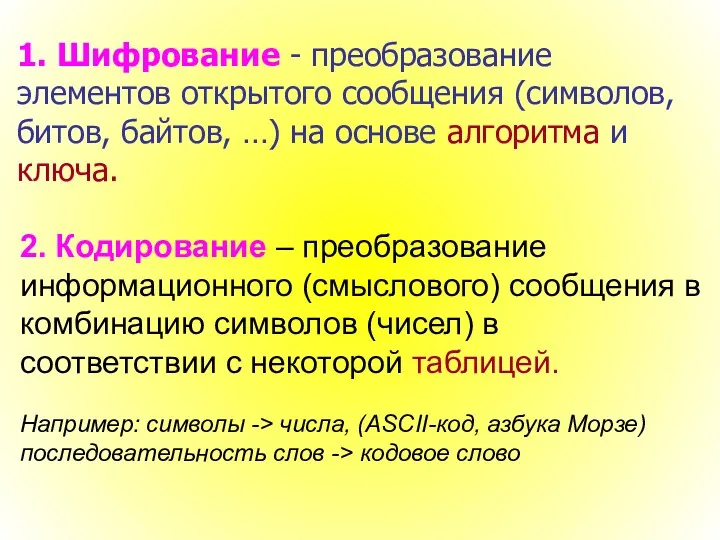

- 12. 1. Шифрование - преобразование элементов открытого сообщения (символов, битов, байтов, …) на основе алгоритма и ключа.

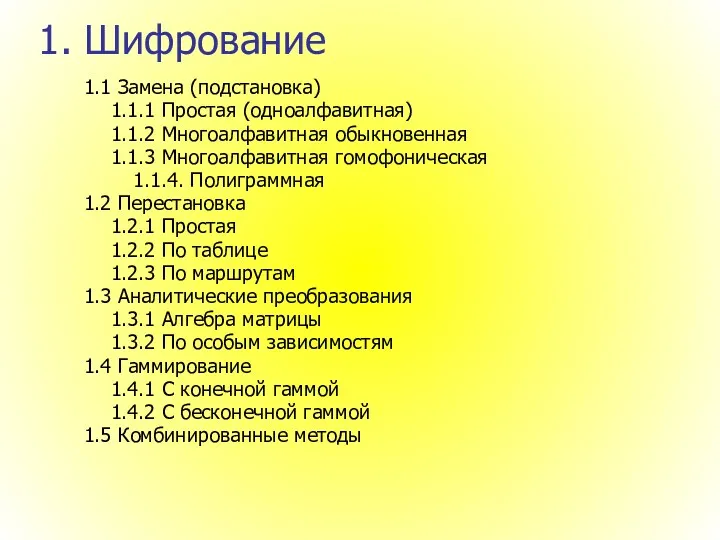

- 13. 1. Шифрование 1.1 Замена (подстановка) 1.1.1 Простая (одноалфавитная) 1.1.2 Многоалфавитная обыкновенная 1.1.3 Многоалфавитная гомофоническая 1.1.4. Полиграммная

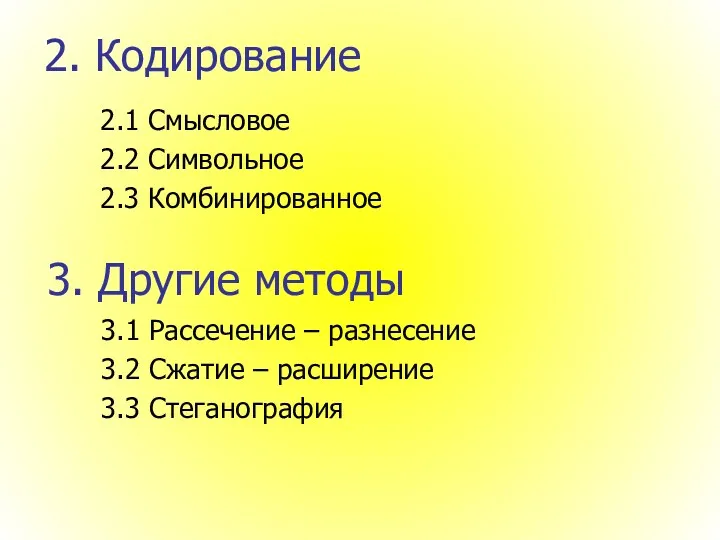

- 14. 2. Кодирование 2.1 Смысловое 2.2 Символьное 2.3 Комбинированное 3. Другие методы 3.1 Рассечение – разнесение 3.2

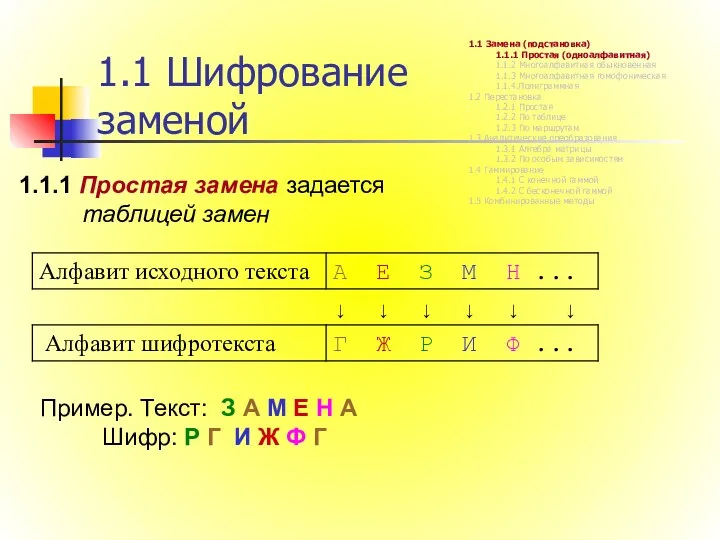

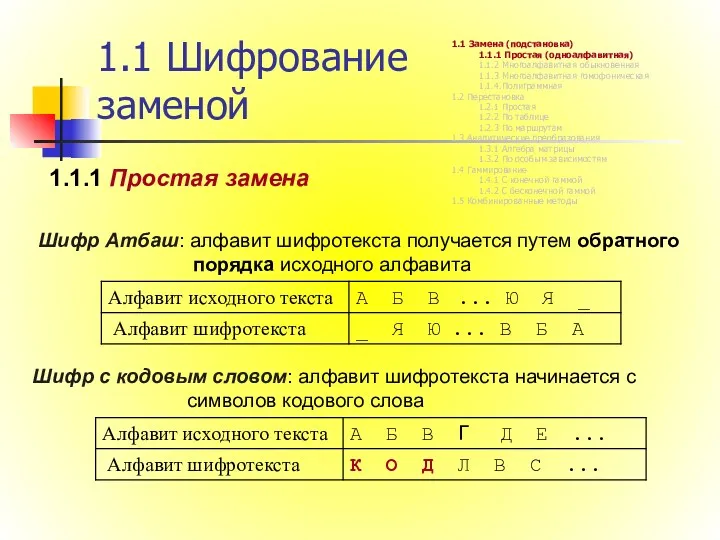

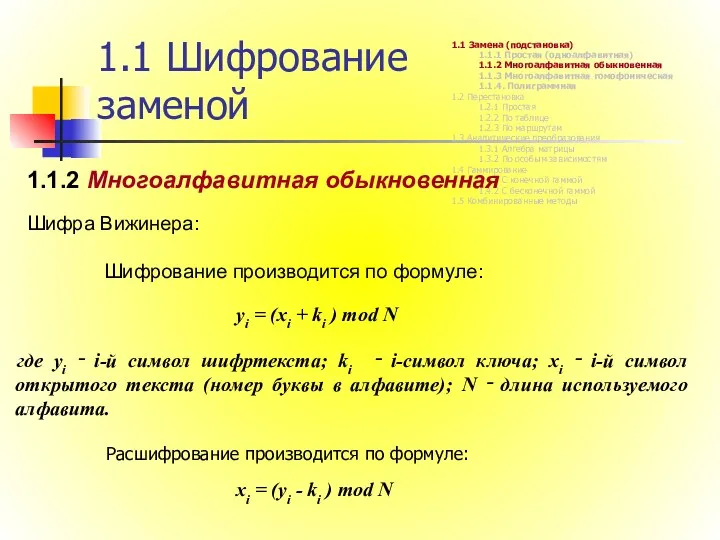

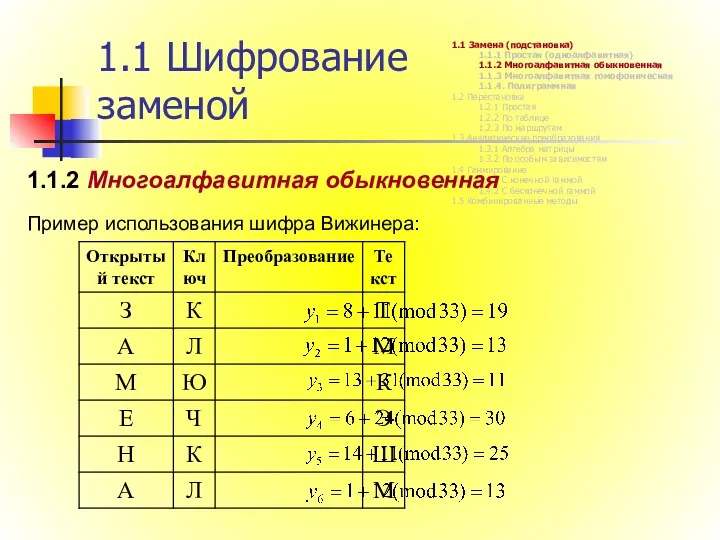

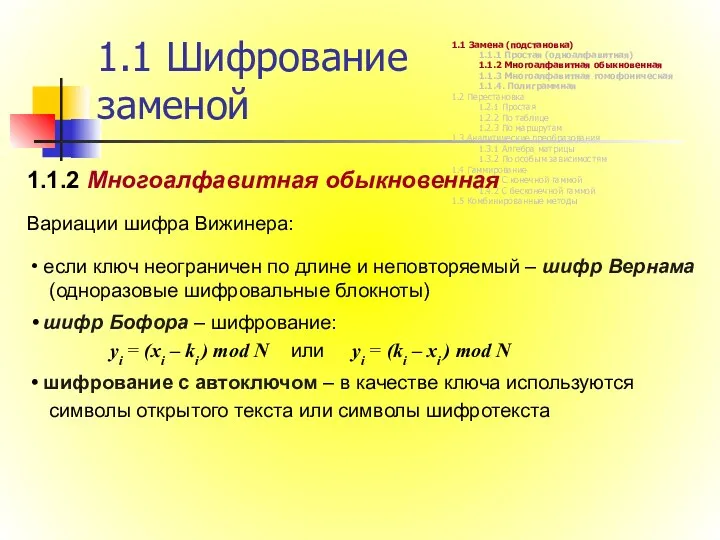

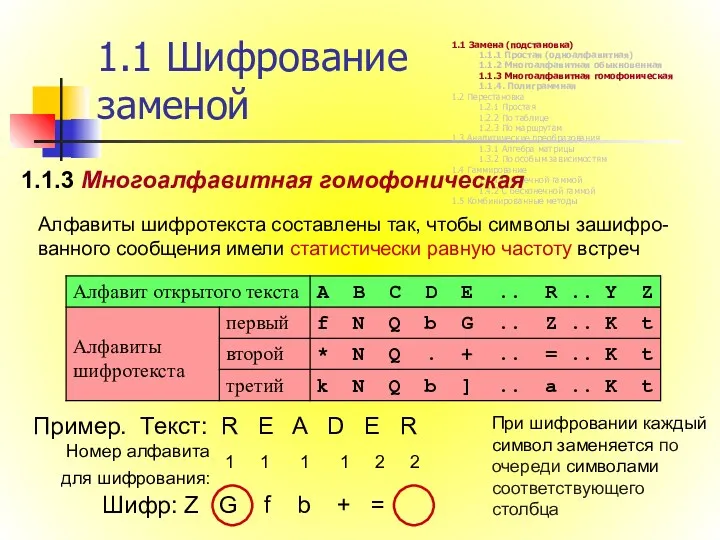

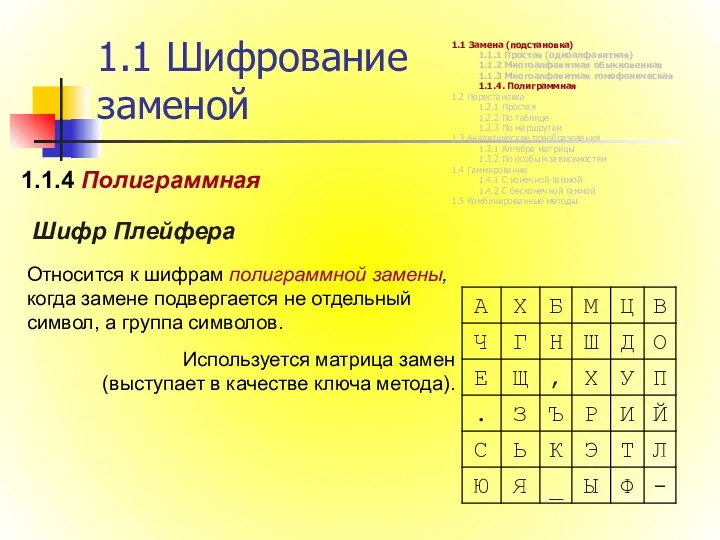

- 15. 1.1 Шифрование заменой 1.1 Замена (подстановка) 1.1.1 Простая (одноалфавитная) 1.1.2 Многоалфавитная обыкновенная 1.1.3 Многоалфавитная гомофоническая 1.1.4.Полиграммная

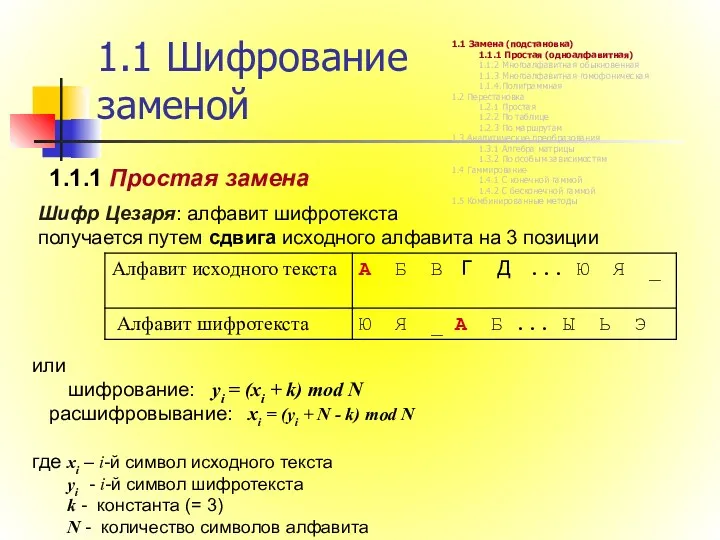

- 16. 1.1 Шифрование заменой 1.1 Замена (подстановка) 1.1.1 Простая (одноалфавитная) 1.1.2 Многоалфавитная обыкновенная 1.1.3 Многоалфавитная гомофоническая 1.1.4.Полиграммная

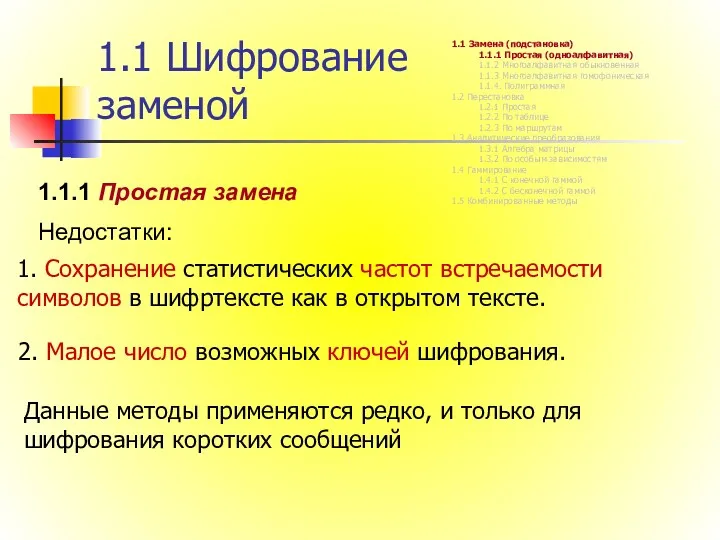

- 17. 1.1 Шифрование заменой 1.1 Замена (подстановка) 1.1.1 Простая (одноалфавитная) 1.1.2 Многоалфавитная обыкновенная 1.1.3 Многоалфавитная гомофоническая 1.1.4.Полиграммная

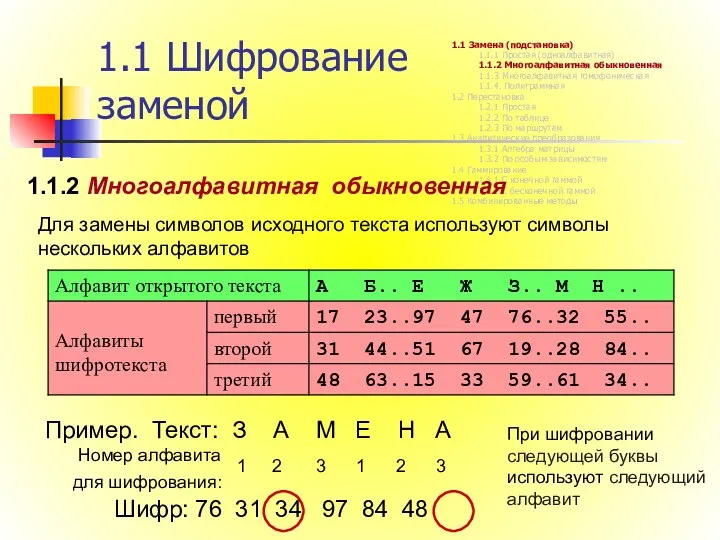

- 18. 1.1 Шифрование заменой 1.1 Замена (подстановка) 1.1.1 Простая (одноалфавитная) 1.1.2 Многоалфавитная обыкновенная 1.1.3 Многоалфавитная гомофоническая 1.1.4.

- 19. 1.1 Шифрование заменой 1.1 Замена (подстановка) 1.1.1 Простая (одноалфавитная) 1.1.2 Многоалфавитная обыкновенная 1.1.3 Многоалфавитная гомофоническая 1.1.4.

- 20. 1.1 Шифрование заменой 1.1 Замена (подстановка) 1.1.1 Простая (одноалфавитная) 1.1.2 Многоалфавитная обыкновенная 1.1.3 Многоалфавитная гомофоническая 1.1.4.

- 21. 1.1 Шифрование заменой 1.1 Замена (подстановка) 1.1.1 Простая (одноалфавитная) 1.1.2 Многоалфавитная обыкновенная 1.1.3 Многоалфавитная гомофоническая 1.1.4.

- 22. 1.1 Шифрование заменой 1.1 Замена (подстановка) 1.1.1 Простая (одноалфавитная) 1.1.2 Многоалфавитная обыкновенная 1.1.3 Многоалфавитная гомофоническая 1.1.4.

- 23. 1.1 Шифрование заменой 1.1 Замена (подстановка) 1.1.1 Простая (одноалфавитная) 1.1.2 Многоалфавитная обыкновенная 1.1.3 Многоалфавитная гомофоническая 1.1.4.

- 24. 1.1 Шифрование заменой 1.1 Замена (подстановка) 1.1.1 Простая (одноалфавитная) 1.1.2 Многоалфавитная обыкновенная 1.1.3 Многоалфавитная гомофоническая 1.1.4.

- 25. 1.1 Шифрование заменой 1.1 Замена (подстановка) 1.1.1 Простая (одноалфавитная) 1.1.2 Многоалфавитная обыкновенная 1.1.3 Многоалфавитная гомофоническая 1.1.4.

- 26. 1.1 Шифрование заменой 1.1 Замена (подстановка) 1.1.1 Простая (одноалфавитная) 1.1.2 Многоалфавитная обыкновенная 1.1.3 Многоалфавитная гомофоническая 1.1.4.

- 27. 1.1 Шифрование заменой 1.1 Замена (подстановка) 1.1.1 Простая (одноалфавитная) 1.1.2 Многоалфавитная обыкновенная 1.1.3 Многоалфавитная гомофоническая 1.1.4.

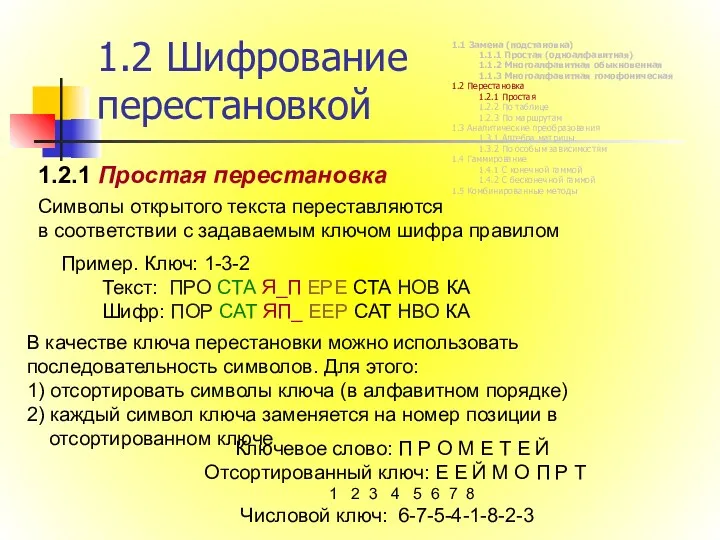

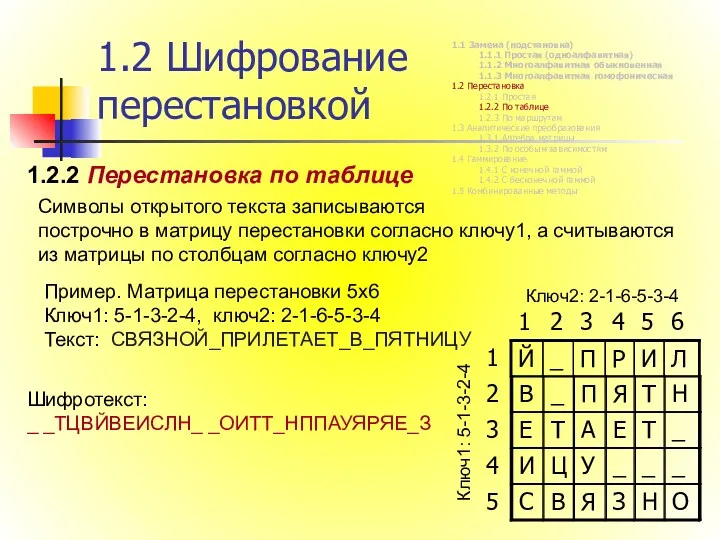

- 28. 1.2 Шифрование перестановкой 1.1 Замена (подстановка) 1.1.1 Простая (одноалфавитная) 1.1.2 Многоалфавитная обыкновенная 1.1.3 Многоалфавитная гомофоническая 1.2

- 29. 1.2 Шифрование перестановкой 1.1 Замена (подстановка) 1.1.1 Простая (одноалфавитная) 1.1.2 Многоалфавитная обыкновенная 1.1.3 Многоалфавитная гомофоническая 1.2

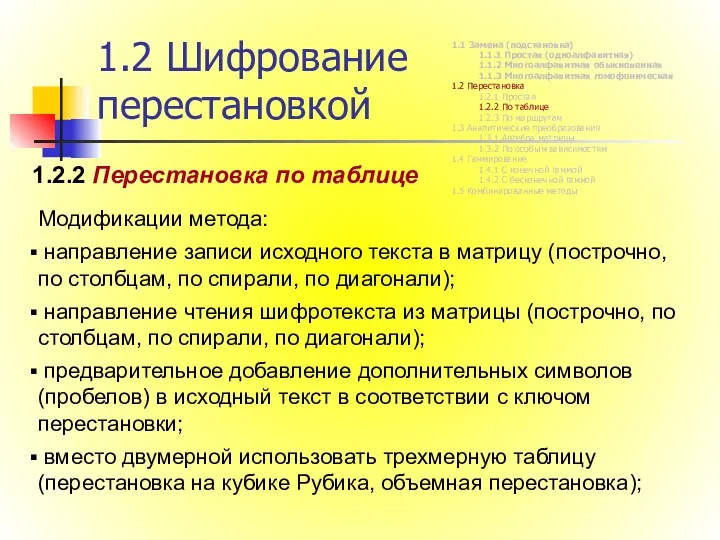

- 30. 1.2 Шифрование перестановкой 1.1 Замена (подстановка) 1.1.1 Простая (одноалфавитная) 1.1.2 Многоалфавитная обыкновенная 1.1.3 Многоалфавитная гомофоническая 1.2

- 31. 1.2 Шифрование перестановкой 1.1 Замена (подстановка) 1.1.1 Простая (одноалфавитная) 1.1.2 Многоалфавитная обыкновенная 1.1.3 Многоалфавитная гомофоническая 1.2

- 32. 1.2 Шифрование перестановкой 1.1 Замена (подстановка) 1.1.1 Простая (одноалфавитная) 1.1.2 Многоалфавитная обыкновенная 1.1.3 Многоалфавитная гомофоническая 1.2

- 33. 1.3 Аналитические преобразования 1.1 Замена (подстановка) 1.1.1 Простая (одноалфавитная) 1.1.2 Многоалфавитная обыкновенная 1.1.3 Многоалфавитная гомофоническая 1.2

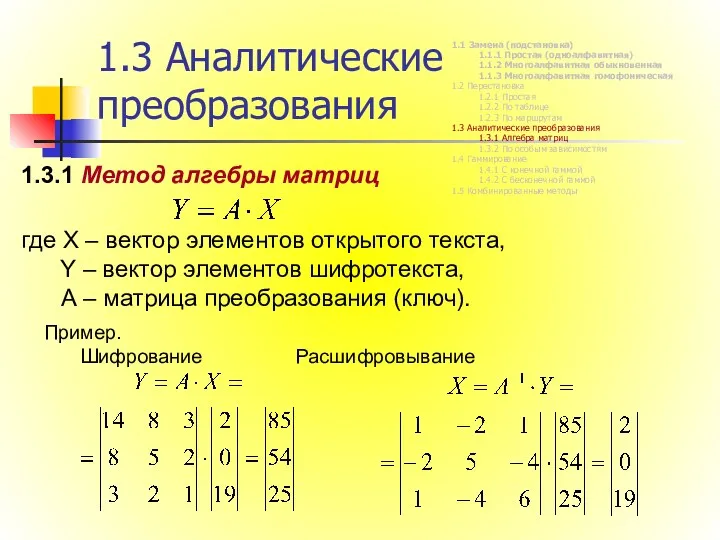

- 34. 1.3 Аналитические преобразования 1.1 Замена (подстановка) 1.1.1 Простая (одноалфавитная) 1.1.2 Многоалфавитная обыкновенная 1.1.3 Многоалфавитная гомофоническая 1.2

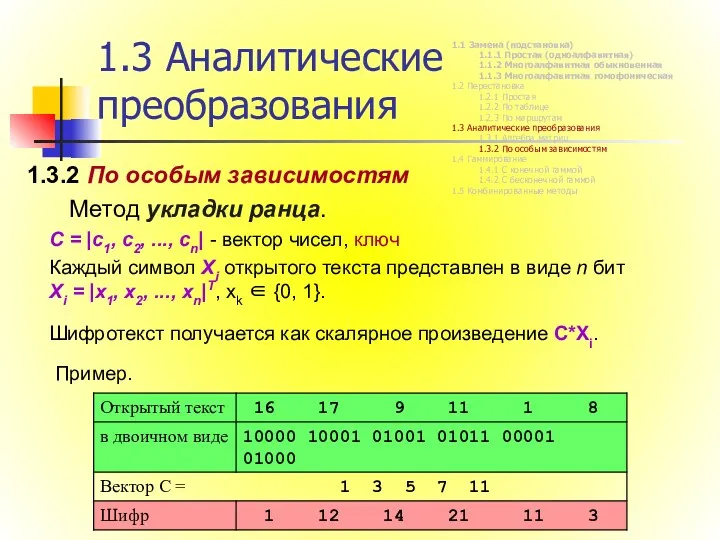

- 35. 1.3 Аналитические преобразования 1.1 Замена (подстановка) 1.1.1 Простая (одноалфавитная) 1.1.2 Многоалфавитная обыкновенная 1.1.3 Многоалфавитная гомофоническая 1.2

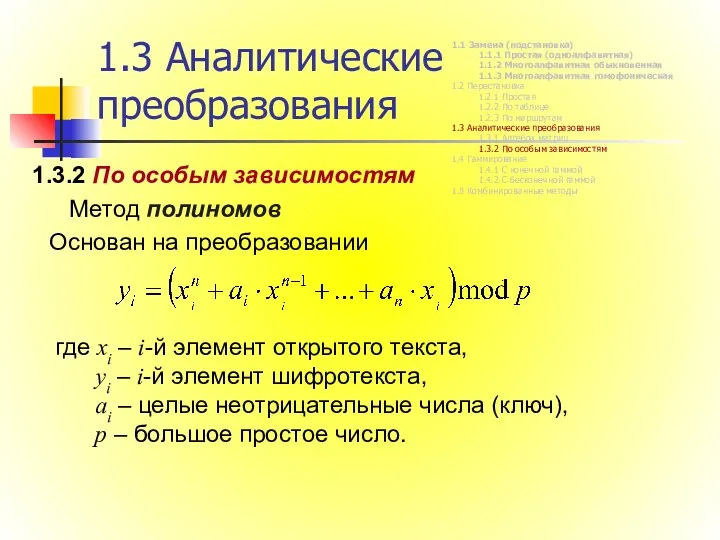

- 36. 1.3 Аналитические преобразования 1.1 Замена (подстановка) 1.1.1 Простая (одноалфавитная) 1.1.2 Многоалфавитная обыкновенная 1.1.3 Многоалфавитная гомофоническая 1.2

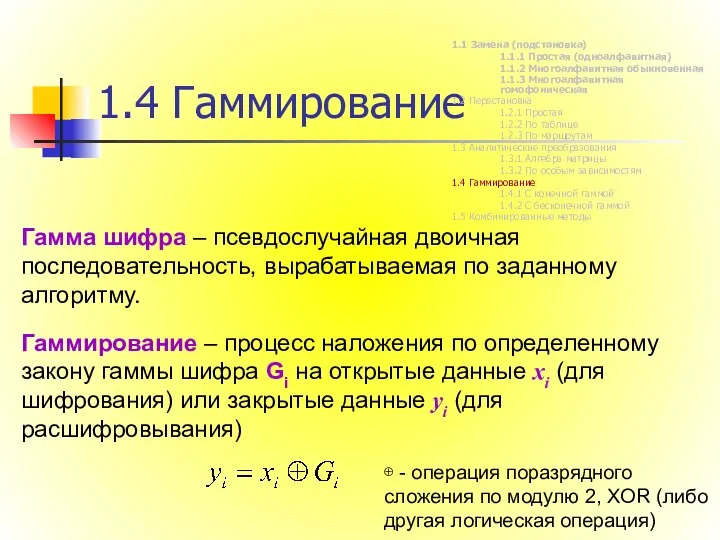

- 37. 1.4 Гаммирование Гамма шифра – псевдослучайная двоичная последовательность, вырабатываемая по заданному алгоритму. Гаммирование – процесс наложения

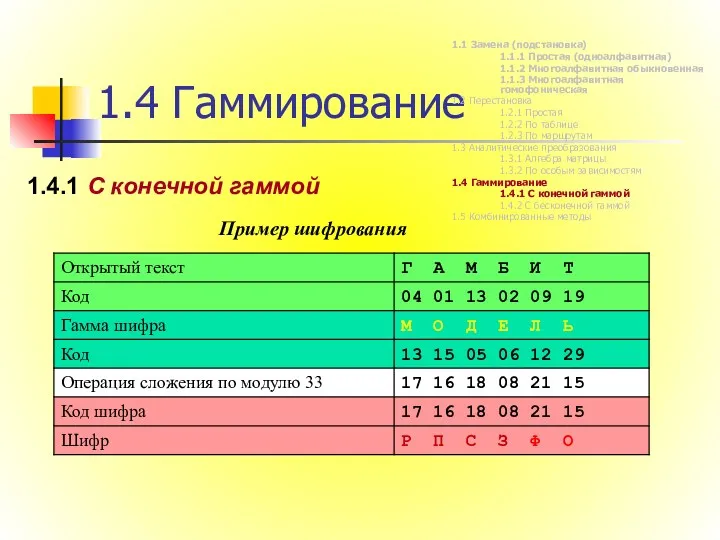

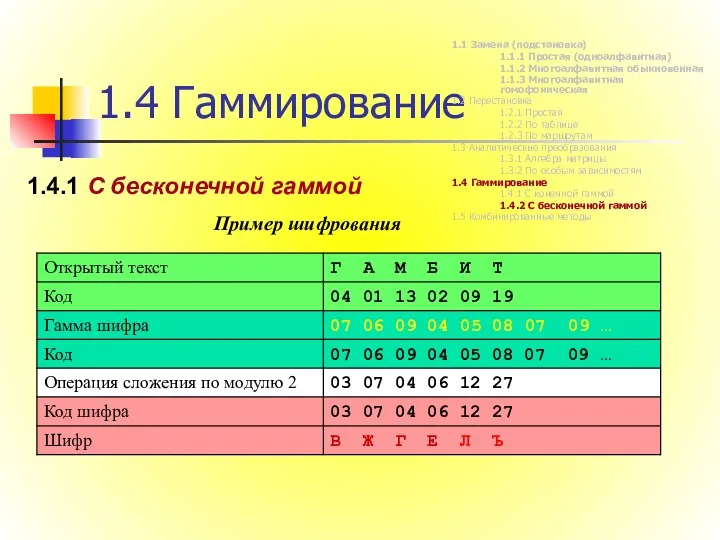

- 38. 1.4 Гаммирование 1.1 Замена (подстановка) 1.1.1 Простая (одноалфавитная) 1.1.2 Многоалфавитная обыкновенная 1.1.3 Многоалфавитная гомофоническая 1.2 Перестановка

- 39. 1.4 Гаммирование 1.1 Замена (подстановка) 1.1.1 Простая (одноалфавитная) 1.1.2 Многоалфавитная обыкновенная 1.1.3 Многоалфавитная гомофоническая 1.2 Перестановка

- 40. 1.4 Гаммирование 1.1 Замена (подстановка) 1.1.1 Простая (одноалфавитная) 1.1.2 Многоалфавитная обыкновенная 1.1.3 Многоалфавитная гомофоническая 1.2 Перестановка

- 41. 1.5 Комбинированные методы 1.1 Замена (подстановка) 1.1.1 Простая (одноалфавитная) 1.1.2 Многоалфавитная обыкновенная 1.1.3 Многоалфавитная гомофоническая 1.2

- 42. 2. Кодирование 2.1 Смысловое Замена одних смысловых данных (слов, фраз) на другие. Каждому специальному сообщению –

- 43. 3. Другие методы шифрования 3.1 Рассечение – разнесение Сообщение разбивается на блоки, которые хранятся в разных

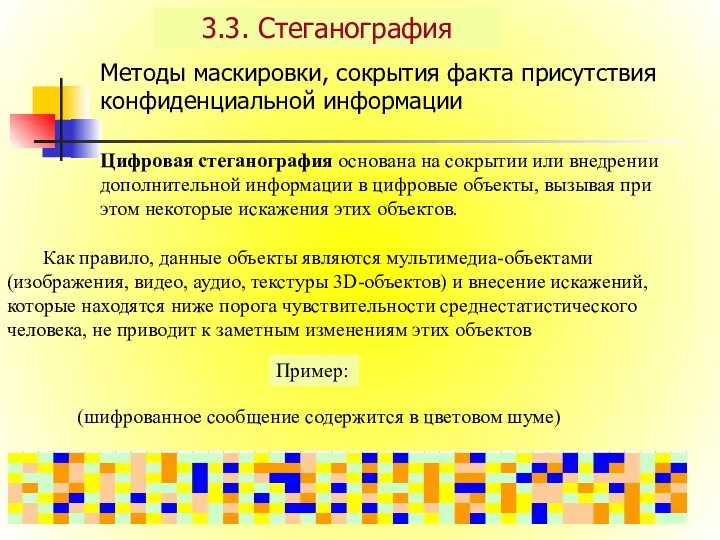

- 44. 3.3. Cтеганография Цифровая стеганография основана на сокрытии или внедрении дополнительной информации в цифровые объекты, вызывая при

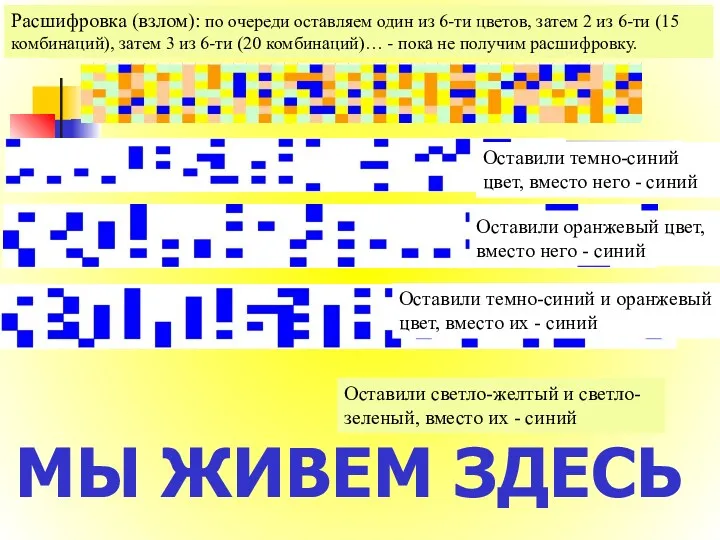

- 45. Расшифровка (взлом): по очереди оставляем один из 6-ти цветов, затем 2 из 6-ти (15 комбинаций), затем

- 47. Скачать презентацию

Web-дизайн

Web-дизайн Ветвление. Сравнение чисел, переменных

Ветвление. Сравнение чисел, переменных Quick Manual (Q&A)

Quick Manual (Q&A) Моделирование систем

Моделирование систем презентация Информационные технологии

презентация Информационные технологии Объектно-ориентированное программирование на С++. Лекция 1

Объектно-ориентированное программирование на С++. Лекция 1 Установка и настройка CMS. WordPress локально

Установка и настройка CMS. WordPress локально Основи веб-дизайн. Огляд технологій та сервісів Веб 2.0. Веб-спільноти. Вікі-технології

Основи веб-дизайн. Огляд технологій та сервісів Веб 2.0. Веб-спільноти. Вікі-технології Технологии, возможности, функциональность мобильных систем в логистике. Мобильные приложения, личные кабинеты участников

Технологии, возможности, функциональность мобильных систем в логистике. Мобильные приложения, личные кабинеты участников Что такое пиксель

Что такое пиксель Арифметические и логические команды языка Ассемблер. Битовые команды

Арифметические и логические команды языка Ассемблер. Битовые команды Интерфейсы (C#, Лекция 8)

Интерфейсы (C#, Лекция 8) Поиск информации в интернете. Способы поиска информации в web

Поиск информации в интернете. Способы поиска информации в web Система тестирования студентов средствами Telegram-бота

Система тестирования студентов средствами Telegram-бота Розвиток інформатики в Україні

Розвиток інформатики в Україні Базовый семинар: основы контекстной рекламы

Базовый семинар: основы контекстной рекламы Бағдарламалық қамтамасыз етуді әзірлеудің жіктлуі мен принциптері

Бағдарламалық қамтамасыз етуді әзірлеудің жіктлуі мен принциптері Представление текста, изображения и звука в компьютере

Представление текста, изображения и звука в компьютере Системы цветопередачи RGB, CMYK, HSB

Системы цветопередачи RGB, CMYK, HSB Введение в сетевые технологии

Введение в сетевые технологии Java package classes

Java package classes Анализ алгоритмов решения математических задач (Работа с числами разных форматов)

Анализ алгоритмов решения математических задач (Работа с числами разных форматов) Языки програмирования

Языки програмирования Основи роботи з комп'ютером

Основи роботи з комп'ютером Кібербулінг – загроза ХХІ століття

Кібербулінг – загроза ХХІ століття Шаблон для презентации

Шаблон для презентации Роль информационной деятельности в современном обществе, его экономической, социальной, культурной, образовательной сферах

Роль информационной деятельности в современном обществе, его экономической, социальной, культурной, образовательной сферах Технологии программирования. Конструктор. Классы в С++

Технологии программирования. Конструктор. Классы в С++