(c) 2010, А.М. Кадан, кафедра системного программирования и компьютерной безопасности, ФаМИ,

ГрГУ, Гродно, Беларусь

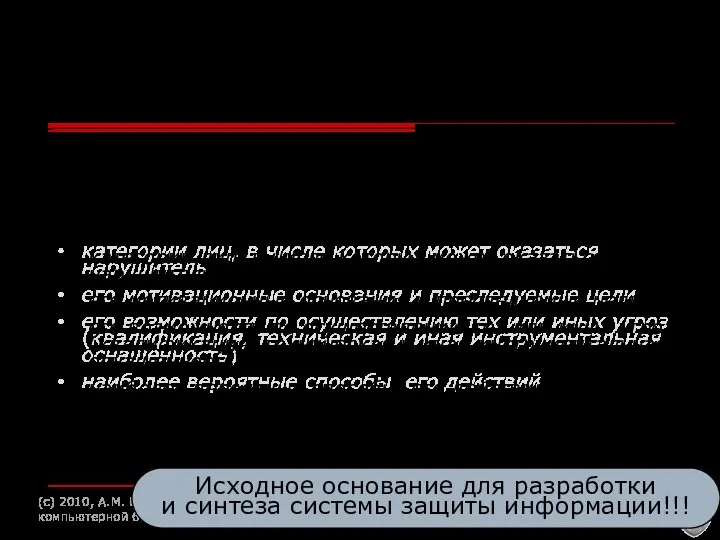

!!! Концепция ориентируется на физически защищенную среду -

- нарушитель безопасности как "субъект, имеющий доступ к работе со штатными средствами АС и СВТ как части АС"

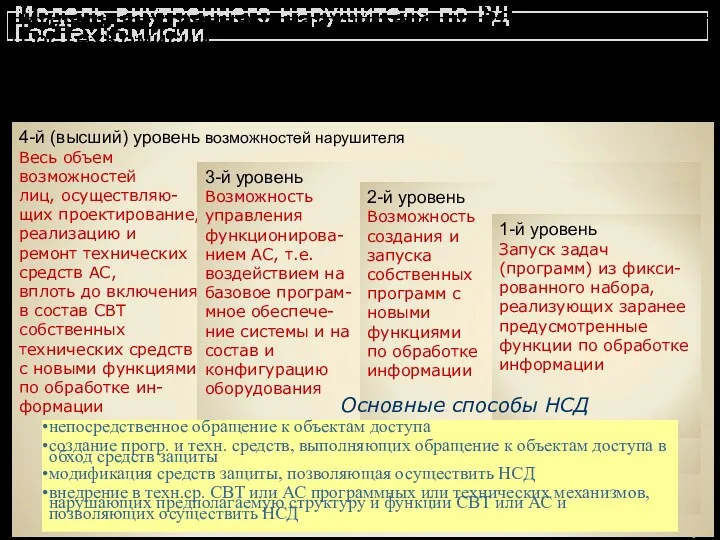

Модель внутреннего нарушителя по РД ГосТехКомисии

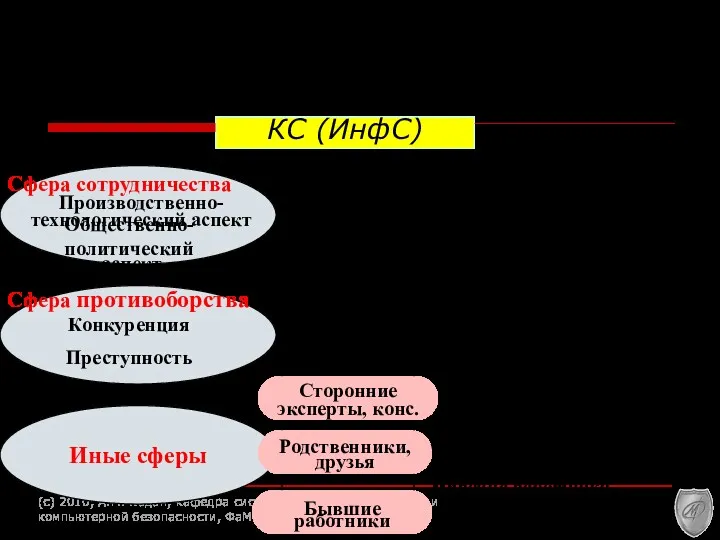

4-й (высший) уровень возможностей нарушителя

Весь объем

возможностей

лиц, осуществляю-

щих проектирование,

реализацию и

ремонт технических

средств АС,

вплоть до включения

в состав СВТ

собственных

технических средств

с новыми функциями

по обработке ин-

формации

3-й уровень

Возможность

управления

функционирова-

нием АС, т.е.

воздействием на

базовое програм-

мное обеспече-

ние системы и на

состав и

конфигурацию

оборудования

2-й уровень

Возможность

создания и

запуска

собственных

программ с

новыми

функциями

по обработке

информации

1-й уровень

Запуск задач

(программ) из фикси-

рованного набора,

реализующих заранее

предусмотренные

функции по обработке

информации

TechDays

TechDays Презентация Текстовый редактор

Презентация Текстовый редактор Основные устройства компьютера

Основные устройства компьютера Кодирование информации

Кодирование информации Зачем компьютеру программное обеспечение

Зачем компьютеру программное обеспечение Электронно-библиотечные системы. Лекция 6

Электронно-библиотечные системы. Лекция 6 Множества

Множества Основные компоненты компьютера и их функции

Основные компоненты компьютера и их функции Selenium IDE автоматизация и тестирование

Selenium IDE автоматизация и тестирование 3d. Графика. Специалисты по 3d графике

3d. Графика. Специалисты по 3d графике Информационные процессы. Информационные системы и технологии

Информационные процессы. Информационные системы и технологии Проект Ракета

Проект Ракета Lucius SlidesCarnival

Lucius SlidesCarnival Мемы. Что такое мем?

Мемы. Что такое мем? Браузеры. Наиболее популярные браузеры

Браузеры. Наиболее популярные браузеры Алгоритм распознавания цифр в речи

Алгоритм распознавания цифр в речи Удостоверяющий центр ООО Инфолайн: Электронная отчётность

Удостоверяющий центр ООО Инфолайн: Электронная отчётность Видеосистема персонального компьютера

Видеосистема персонального компьютера Основы работы с файловым менеджером

Основы работы с файловым менеджером Disasters. Earthquake

Disasters. Earthquake Паттерны проектирования

Паттерны проектирования Команда ветвления

Команда ветвления Объединение компьютеров в локальную компьютерную сеть. Организация работы пользователей в локальных компьютерных сетях

Объединение компьютеров в локальную компьютерную сеть. Организация работы пользователей в локальных компьютерных сетях Разработка информационной системы по автоматизации складского учета

Разработка информационной системы по автоматизации складского учета Информатика – это научная область

Информатика – это научная область Подготовка управляющих программ для станков с ЧПУ и роботов. Лекция 20

Подготовка управляющих программ для станков с ЧПУ и роботов. Лекция 20 Создание визуальной новеллы

Создание визуальной новеллы Планування локальної обчислювальної мережі організації за технологією Ethernet

Планування локальної обчислювальної мережі організації за технологією Ethernet