Содержание

- 2. Тема № 4 «Основы сетевой архитектуры» Занятие № 4.2 «Модели сетевого взаимодействия»

- 3. Учебные цели Дидактические: - уяснить назначение и функции уровней эталонной модели. Учебные: - изучить общую характеристику

- 5. Литература Основная: Информатика. Базовый курс. Учебник для вузов. Под ред. Симоновича; СПб.: Питер, -2014 г. Бройдо

- 6. 1. Общая характеристика эталонной модели открытых систем Возникает потребность в упорядочении всех функций, связанных с передачей

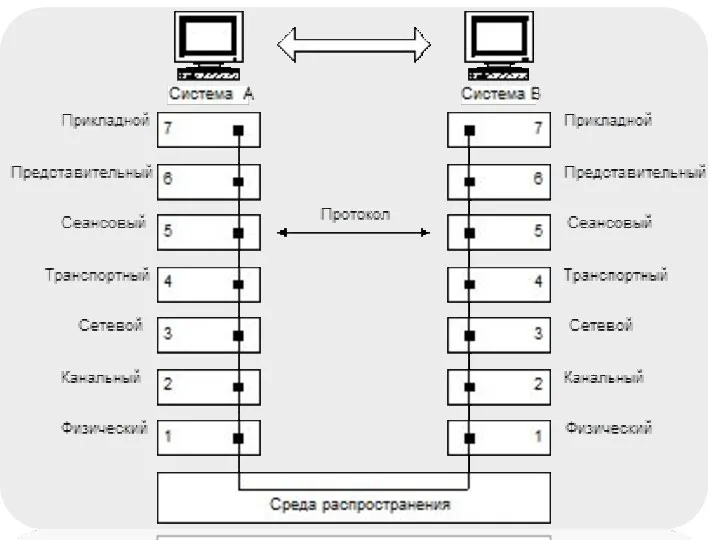

- 7. Общая характеристика модели. Основным понятием ЭМОС является система. Под системой здесь понимают иерархическую совокупность функций, реализуемых

- 8. Регламентации в ЭМОС подвергается порядок обмена данными между объектами. Взаимодействовать могут: объекты смежных уровней одной системы,

- 10. Два верхних уровня соответствуют прикладным процессам. Эти процессы выполняются в интересах пользователей и задаются их программами.

- 11. 2. Назначение и функции уровней модели Назначение прикладного уровня – выполнение любого информационно-расчетного процесса. Основная задача

- 12. Сеансовый уровень обеспечивает передачу данных по логическим каналам. Эта передача организуется в виде отдельных сеансов. Транспортный

- 13. Канальный уровень. Обеспечивает управление каналами передачи данных. Одна из основных функций этого уровня – повышение достоверности

- 14. 3. Схема упаковки-распаковки данных Последовательное подключение различных уровней к процедуре передачи данных, а также требование независимости

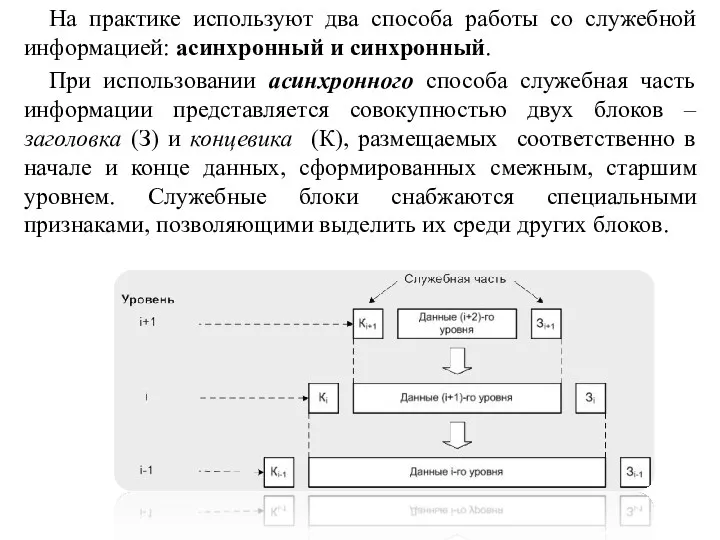

- 15. На практике используют два способа работы со служебной информацией: асинхронный и синхронный. При использовании асинхронного способа

- 16. Синхронная идентификация границ передаваемых данных позволяет упростить структуру служебной информации, ограничив ее состав одним типом блоков,

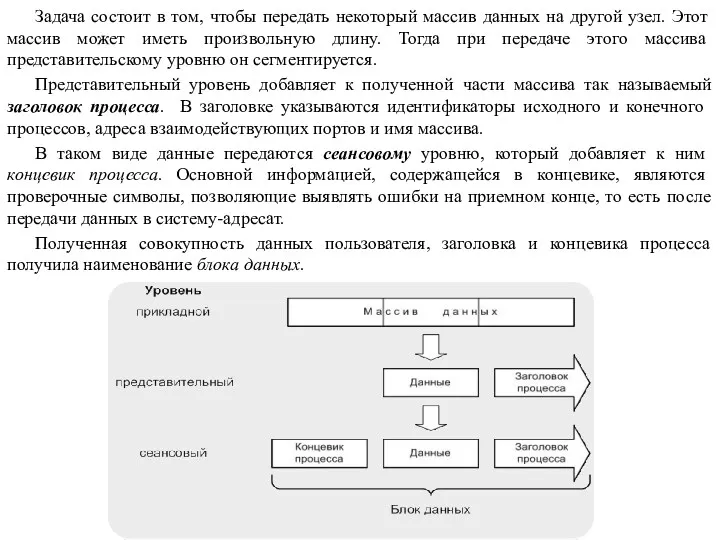

- 17. Задача состоит в том, чтобы передать некоторый массив данных на другой узел. Этот массив может иметь

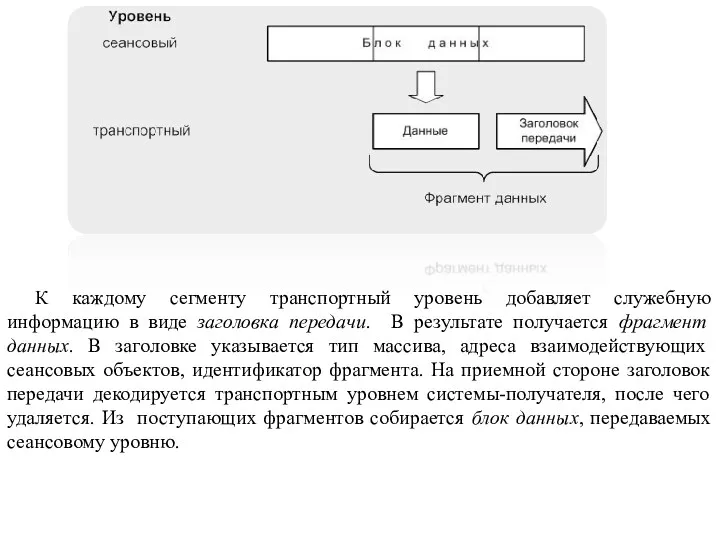

- 18. К каждому сегменту транспортный уровень добавляет служебную информацию в виде заголовка передачи. В результате получается фрагмент

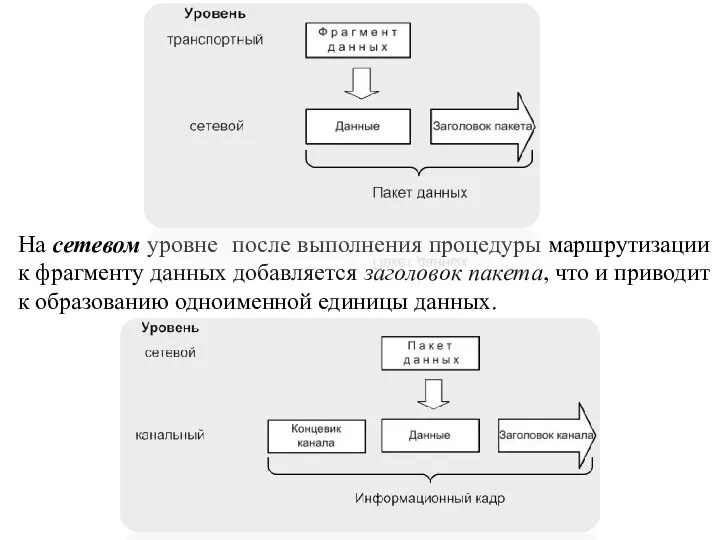

- 19. На сетевом уровне после выполнения процедуры маршрутизации к фрагменту данных добавляется заголовок пакета, что и приводит

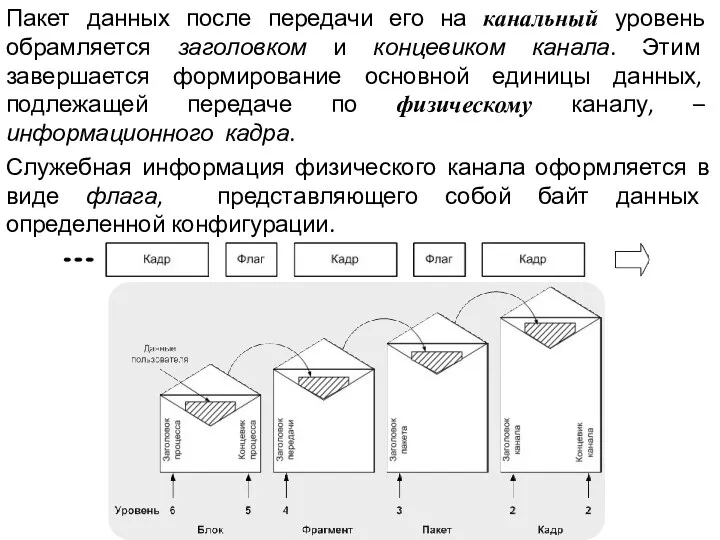

- 20. Пакет данных после передачи его на канальный уровень обрамляется заголовком и концевиком канала. Этим завершается формирование

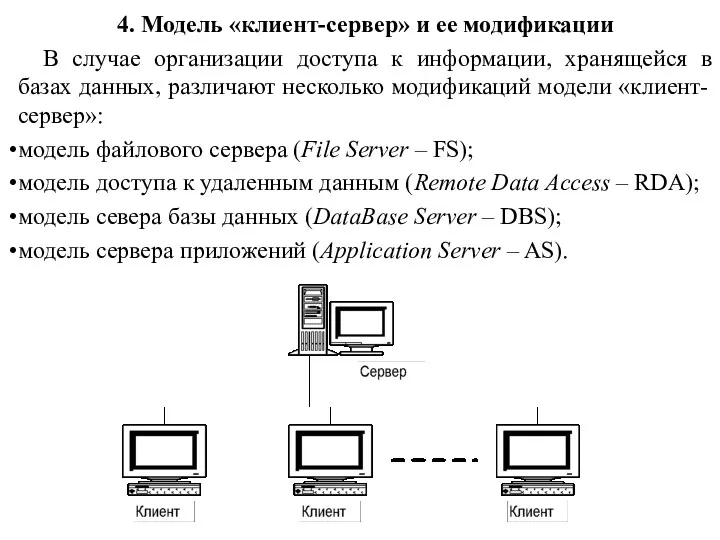

- 21. 4. Модель «клиент-сервер» и ее модификации В случае организации доступа к информации, хранящейся в базах данных,

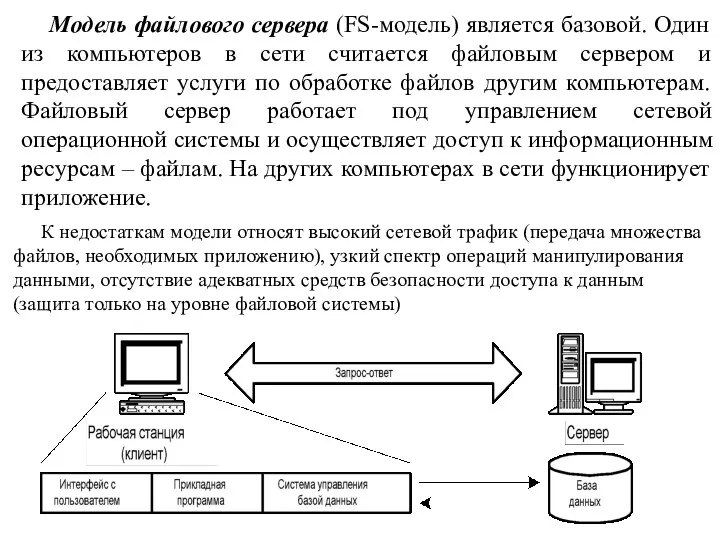

- 22. Модель файлового сервера (FS-модель) является базовой. Один из компьютеров в сети считается файловым сервером и предоставляет

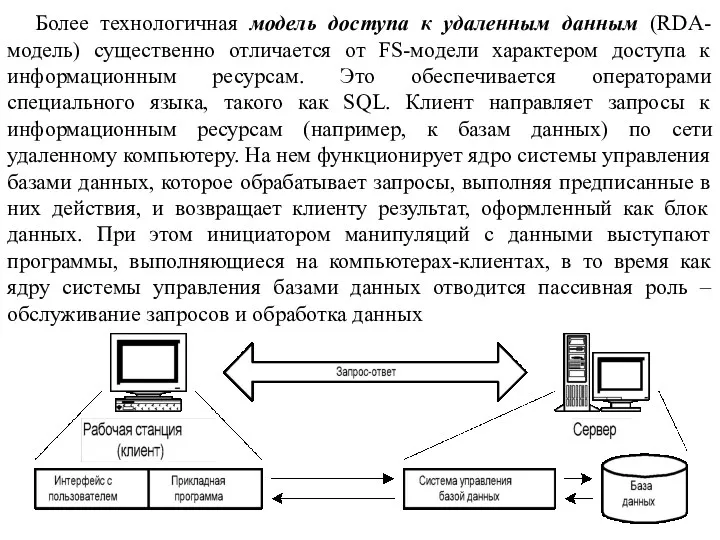

- 23. Более технологичная модель доступа к удаленным данным (RDA-модель) существенно отличается от FS-модели характером доступа к информационным

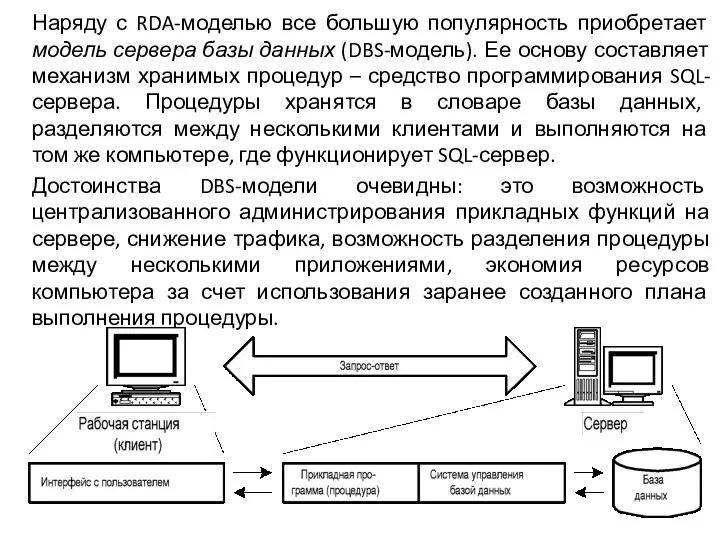

- 24. Наряду с RDA-моделью все большую популярность приобретает модель сервера базы данных (DBS-модель). Ее основу составляет механизм

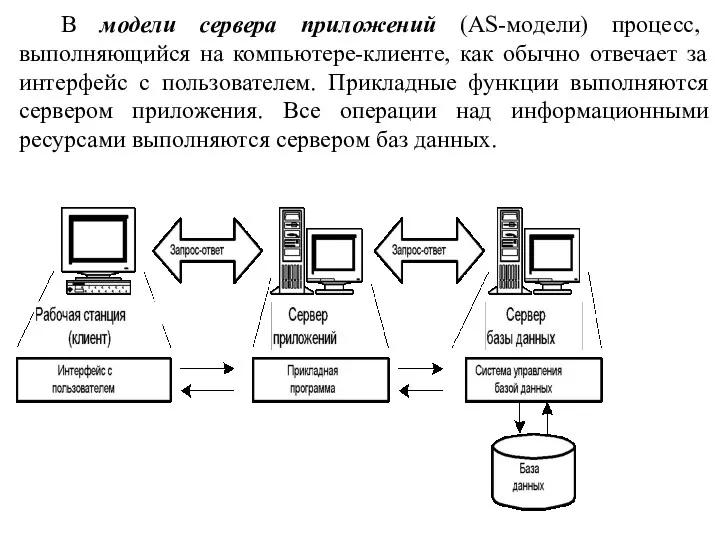

- 25. В модели сервера приложений (AS-модели) процесс, выполняющийся на компьютере-клиенте, как обычно отвечает за интерфейс с пользователем.

- 26. 5. Сети и протоколы передачи информации На всех уровнях вычислительной сети от сети передачи данных до

- 27. Два процесса, протекающих в различных географических точках, для координации своих действий и достижения «синхронизма» должны использовать

- 28. Функции протокола связаны с обменом сообщениями между процессами. Формат и содержание этих сообщений образуют логические характеристики

- 29. Управление потоком и защита от перегрузки дают возможность распределять ресурсы сети между большим числом пользователей, предоставляя

- 30. Протокол TCP/IP Стек протоколов ТСР/IP – фундамент сети Internet. Он неуклонно превращается в наиболее распространенный протокол

- 31. Название улицы сообщает почтовой службе о том, в каком районе расположен дом. Название этой улицы присутствует

- 32. б) Классы IP-адресов Подобно любой обрабатываемой компьютером информации, IP-aдpec состоит из двоичных цифр, т.е. битов. Человеку

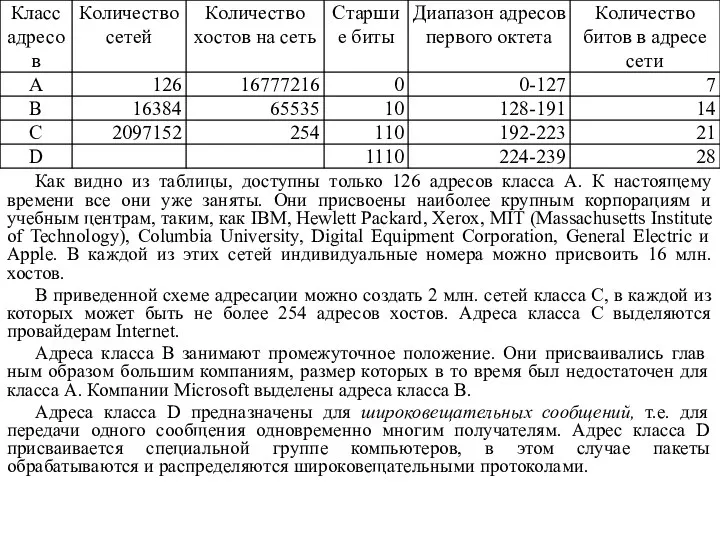

- 33. Деление IP-адресов на классы в зависимости от размера сети называется классовой адресацией. Традиционно в классе A

- 34. Как видно из таблицы, доступны только 126 адресов класса А. К настоящему времени все они уже

- 35. Итак, одна часть IP-aдpeca идентифицируетет сеть, а другая – компьютер (хост). Но где же расположены эти

- 36. в) Протоколы транспортного уровня: ТСР и UDP Как отмечал в предыдущей лекции, транспортный уровень отвечает за

- 37. Порт – это точка логического соединения. В транспортных протоколах ТСР и UDP порты используются для идентификации

- 38. Протокол транспортного уровня ТСР Прежде чем начать передавать данные, ТСР устанавливает между двумя сообщающимися компьютерами сеанс

- 40. Скачать презентацию

История Windows

История Windows Алгоритмы и их свойства

Алгоритмы и их свойства Инструкция по работе в сервисе Discord

Инструкция по работе в сервисе Discord Дыбыстық ақпаратты өңдеу. Дыбыс жазу

Дыбыстық ақпаратты өңдеу. Дыбыс жазу Текстовая информация

Текстовая информация История создания компьютерной сети

История создания компьютерной сети Открытый урок

Открытый урок Основні поняття математичної статистики

Основні поняття математичної статистики Для исполнителя Робот. Задача 20.1

Для исполнителя Робот. Задача 20.1 Аутентификация при локальном доступе. Лекция 4

Аутентификация при локальном доступе. Лекция 4 Системное программное обеспечение. (Лекция 8)

Системное программное обеспечение. (Лекция 8) Autodesk 3ds Max

Autodesk 3ds Max Защита персональных данных. Угрозы в области технической защиты информации. Оценка рисков

Защита персональных данных. Угрозы в области технической защиты информации. Оценка рисков Обновление ПО Grade X. Активация блютус

Обновление ПО Grade X. Активация блютус Introduction of the Navigation and ILS, VOR/DME

Introduction of the Navigation and ILS, VOR/DME Подготовка кандидатов к собеседованию по техническим вопросам

Подготовка кандидатов к собеседованию по техническим вопросам Электронная таблица Microsoft Excel

Электронная таблица Microsoft Excel Инструкция по работе c приложением для прохождения аттестационных тестов GradeMaster(Аттестатор)

Инструкция по работе c приложением для прохождения аттестационных тестов GradeMaster(Аттестатор) Компетентностный подход как фактор модернизации общего образования

Компетентностный подход как фактор модернизации общего образования Multithreading (Java, C#, C++)

Multithreading (Java, C#, C++) Кросс-медиа

Кросс-медиа Линейные программы

Линейные программы ТОВ “Балюліна та партнери”. Умовне віртуальне підприємство для практики у програмних продуктах 1С:Бухгалтерія та M.E.Doc

ТОВ “Балюліна та партнери”. Умовне віртуальне підприємство для практики у програмних продуктах 1С:Бухгалтерія та M.E.Doc DeepLight

DeepLight Методика решения задания ЕГЭ на преобразование логических выражений. (Задание 18)

Методика решения задания ЕГЭ на преобразование логических выражений. (Задание 18) Массивы

Массивы Функциональное моделирование. Правила IDEF0. (Лекция 5)

Функциональное моделирование. Правила IDEF0. (Лекция 5) Сортировка одномерного массива

Сортировка одномерного массива