Содержание

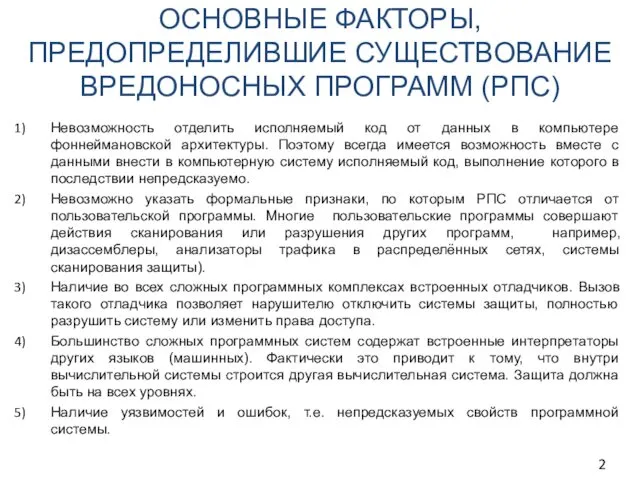

- 2. ОСНОВНЫЕ ФАКТОРЫ, ПРЕДОПРЕДЕЛИВШИЕ СУЩЕСТВОВАНИЕ ВРЕДОНОСНЫХ ПРОГРАММ (РПС) Невозможность отделить исполняемый код от данных в компьютере фоннеймановской

- 3. ТИПЫ РПС

- 4. Программы Данные КЛАССЫ ОБЪЕКТНО-КОНЦЕПТУАЛЬНОЙ МОДЕЛИ ВС И РПС И ОТНОШЕНИЯ МЕЖДУ НИМИ Ресурсы Алгоритмы Прикладные Системные

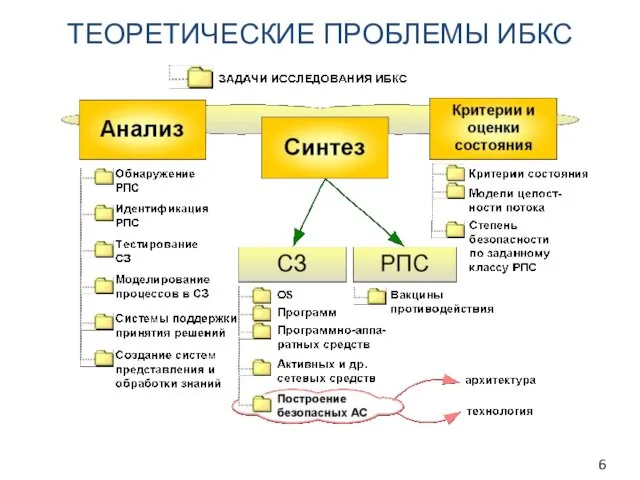

- 5. ТЕОРЕТИЧЕСКИЕ ПРОБЛЕМЫ ИБКС

- 6. ТЕОРЕТИЧЕСКИЕ ПРОБЛЕМЫ ИБКС

- 7. Легче переносить терпеливо то, что нам не дано исправить. Квинт Гораций Флакк

- 8. Специфика правового обеспечения информационной безопасности

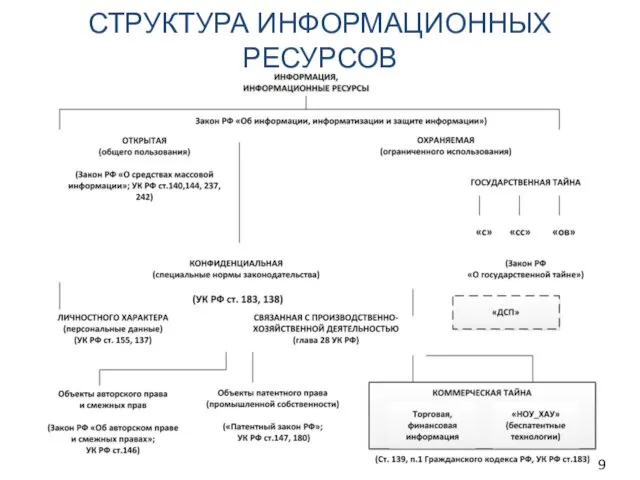

- 9. СТРУКТУРА ИНФОРМАЦИОННЫХ РЕСУРСОВ

- 10. ОСОБЕННОСТИ КОМПЬЮТЕРНЫХ ПРЕСТУПЛЕНИЙ 1) Трудности определения момента преступления и его локализации; 2) Трудности определения источника нападения;

- 11. ОТВЕТСТВЕННОСТЬ СТОРОН ИНФОРМАЦИОННОГО ОБМЕНА Уголовную ответственность за нарушение информационной безопасности устанавливают статьи 272-274 Уголовного кодекса РФ.

- 12. ОСОБЕННОСТИ КОМПЬЮТЕРНЫХ ПРЕСТУПЛЕНИЙ Обладатель информации, обязан обеспечить: 1) предотвращение несанкционированного доступа к информации и (или) передачи

- 13. ЯВЛЕНИЕ ХАКЕРСТВА Неоднозначная роль хакеров и их цели; Хакерство как соревнование профессионалов, олимпиады и конкурсы; Систематизация

- 14. Сертификация и лицензирование в области защиты информации

- 15. СЕРТИФИКАЦИЯ Сертификация средства защиты информации включает в себя процесс верификации того, что данное средство выполняет поставленные

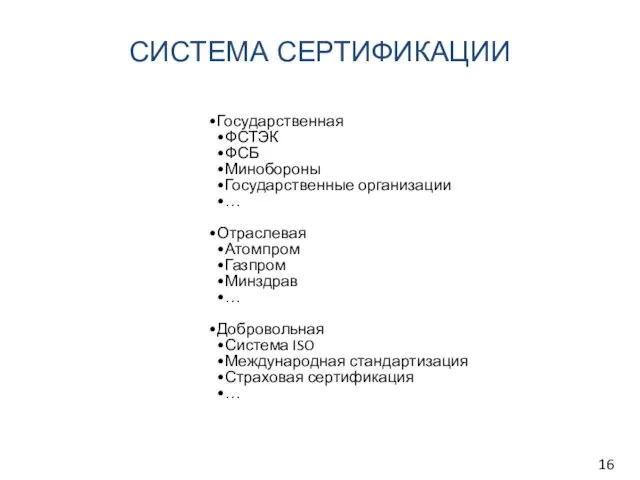

- 16. СИСТЕМА СЕРТИФИКАЦИИ Государственная ФСТЭК ФСБ Минобороны Государственные организации … Отраслевая Атомпром Газпром Минздрав … Добровольная Система

- 17. УЧАСТНИКИ СЕРТИФИКАЦИИ В сертификации принимают участие: Федеральный орган по сертификации; Центральный орган системы сертификации (создается при

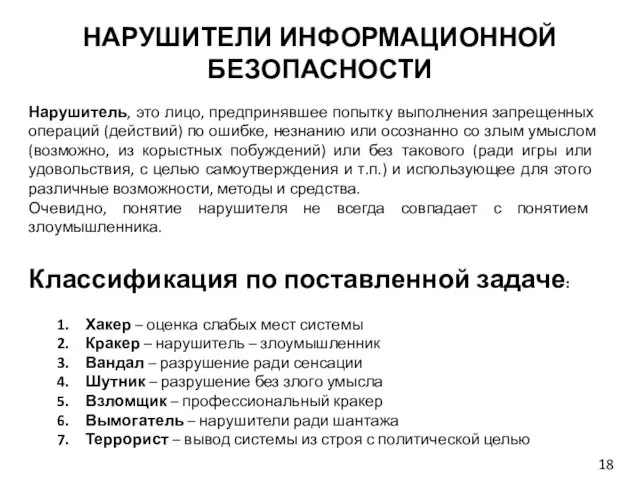

- 18. НАРУШИТЕЛИ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ Нарушитель, это лицо, предпринявшее попытку выполнения запрещенных операций (действий) по ошибке, незнанию или

- 19. СИСТЕМАТИЗАЦИЯ НАРУШИТЕЛЕЙ Внешние – не имеют права доступа к ВС НАРУШИТЕЛЬ Внутренние – имеют право доступа

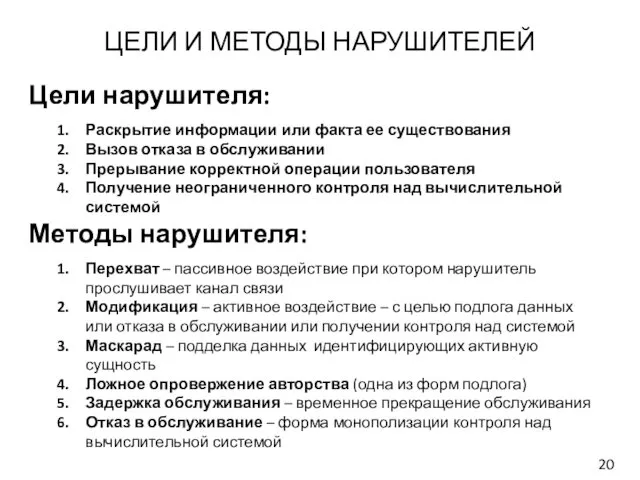

- 20. ЦЕЛИ И МЕТОДЫ НАРУШИТЕЛЕЙ Цели нарушителя: Раскрытие информации или факта ее существования Вызов отказа в обслуживании

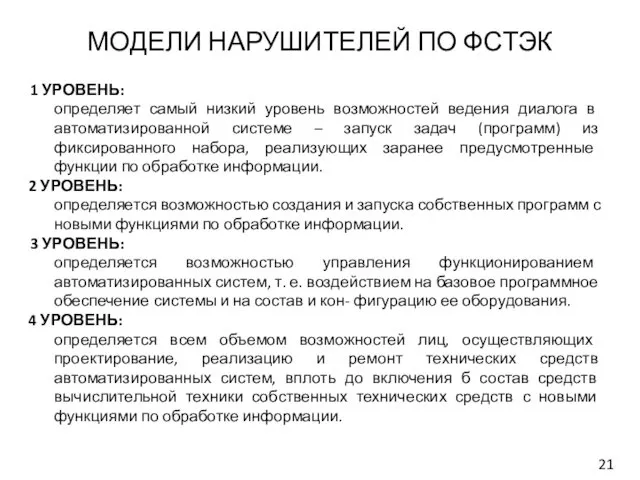

- 21. МОДЕЛИ НАРУШИТЕЛЕЙ ПО ФСТЭК 1 УРОВЕНЬ: определяет самый низкий уровень возможностей ведения диалога в автоматизированной системе

- 22. Понятие угрозы Систематизация и модели угроз

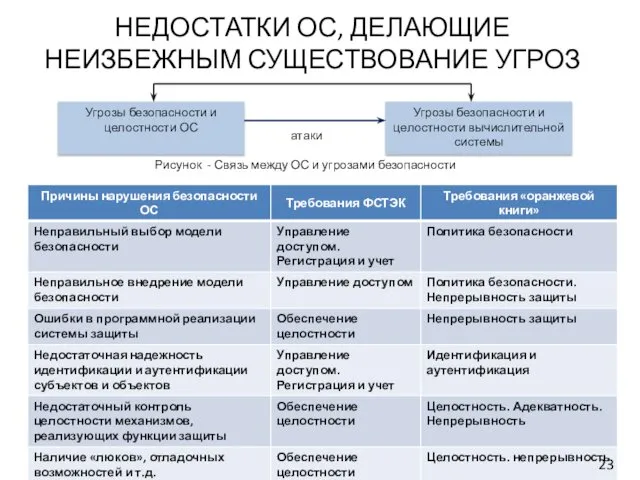

- 23. НЕДОСТАТКИ ОС, ДЕЛАЮЩИЕ НЕИЗБЕЖНЫМ СУЩЕСТВОВАНИЕ УГРОЗ

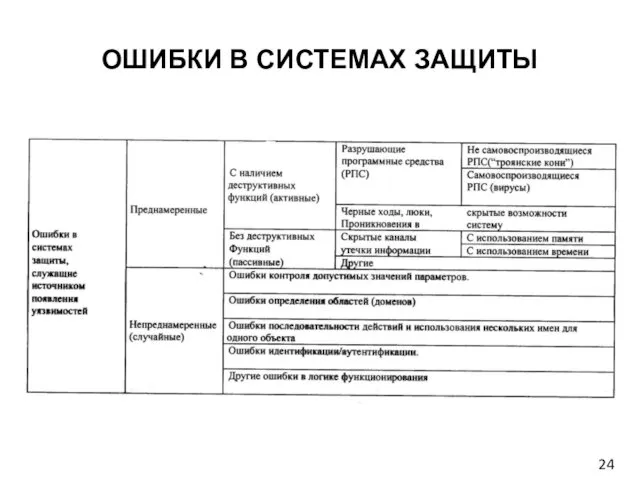

- 24. ОШИБКИ В СИСТЕМАХ ЗАЩИТЫ

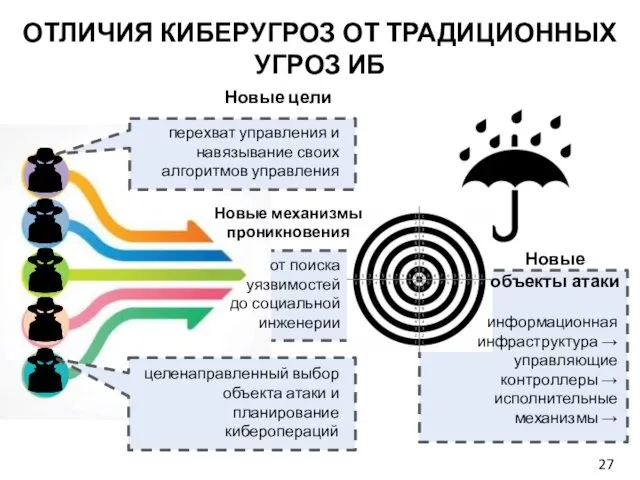

- 26. ПОНЯТИЕ КИБЕРУГРОЗЫ Киберугроза – целенаправленное вредоносное воздействие на телекоммуникационные и компьютерные системы, являющиеся элементами киберфизических систем,

- 27. информационная инфраструктура → управляющие контроллеры → исполнительные механизмы → Новые объекты атаки Новые цели перехват управления

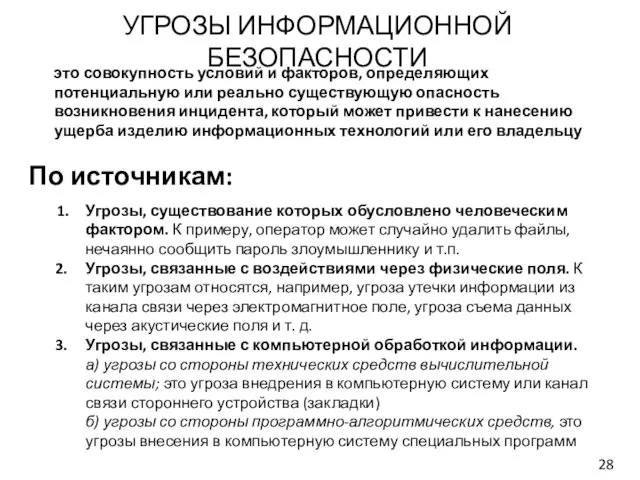

- 28. УГРОЗЫ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ это совокупность условий и факторов, определяющих потенциальную или реально существующую опасность возникновения инцидента,

- 29. СИСТЕМАТИЗАЦИЯ УГРОЗ Угрозы направленные на нарушение конфиденциальности информации – угрозы раскрытия Угрозы направленные на нарушение целостности

- 30. Программы Данные КЛАССЫ ОБЪЕКТНО-КОНЦЕПТУАЛЬНОЙ МОДЕЛИ ВС И РПС И ОТНОШЕНИЯ МЕЖДУ НИМИ Ресурсы Алгоритмы Прикладные Системные

- 31. МОДЕЛЬ КИБЕРАТАК ГОВАРДА Нарушители Хакеры Хулиганы Шпионы Террористы Коллектив преступников Профессиональные преступники Доступ Цель Результат Средства

- 32. МОДЕЛЬ АМОРОСО

- 33. ТАКСОНОМИЯ УЯЗВИМОСТЕЙ ЛАНДВЕРА

- 35. Скачать презентацию

Растровая графика

Растровая графика Графічний інтерфейс користувача у мові Python

Графічний інтерфейс користувача у мові Python Создание WEB-страниц с рамками

Создание WEB-страниц с рамками Проблемы и опыт ускоренной подготовки средств РТОП к крупным международным мероприятиям на аэродроме Казань

Проблемы и опыт ускоренной подготовки средств РТОП к крупным международным мероприятиям на аэродроме Казань Модели и моделирование. Модели и их типы

Модели и моделирование. Модели и их типы Использование указателей и ссылок

Использование указателей и ссылок Технологии разработки программных приложений. Практические занятия

Технологии разработки программных приложений. Практические занятия Microsoft word 2010. Элементы текста. Форматирование символов. Урок 2

Microsoft word 2010. Элементы текста. Форматирование символов. Урок 2 Язык программирования C#

Язык программирования C# Матричное кодирование. Циклические избыточные коды

Матричное кодирование. Циклические избыточные коды Программирование на C++ и Python. Лекция 1. C++ быстрый старт

Программирование на C++ и Python. Лекция 1. C++ быстрый старт Онлайн меню для ресторанов

Онлайн меню для ресторанов Android. Структура проекта

Android. Структура проекта Фантастический TI и где он обитает

Фантастический TI и где он обитает Системы автоматизированного проектирования технологических процессов. Введение в САПР ТП. (Лекция 1)

Системы автоматизированного проектирования технологических процессов. Введение в САПР ТП. (Лекция 1) Задания TulaHack-2019

Задания TulaHack-2019 Урок-КВН Устройство компьютера. 8 класс

Урок-КВН Устройство компьютера. 8 класс Работа с донорами. Письма донорам: технология и содержание

Работа с донорами. Письма донорам: технология и содержание Использование MS Office для автоматизации профессиональной деятельности. Microsoft Word. Microsoft Office XP. ч.3

Использование MS Office для автоматизации профессиональной деятельности. Microsoft Word. Microsoft Office XP. ч.3 Pseudocode

Pseudocode Основные конструкции языка программирования.

Основные конструкции языка программирования. Создание коллажа в программе Adobe Photoshop

Создание коллажа в программе Adobe Photoshop Медико-технологические системы и их особенности

Медико-технологические системы и их особенности Компьютерлік графика

Компьютерлік графика Использование ИКТ в учебном процессе

Использование ИКТ в учебном процессе Решение задачи О рюкзаке методом динамического программирования

Решение задачи О рюкзаке методом динамического программирования Урок Решение задач с использованием регрессионно-корреляционного анализа

Урок Решение задач с использованием регрессионно-корреляционного анализа Методы нисходящего синтаксического анализа

Методы нисходящего синтаксического анализа