Содержание

- 2. Понятие промышленного интернета вещей Промышленный интернет вещей - это совокупность физических объектов, датчиков, систем управления и

- 3. Проблемы безопасности IOT Очень большая площадь атаки: Пользователи могут не знать, что IoT в значительной степени

- 4. Проблемы безопасности IOT Медленное принятие стандартов и правил для внедрения мер безопасности в сфере IoT, а

- 5. Сложность заключается в наличии потенциально противоречивых точек зрения. Например, разные устройства и системы IoT могут использовать

- 6. Сложности с обеспечением защиты на всех этапах создания ПО Отсутствие четко сформулированной ответственности Поскольку количество выпускаемых

- 7. Классификация угроз IOT Умышленные действия Вредоносное ПО - программное обеспечение, предназначенное для выполнения нежелательных и несанкционированных

- 8. Классификация угроз IOT Умышленные действия Модификация информации: цель состоит в манипуляции информацией, чтобы вызвать хаос илиполучить

- 9. Классификация угроз IOT 2. Перехват информации Атака «человек посередине» - активная атака подслушивания, при которой злоумышленник

- 10. Отключение питания - преднамеренное или случайное прерывание или сбой в сети. Сбой устройства - сбой или

- 11. Уязвимости на программном уровне: устройства IoT часто уязвимы из-за слабых паролей, неизмененных паролей, установленных по умолчанию,

- 12. Классификация угроз IOT 5. Катастрофы Стихийные бедствия: наводнения, сильные ветры, сильные снегопады, оползни и др. Аварии

- 13. Примеры нарушений безопасности интернета вещей В последние годы имел место ряд громких случаев компрометации устройств интернета

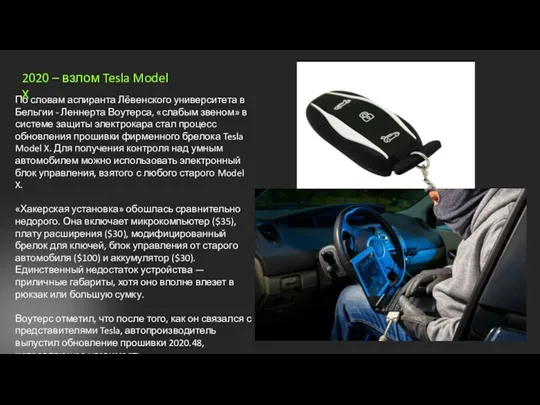

- 14. 2020 – взлом Tesla Model X По словам аспиранта Лёвенского университета в Бельгии - Леннерта Воутерса,

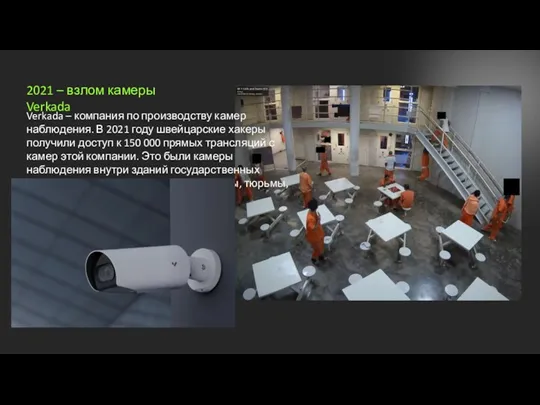

- 15. 2021 – взлом камеры Verkada Verkada – компания по производству камер наблюдения. В 2021 году швейцарские

- 17. Скачать презентацию

Стандартные функции. Сортировка данных в Excel

Стандартные функции. Сортировка данных в Excel Программа VirtualBox

Программа VirtualBox Мікроконтролерна система цифрової ідентифікації персоналу для ЧДУ ім. П. Могили

Мікроконтролерна система цифрової ідентифікації персоналу для ЧДУ ім. П. Могили Курс веб-разработка. Редактируемая главная страница

Курс веб-разработка. Редактируемая главная страница Массивы. Одномерные массивы целых чисел

Массивы. Одномерные массивы целых чисел Операционная система Windows

Операционная система Windows Электрондық кестеде формула, функцияларды қолдану

Электрондық кестеде формула, функцияларды қолдану Области действия идентификаторов

Области действия идентификаторов Подходы к понятию информации и измерению информации. Информационные объекты различных видов

Подходы к понятию информации и измерению информации. Информационные объекты различных видов Анимация. Ван Гог

Анимация. Ван Гог Microinvest Склад Pro. Установка сервера MS SQL 2008R2 Express

Microinvest Склад Pro. Установка сервера MS SQL 2008R2 Express Парадигмы программирования. Концепции ООП

Парадигмы программирования. Концепции ООП Прототип АИС Путевка. Регистрация

Прототип АИС Путевка. Регистрация Розпізнавання. Загальні алгоритми навчання

Розпізнавання. Загальні алгоритми навчання Автоматизоване розроблення веб-сайтів. Огляд сервісів Веб 2.0

Автоматизоване розроблення веб-сайтів. Огляд сервісів Веб 2.0 Rest API 2

Rest API 2 Обзор прикладных статистических программ для решения задач социологического исследования. Лекция 1-2

Обзор прикладных статистических программ для решения задач социологического исследования. Лекция 1-2 О бизнес возможностях. Международный Интернет-магазин слитков Золота

О бизнес возможностях. Международный Интернет-магазин слитков Золота Измерение информации. Единицы измерения информации

Измерение информации. Единицы измерения информации Анимация в Power Point

Анимация в Power Point Технологии построения локальных компьютерных сетей

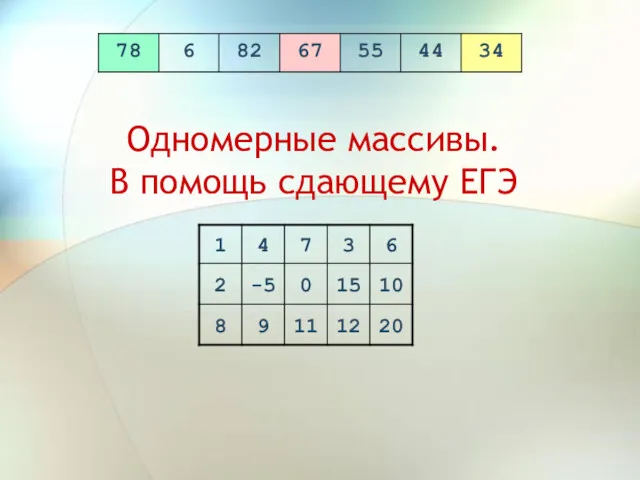

Технологии построения локальных компьютерных сетей Одномерные массивы. В помощь сдающему ЕГЭ

Одномерные массивы. В помощь сдающему ЕГЭ Подпрограммы (язык C, лекция 7)

Подпрограммы (язык C, лекция 7) Двовимірні масиви

Двовимірні масиви Шифрование и дешифрование матрицы с использованием ключа

Шифрование и дешифрование матрицы с использованием ключа Проектирование АСУ ТП . Принципы проектирования

Проектирование АСУ ТП . Принципы проектирования Posters NPE

Posters NPE Мультипрограмування на основі переривань. Системні виклики. Лекція 2.2

Мультипрограмування на основі переривань. Системні виклики. Лекція 2.2