Содержание

- 2. Востребованность Анализ известных мер разработки безопасного ПО Определение базового набора требований к разработке безопасного ПО Концептуальная

- 3. 3 Современные атаки основаны на использовании уязвимостей

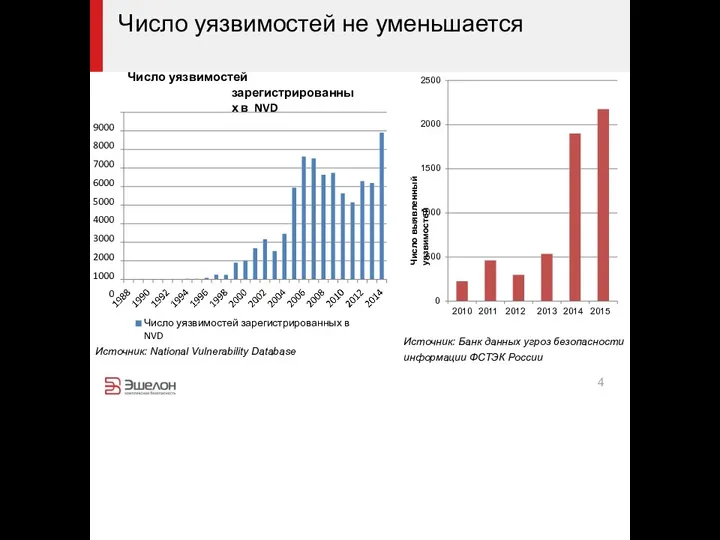

- 4. Число уязвимостей не уменьшается Число уязвимостей зарегистрированных в NVD 9000 8000 7000 6000 5000 4000 3000

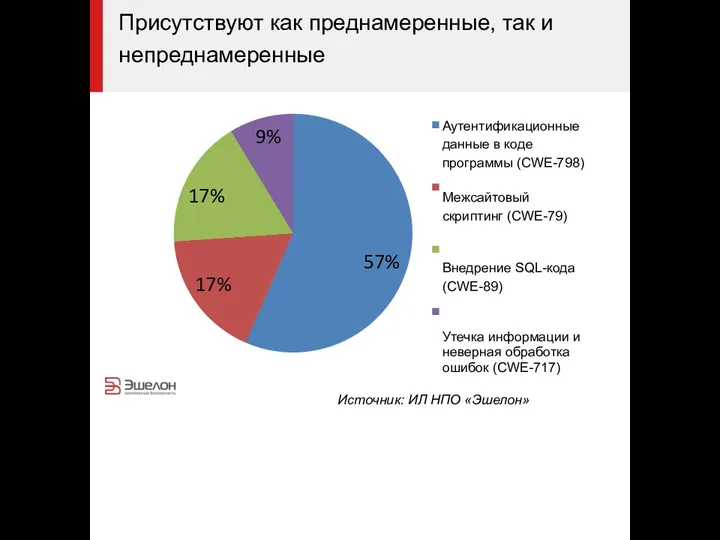

- 5. Аутентификационные данные в коде программы (CWE-798) Межсайтовый скриптинг (CWE-79) Внедрение SQL-кода (CWE-89) Утечка информации и неверная

- 6. 6 Нормативный пробел Нет регламентации спецэкспертиз при лицензировании Нет регламентации проверки производства при оценке соответствия (сертификации)

- 7. 7 Статистика Внедрение СМ БПО позволяет сократить число уязвимостей более чем на 80% (Microsoft SDLC) Число

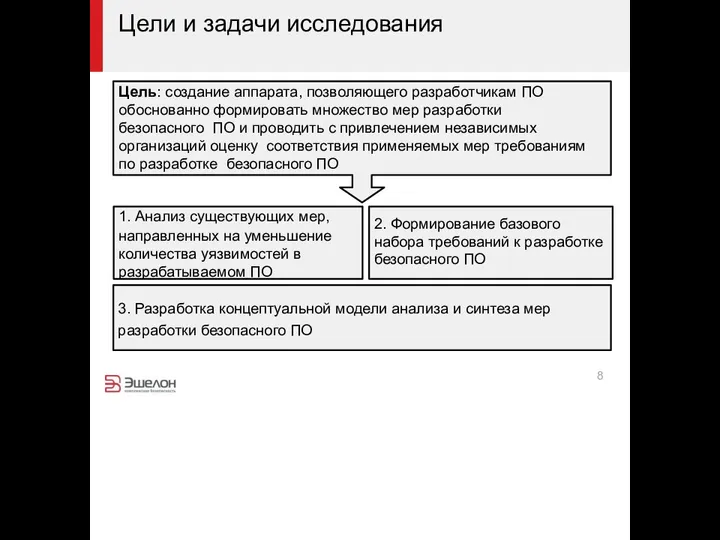

- 8. 8 2. Формирование базового набора требований к разработке безопасного ПО 1. Анализ существующих мер, направленных на

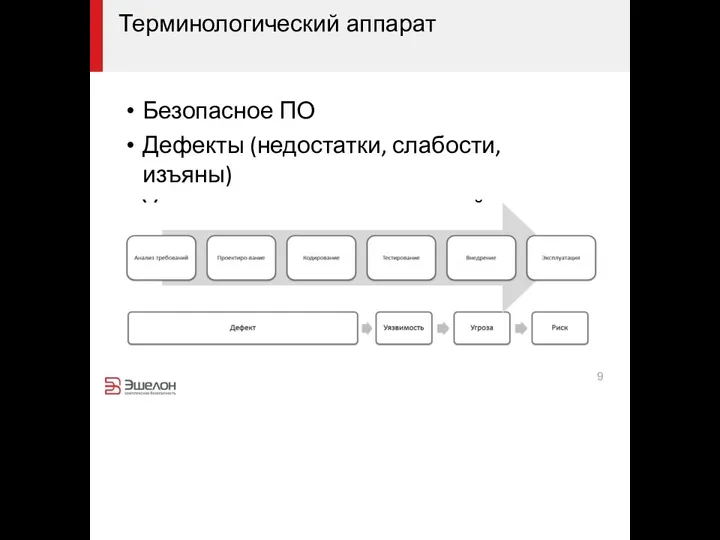

- 9. Безопасное ПО Дефекты (недостатки, слабости, изъяны) Уязвимости – реализационный дефект 9 Терминологический аппарат

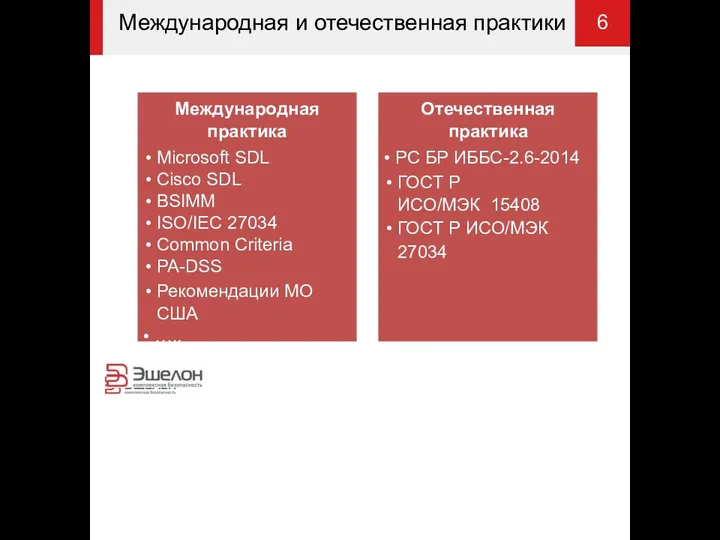

- 10. Международная и отечественная практики 6 Международная практика Microsoft SDL Cisco SDL BSIMM ISO/IEC 27034 Common Criteria

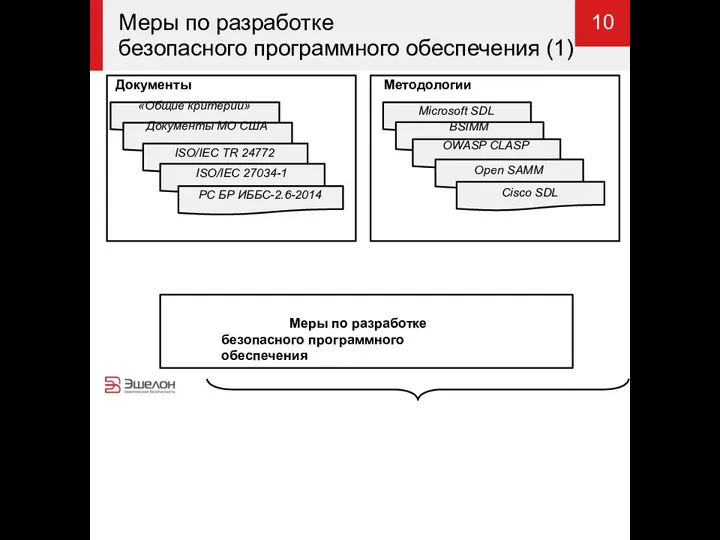

- 11. Меры по разработке 10 безопасного программного обеспечения (1) Документы «Общие критерии» Документы МО США ISO/IEC TR

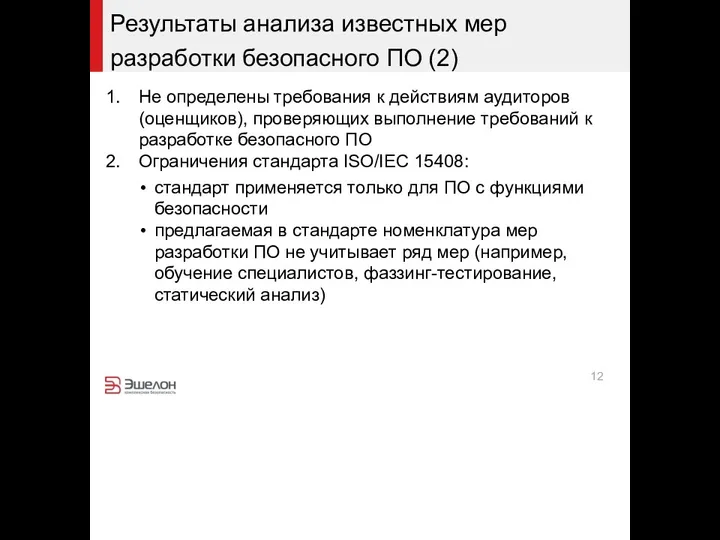

- 12. Не определены требования к действиям аудиторов (оценщиков), проверяющих выполнение требований к разработке безопасного ПО Ограничения стандарта

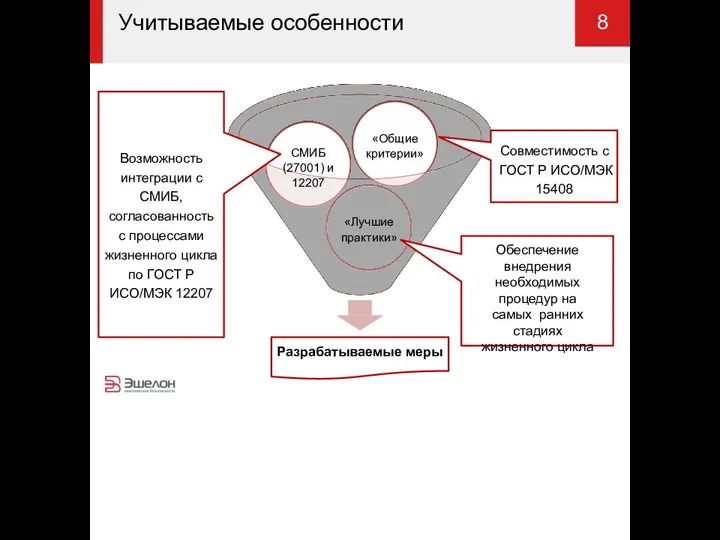

- 13. Учитываемые особенности 8 Возможность интеграции с СМИБ, согласованность с процессами жизненного цикла по ГОСТ Р ИСО/МЭК

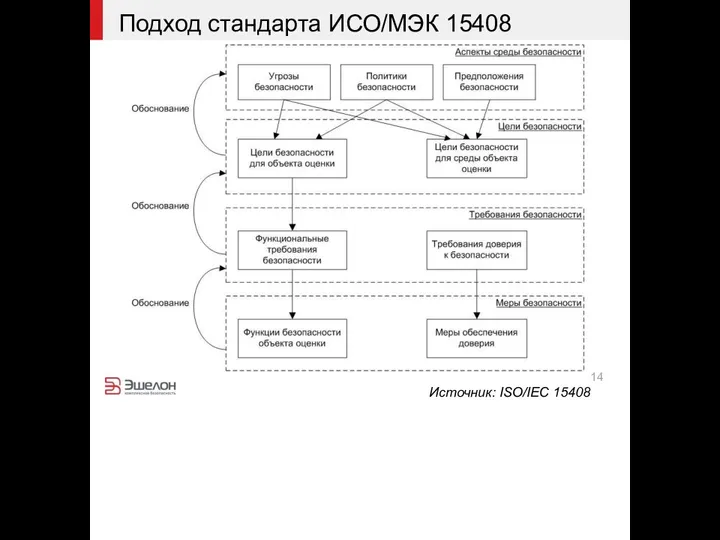

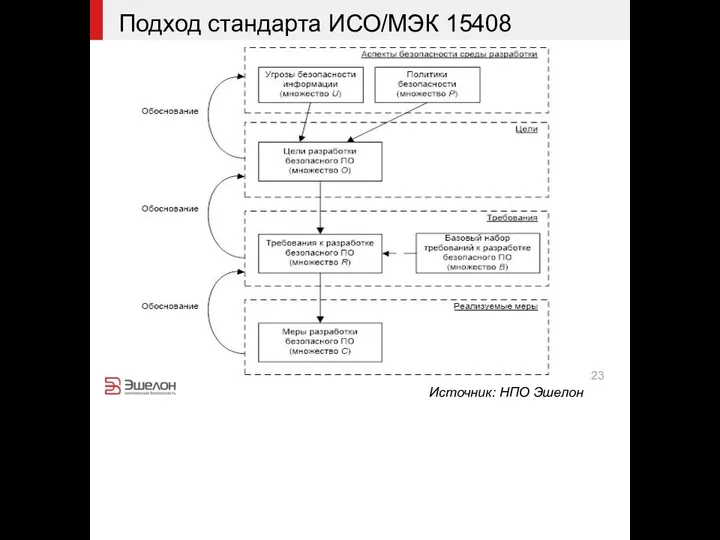

- 14. Подход стандарта ИСО/МЭК 15408 14 Источник: ISO/IEC 15408

- 15. Ист о чн ик: ISO /I EC 1 2207 15 Процессы жизненного цикла ПО по ISO/IEC

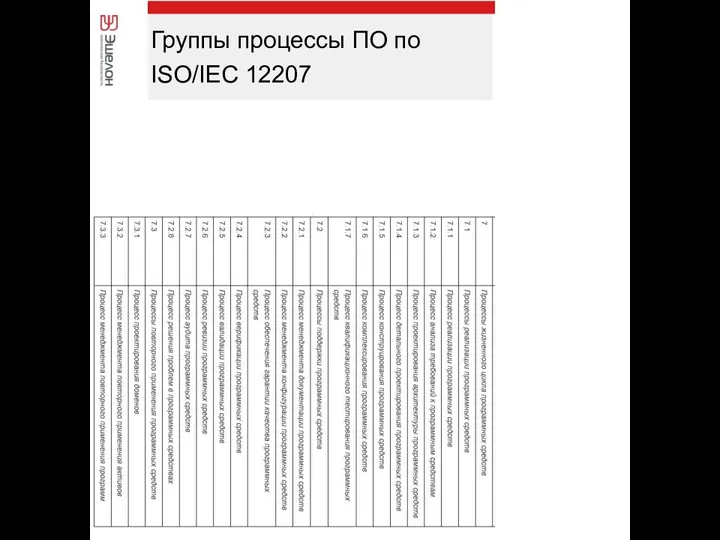

- 16. Ист очн ик: ISO /I EC 1 2207 16 Группы процессы ПО по ISO/IEC 12207

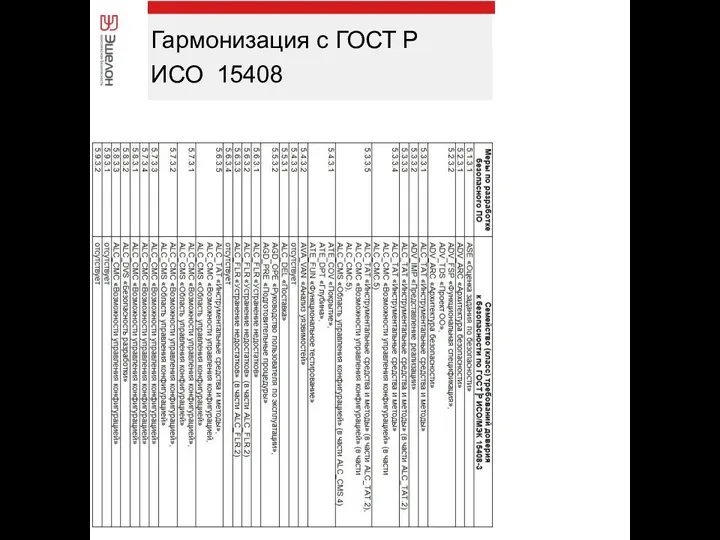

- 17. Ист о чн ик: ISO /I EC 1 2207 17 Гармонизация с ГОСТ Р ИСО 15408

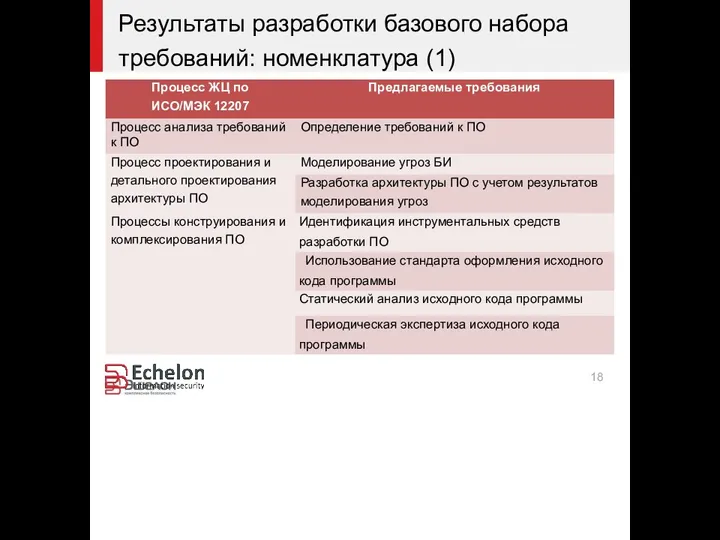

- 18. 18 Результаты разработки базового набора требований: номенклатура (1)

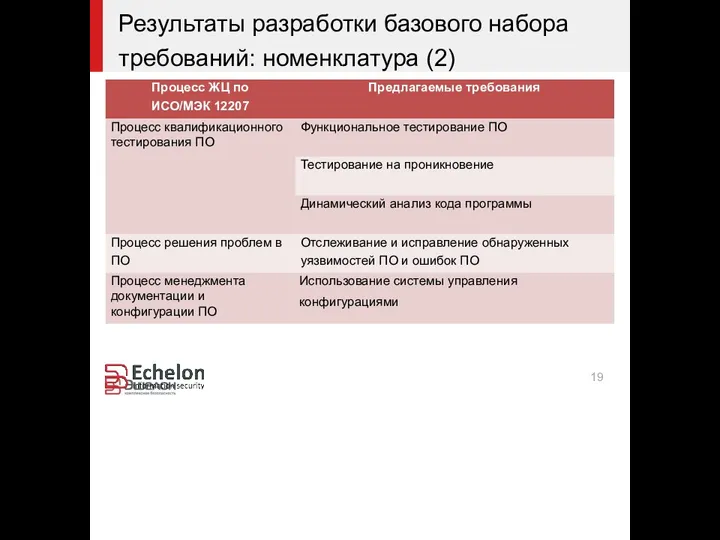

- 19. 19 Результаты разработки базового набора требований: номенклатура (2)

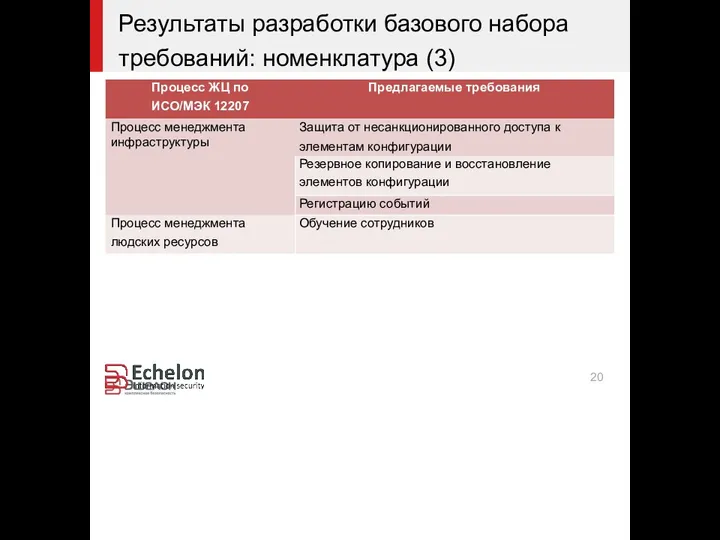

- 20. 20 Результаты разработки базового набора требований: номенклатура (3)

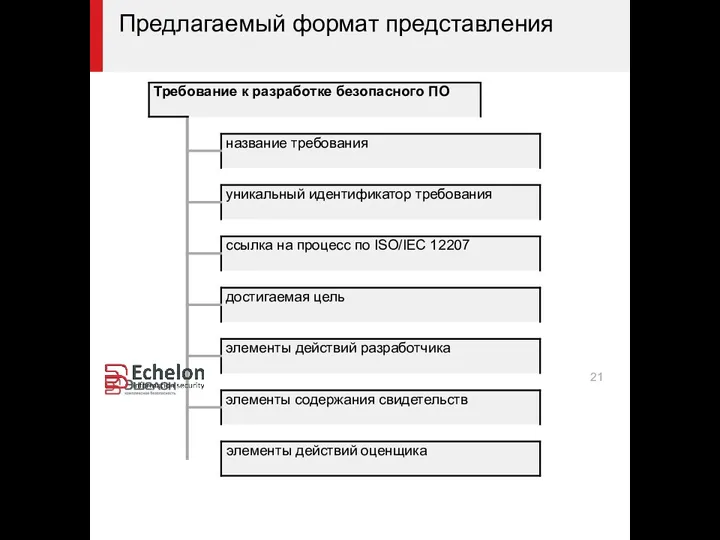

- 21. 21 Предлагаемый формат представления

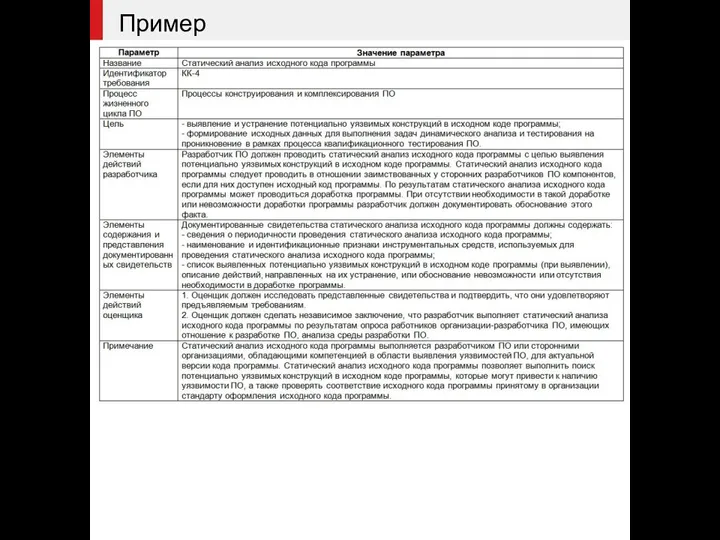

- 22. 22 Пример

- 23. Подход стандарта ИСО/МЭК 15408 23 Источник: НПО Эшелон

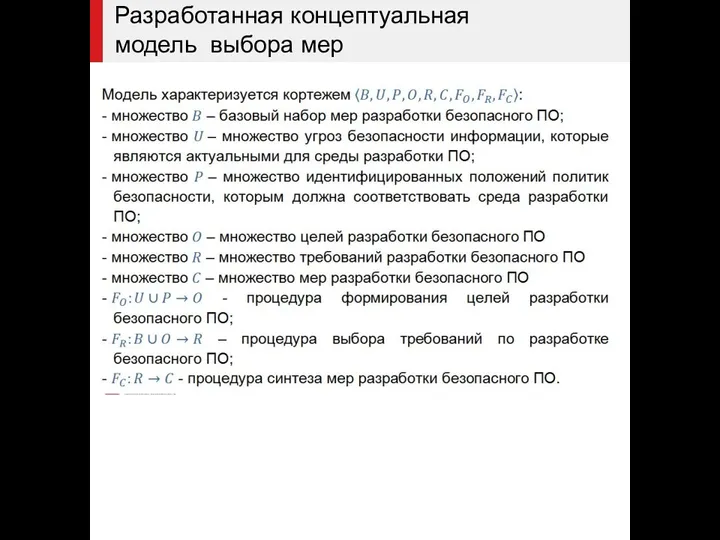

- 24. 24 Разработанная концептуальная модель выбора мер

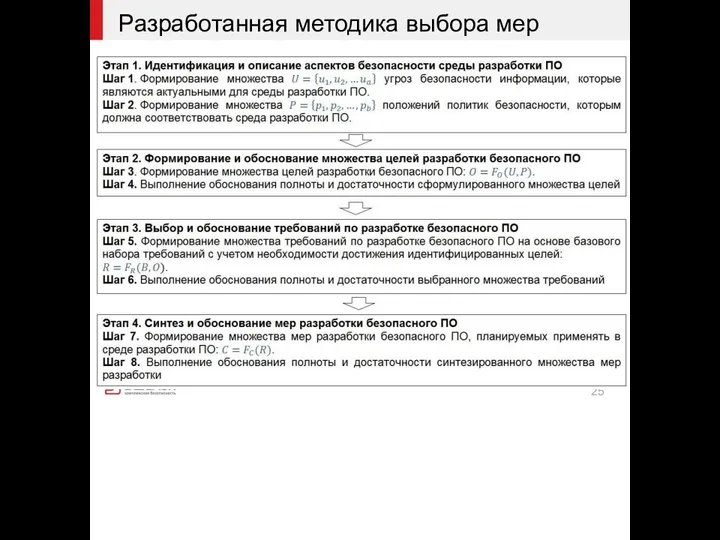

- 25. 25 Разработанная методика выбора мер

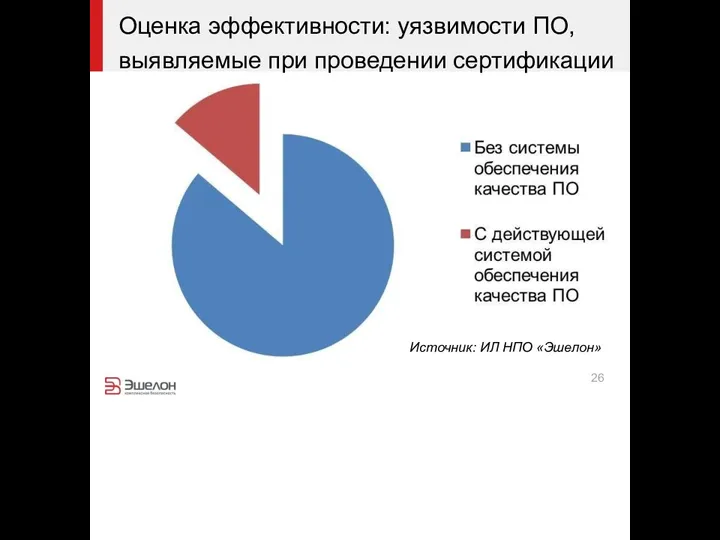

- 26. Источник: ИЛ НПО «Эшелон» 26 Оценка эффективности: уязвимости ПО, выявляемые при проведении сертификации

- 27. Заключение Разработан базовый набор из 24-х требований по разработке безопасного ПО. Предложены концептуальная модель и методика

- 29. Скачать презентацию

Наука і техніка в інформаційному суспільстві

Наука і техніка в інформаційному суспільстві Организация ввода и вывода данных. Начала программирования

Организация ввода и вывода данных. Начала программирования Моделирование и формализация. Моделирование как метод познания

Моделирование и формализация. Моделирование как метод познания Бит чётности

Бит чётности WIC Основной рабочий инструмент

WIC Основной рабочий инструмент Графический редактор Paint

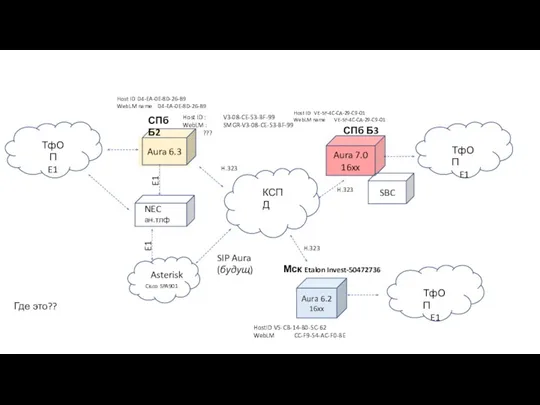

Графический редактор Paint Одна распределённая станция Avaya, все сервисы через SIP. Миграция сервисов NEC и Asterisk на Avaya Aura

Одна распределённая станция Avaya, все сервисы через SIP. Миграция сервисов NEC и Asterisk на Avaya Aura Технология поиска информации в сети Интернет

Технология поиска информации в сети Интернет Построение диаграмм с использованием Мастера диаграмм при изучении текстового процессора Microsoft Word

Построение диаграмм с использованием Мастера диаграмм при изучении текстового процессора Microsoft Word Главные тренды

Главные тренды Основи Turtle. (Лекция 2)

Основи Turtle. (Лекция 2) Tег DIV и SPAN. CSS. (Тема 9)

Tег DIV и SPAN. CSS. (Тема 9) Cover title. Cover subtitile. Footer department

Cover title. Cover subtitile. Footer department Файл - серверные и клиент - серверные технологии в современных информационных технологиях

Файл - серверные и клиент - серверные технологии в современных информационных технологиях Программное обеспечение ГИС. Лекция 18

Программное обеспечение ГИС. Лекция 18 Электронные платежные системы. Лекция 9

Электронные платежные системы. Лекция 9 Мистерия Игры Богов – IV. Квадрант Мутации

Мистерия Игры Богов – IV. Квадрант Мутации Системы счисления. Двоичная, восьмеричная, шестнадцатеричная

Системы счисления. Двоичная, восьмеричная, шестнадцатеричная Информационная безопасность. Криптографические средства защиты данных. Шифрование

Информационная безопасность. Криптографические средства защиты данных. Шифрование Презентация урока по теме Двоичное кодирование информации в компьютере

Презентация урока по теме Двоичное кодирование информации в компьютере Типы алгоритмов

Типы алгоритмов Монтаж видеороликов в Windows Movie Maker

Монтаж видеороликов в Windows Movie Maker Инструкция по обеспечению актуальности данных при формировании и ведении ведомственных перечней государственных услуг и работ

Инструкция по обеспечению актуальности данных при формировании и ведении ведомственных перечней государственных услуг и работ Организация работы с одаренными и мотивированными детьми на уроке информатики

Организация работы с одаренными и мотивированными детьми на уроке информатики 8. Java Databases and JDBC 1. Introduction to Databases

8. Java Databases and JDBC 1. Introduction to Databases Как понять когда можно бросать работу и уходить в стартап

Как понять когда можно бросать работу и уходить в стартап Управление насосной станцией. Программирование в LOGO! Soft Comfort

Управление насосной станцией. Программирование в LOGO! Soft Comfort База данных магазина велозапчастей

База данных магазина велозапчастей