Содержание

- 3. Тенденції розвитку ІКС Мережа телебачення Мульті сервісна мережа ATM IP v6.0 MPLS Σ Мережа передачі даних

- 4. Особливості сучасних ІКС Для досягнення комплексного рішення у середовищі з багатьма постачальниками мережева безпека повинна бути

- 5. Недоліки традиційних мереж Канали з часовим мультиплексуванням (TDM) проектуються з урахуванням найбільш несприятливій ситуації - пікового

- 6. Мережі NGN Мережі NGN базуються на інтернет-технологіях, що включають в себе IP-протокол і технологію MPLS. На

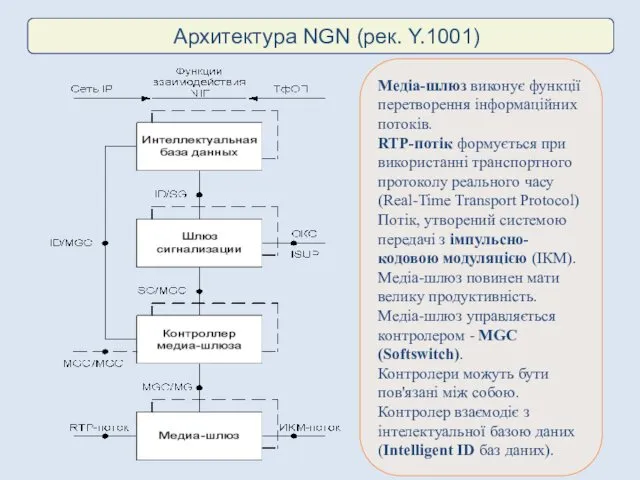

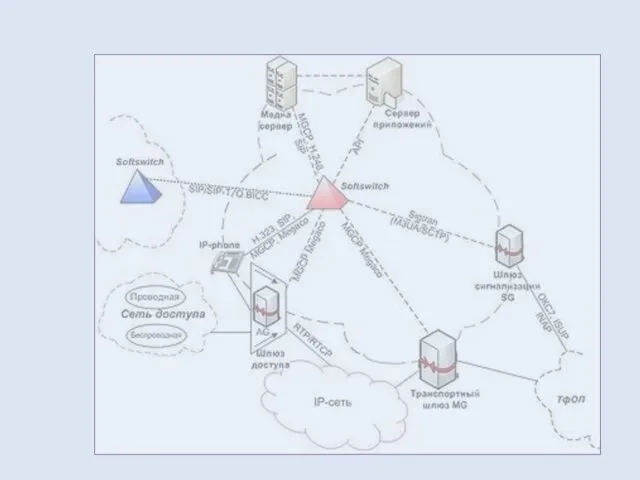

- 7. Архитектура NGN (рек. Y.1001) Медіа-шлюз виконує функції перетворення інформаційних потоків. RTP-потік формується при використанні транспортного протоколу

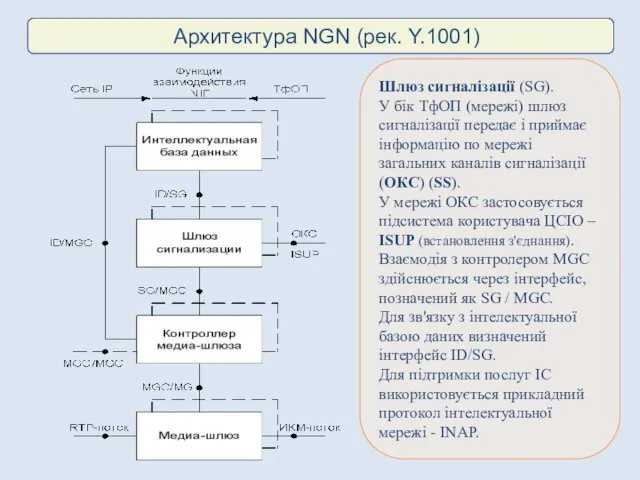

- 8. Архитектура NGN (рек. Y.1001) Шлюз сигналізації (SG). У бік ТфОП (мережі) шлюз сигналізації передає і приймає

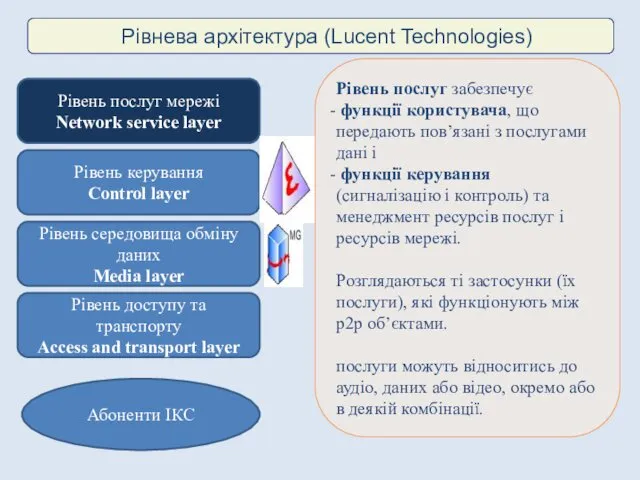

- 9. Рівнева архітектура (Lucent Technologies) Рівень послуг забезпечує функції користувача, що передають пов’язані з послугами дані і

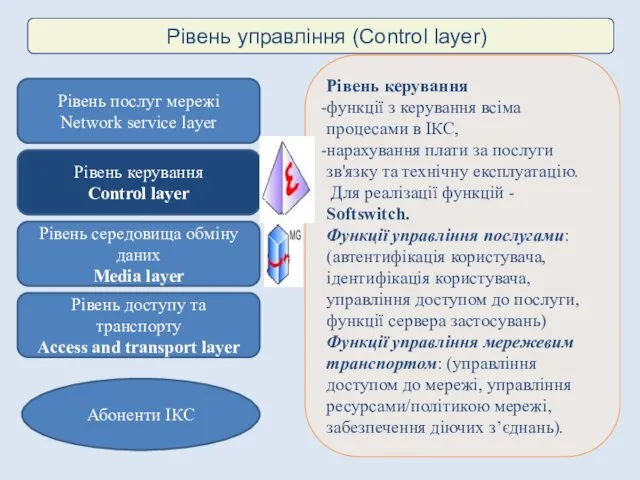

- 10. Рівень управління (Control layer) Рівень керування функції з керування всіма процесами в ІКС, нарахування плати за

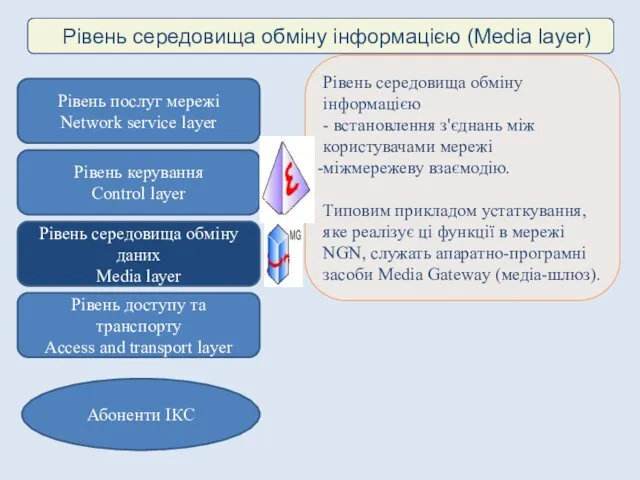

- 11. Рівень середовища обміну інформацією (Media layer) Рівень середовища обміну інформацією - встановлення з'єднань між користувачами мережі

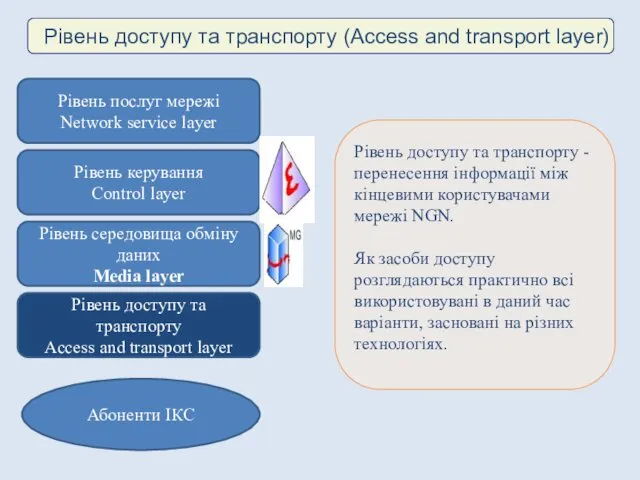

- 12. Рівень доступу та транспорту (Access and transport layer) Рівень доступу та транспорту - перенесення інформації між

- 13. Порівння ТфОП та NGN

- 16. VOIP - Voice over IP - IP-телефония система зв'язку, що забезпечує передачу мовного сигналу по IP-мережах.

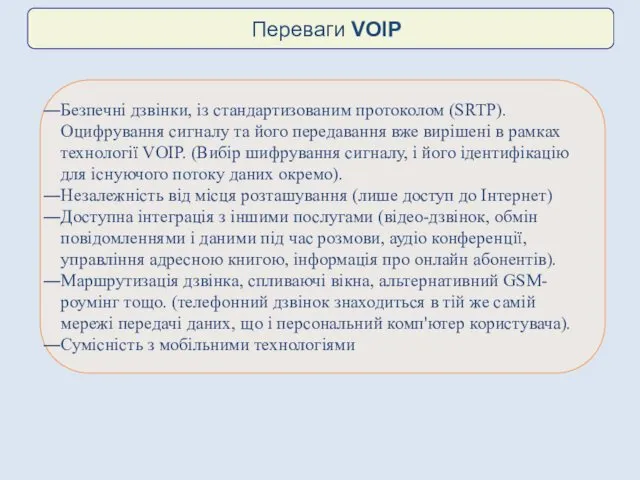

- 17. Безпечні дзвінки, із стандартизованим протоколом (SRTP). Оцифрування сигналу та його передавання вже вирішені в рамках технології

- 18. 1) Перетворення голосу 2) Встановлення зв'язку Процес зв'язку VoIP

- 19. Пакетне передавання голосу в сценарії «комп'ютер -комп'ютер» (без мережі ТфОП) Мікрофон АЦП Компресія мовної інформації Пакетизація

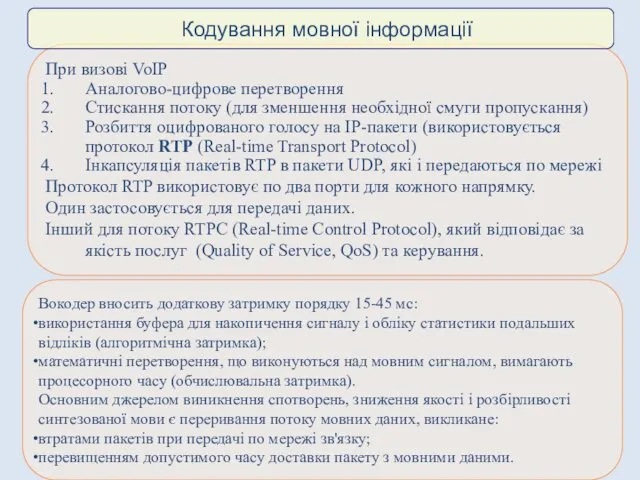

- 20. При визові VoIP Аналогово-цифрове перетворення Стискання потоку (для зменшення необхідної смуги пропускання) Розбиття оцифрованого голосу на

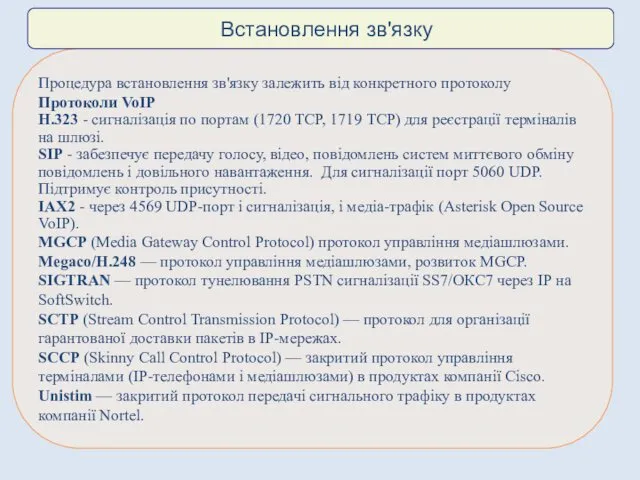

- 21. Процедура встановлення зв'язку залежить від конкретного протоколу Протоколи VoIP H.323 - сигналізація по портам (1720 TCP,

- 22. Протоколи NGN Н.323 SIP MGSP MEGACO/H.248 SIGTRAN

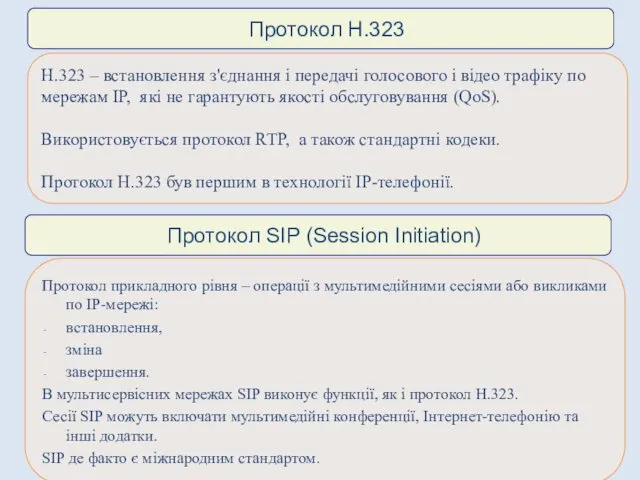

- 23. Протокол Н.323 Н.323 – встановлення з'єднання і передачі голосового і відео трафіку по мережам IP, які

- 24. Протокол MGCP Media Gateway Control Protocol - управління медіа шлюзами (MG). Вся логіка обробки викликів розташовується

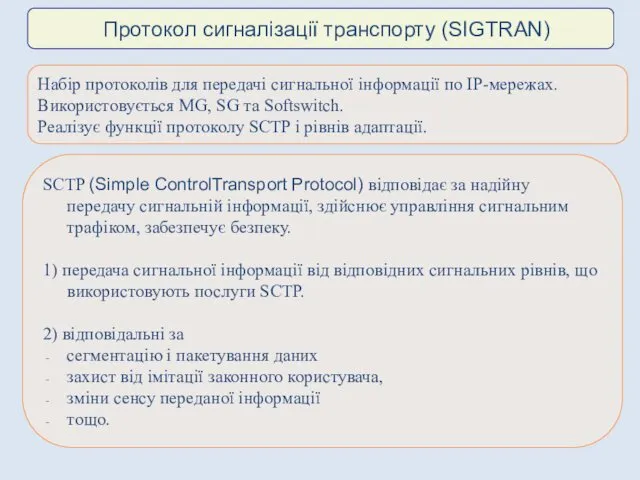

- 25. Протокол сигналізації транспорту (SIGTRAN) Набір протоколів для передачі сигнальної інформації по IP-мережах. Використовується MG, SG та

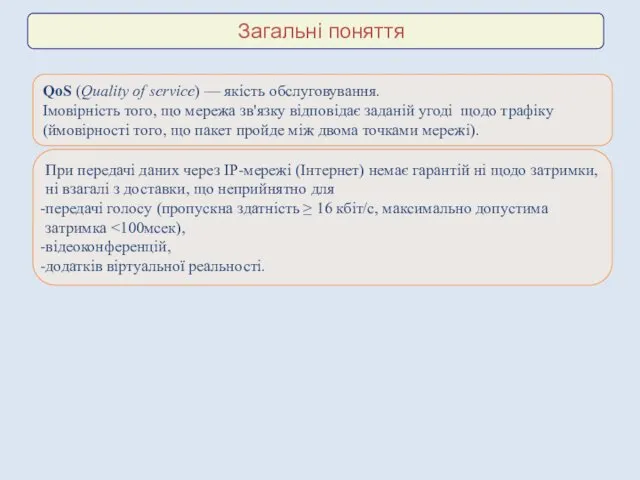

- 26. QoS (Quality of service) — якість обслуговування. Імовірність того, що мережа зв'язку відповідає заданій угоді щодо

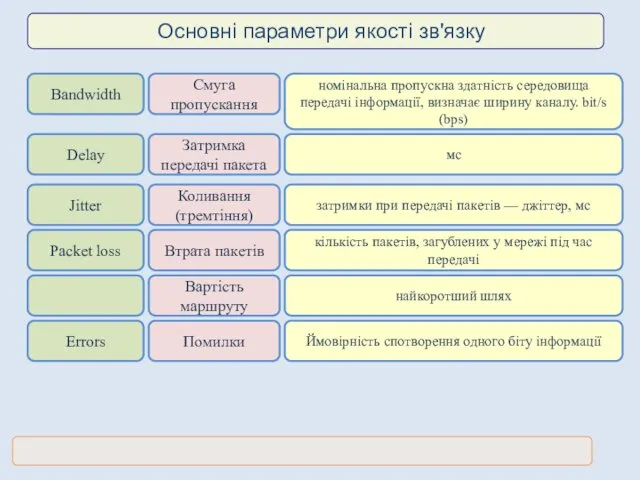

- 27. Основні параметри якості зв'язку Bandwidth Смуга пропускання номінальна пропускна здатність середовища передачі інформації, визначає ширину каналу.

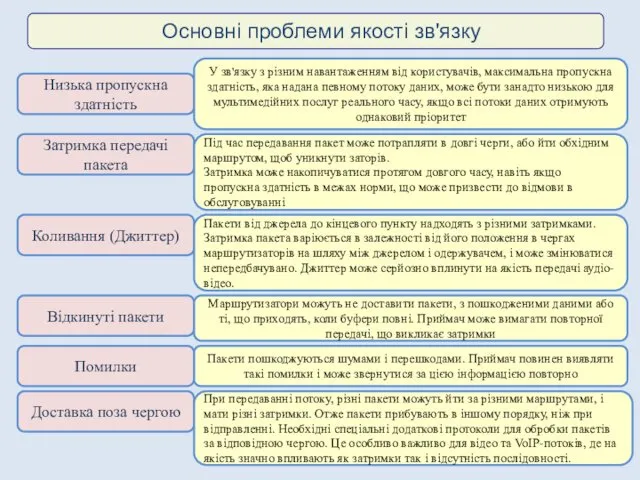

- 28. Основні проблеми якості зв'язку Низька пропускна здатність У зв'язку з різним навантаженням від користувачів, максимальна пропускна

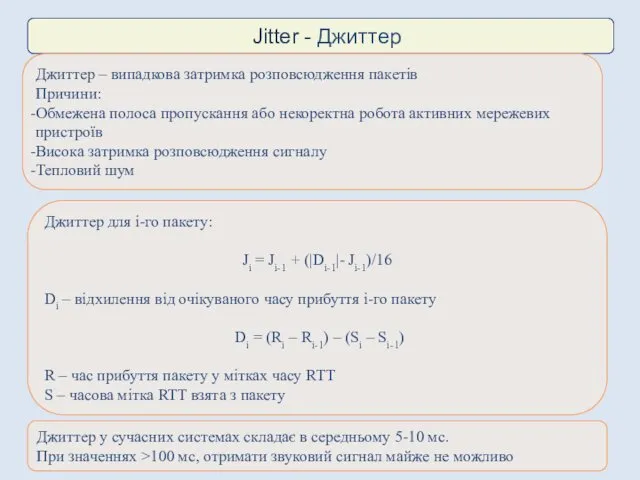

- 29. Jitter - Джиттер Джиттер – випадкова затримка розповсюдження пакетів Причини: Обмежена полоса пропускання або некоректна робота

- 30. Jitter - Джиттер Для компенсації нерівномірної швидкості отримання пакетів на приймальній стороні створюється тимчасове сховище пакетів

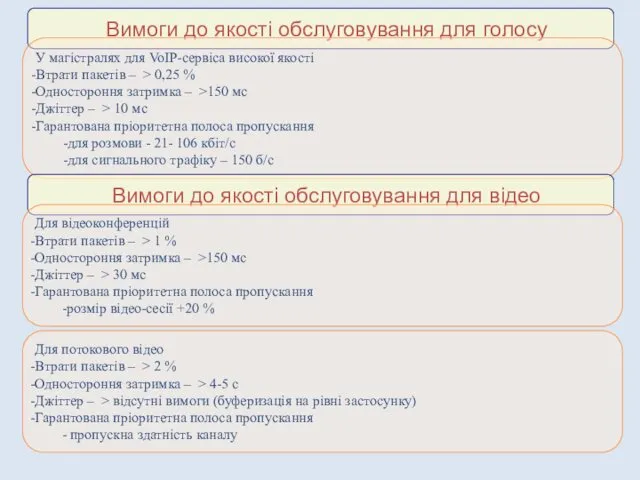

- 31. Вимоги до якості обслуговування для голосу У магістралях для VoIP-сервіса високої якості Втрати пакетів – >

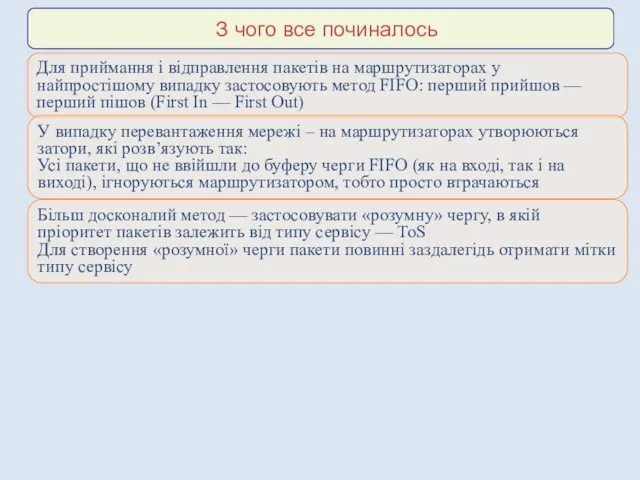

- 32. З чого все починалось Для приймання і відправлення пакетів на маршрутизаторах у найпростішому випадку застосовують метод

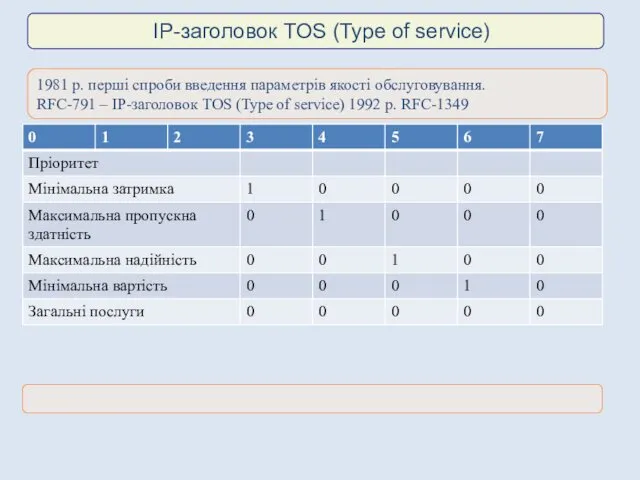

- 33. 1981 р. перші спроби введення параметрів якості обслуговування. RFC-791 – IP-заголовок TOS (Type of service) 1992

- 34. Поле ToS у заголовку IPv4 IP Differentiated services (DiffServ) IP Integrated services (IntServ) Resource reSerVation Protocol

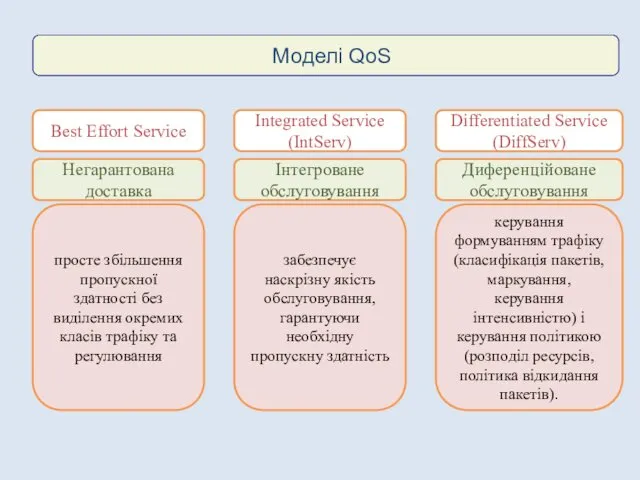

- 35. Моделі QoS Best Effort Service Негарантована доставка просте збільшення пропускної здатності без виділення окремих класів трафіку

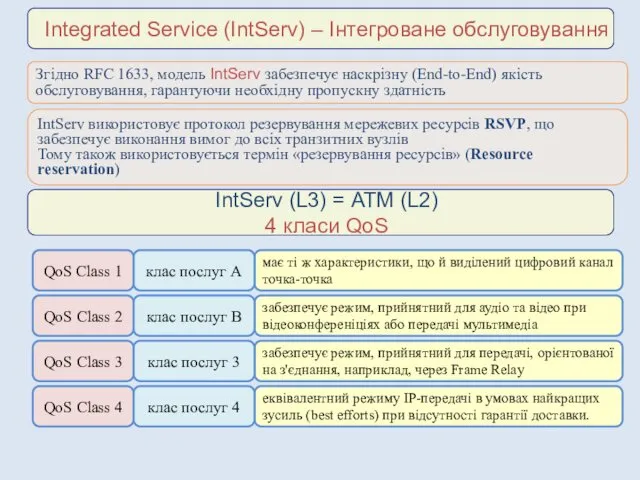

- 36. Integrated Service (IntServ) – Інтегроване обслуговування Згідно RFC 1633, модель IntServ забезпечує наскрізну (End-to-End) якість обслуговування,

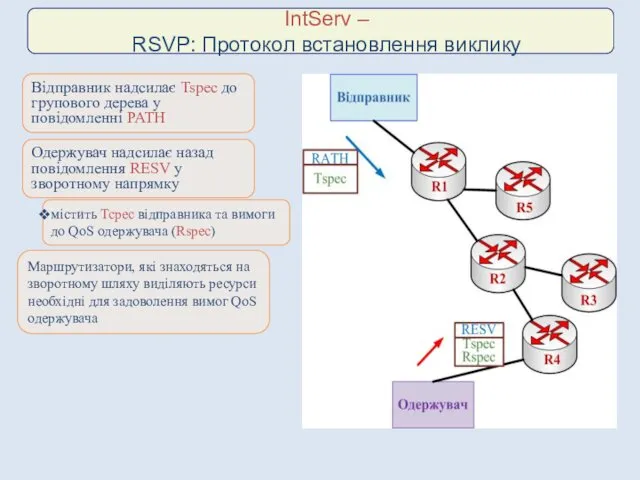

- 37. IntServ – Протокол RSVP (Internet Resource Reservation Protocol) Надає сигнальний механізм для конфігурування віддалених маршрутизаторів з

- 38. IntServ – RSVP: Протокол встановлення виклику Відправник надсилає Tspec до групового дерева у повідомленні PATH Одержувач

- 39. IntServ – RSVP: Протокол встановлення виклику Одержувач А спершу резервує ресурси для максимальної затримки 100 мс

- 40. Черга WFQ 8 рівнів пріоритету Пріоритет керування мережею (7) Пріоритет управління Інтернет = межмережеве керування (6)

- 41. Differentiated Service (DiffServ) Диференційоване обслуговування Описане в RFC 2474 и RFC 2475 Забезпечує QoS на основі

- 42. DiffServ Механізми керування трафіком Алгоритми планування (Scheduling algorithms) Формування трафіку (traffic shaping, rate limiting) Запобігання перевантаженню

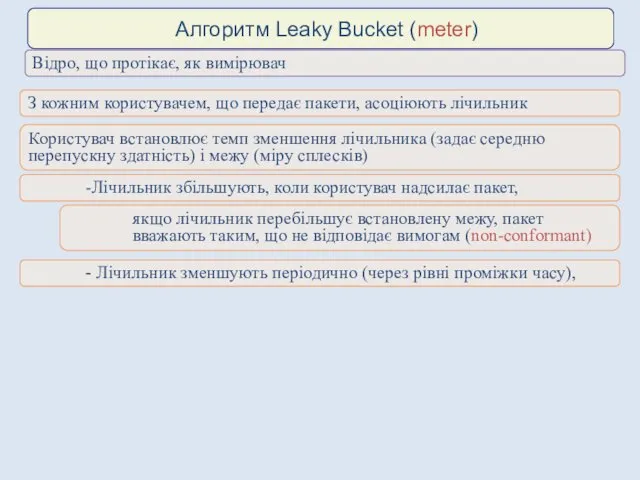

- 43. Алгоритм Leaky Bucket (meter) Відро, що протікає, як вимірювач З кожним користувачем, що передає пакети, асоціюють

- 44. Алгоритм Leaky Bucket (queue) Відро, що протікає, як черга Існує черга заданої довжини Через рівні проміжки

- 45. Алгоритм Token Bucket Відро маркерів Через рівні проміжки часу у відро кладуть один маркер Коли надходить

- 47. Безпека як послуга входить до складу послуг контролю мережі: надійності, сталості, підзвітності, спостережності, експлуатаційних властивостей, адміністрування

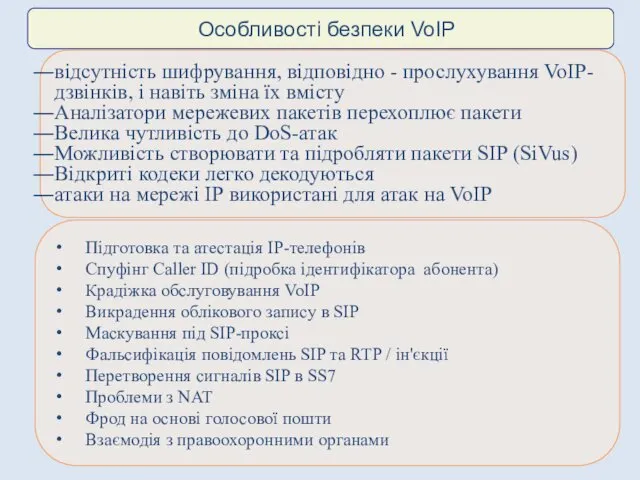

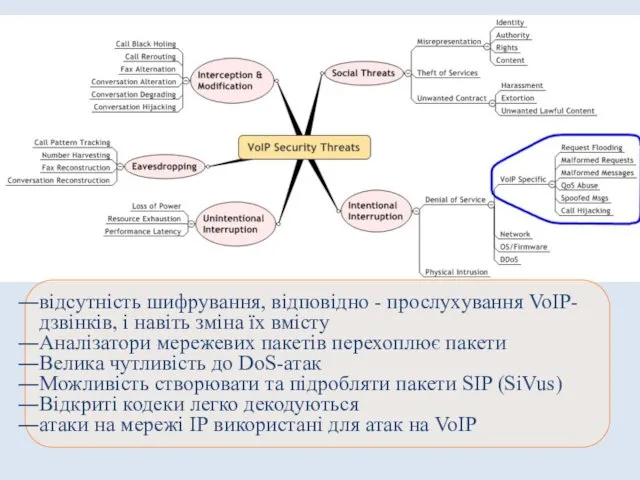

- 48. Особливості безпеки VoIP відсутність шифрування, відповідно - прослухування VoIP-дзвінків, і навіть зміна їх вмісту Аналізатори мережевих

- 49. відсутність шифрування, відповідно - прослухування VoIP-дзвінків, і навіть зміна їх вмісту Аналізатори мережевих пакетів перехоплює пакети

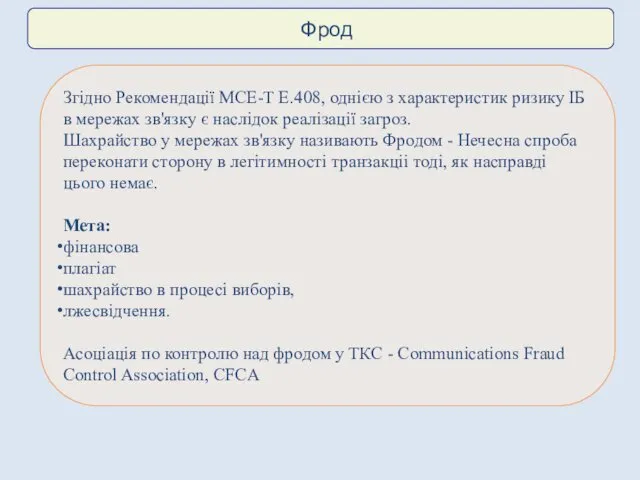

- 50. Фрод Згідно Рекомендації МСЕ-Т Е.408, однією з характеристик ризику ІБ в мережах зв'язку є наслідок реалізації

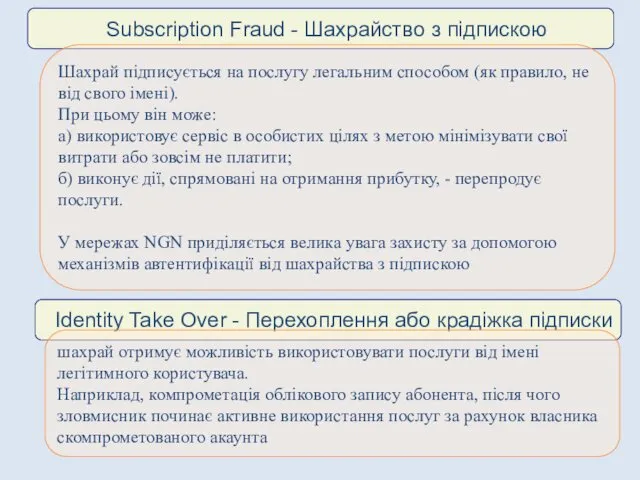

- 51. Subscription Fraud - Шахрайство з підпискою Шахрай підписується на послугу легальним способом (як правило, не від

- 52. Bypass Fraud - Шахрайський обхід Вибір неавторизованих маршрутів проходження сигналізації та|або трафіку. Оператори зв'язку, прагнучи скоротити

- 53. Маніпуляція сигнальних повідомлень (Manipulation SS7) спотворення адреси абонента в повідомленні IAM (ТфОП / ISDN) або UDT

- 54. Шахрайство, засноване на уразливості при реалізації додаткових видів обслуговування (ДВО) ДВО надають широкі можливості абонентам, серед

- 55. Domestic Revenue Share Fraud, DRSF Фрод розподілу доходу між операторами країни Ця форма фроду підлягає контролю

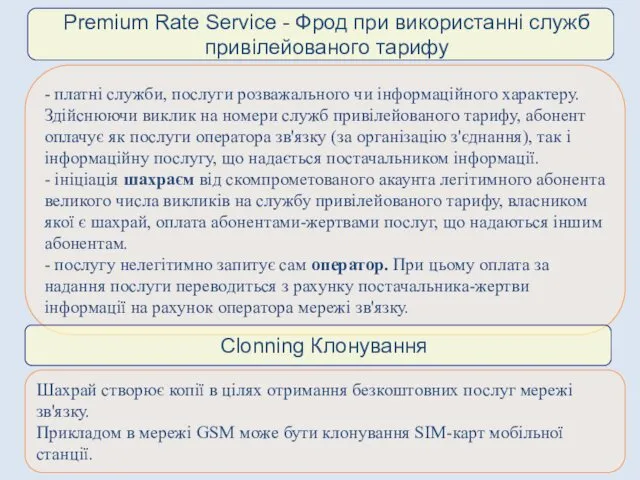

- 56. Premium Rate Service - Фрод при використанні служб привілейованого тарифу - платні служби, послуги розважального чи

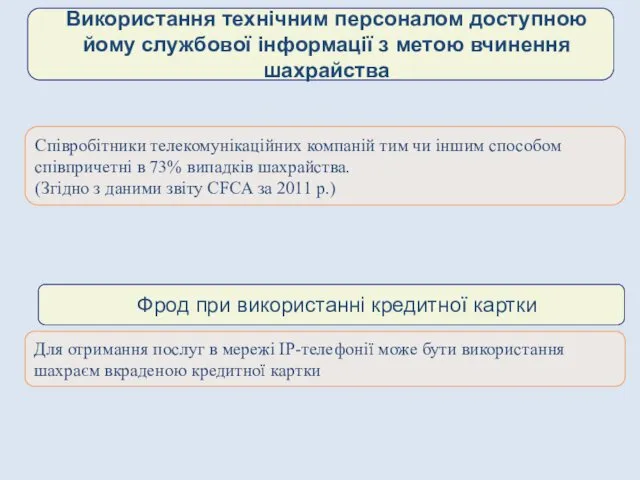

- 57. Використання технічним персоналом доступною йому службової інформації з метою вчинення шахрайства Співробітники телекомунікаційних компаній тим чи

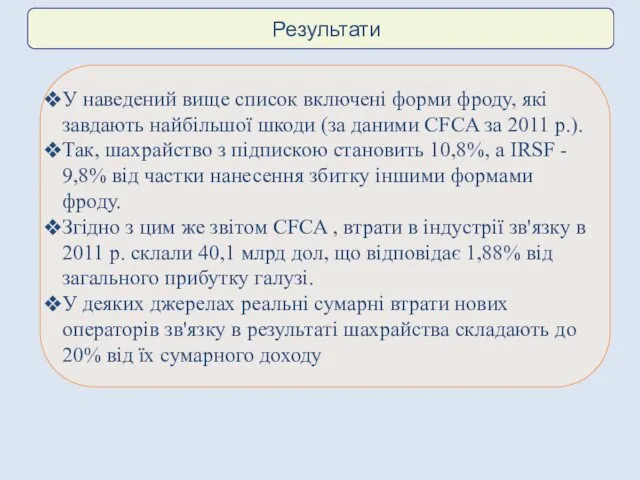

- 58. Результати У наведений вище список включені форми фроду, які завдають найбільшої шкоди (за даними CFCA за

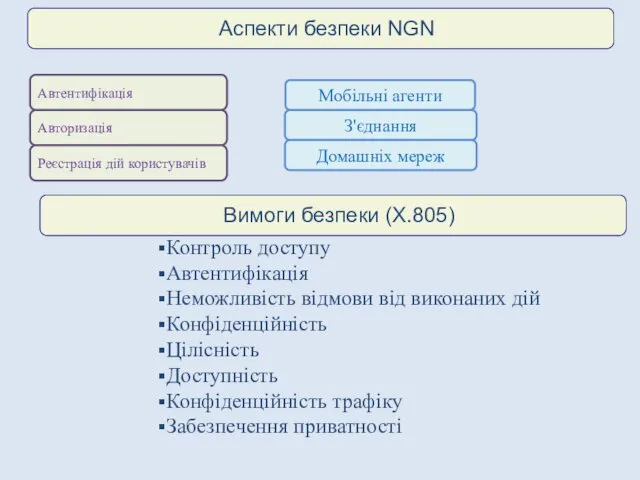

- 59. Аспекти безпеки NGN Автентифікація Мобільні агенти Авторизація Реєстрація дій користувачів З'єднання Домашніх мереж Вимоги безпеки (Х.805)

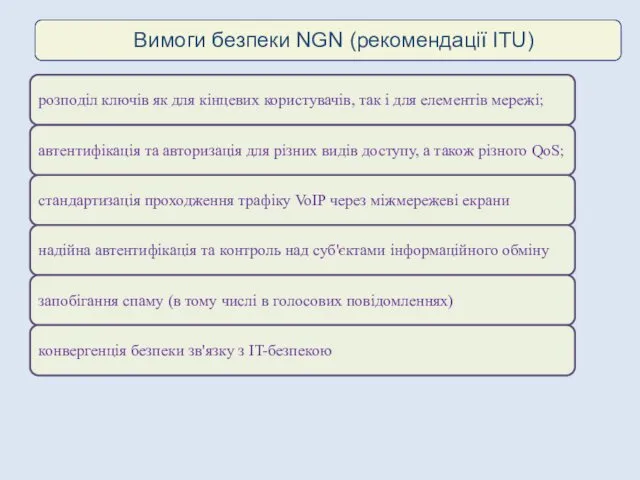

- 60. розподіл ключів як для кінцевих користувачів, так і для елементів мережі; Вимоги безпеки NGN (рекомендації ITU)

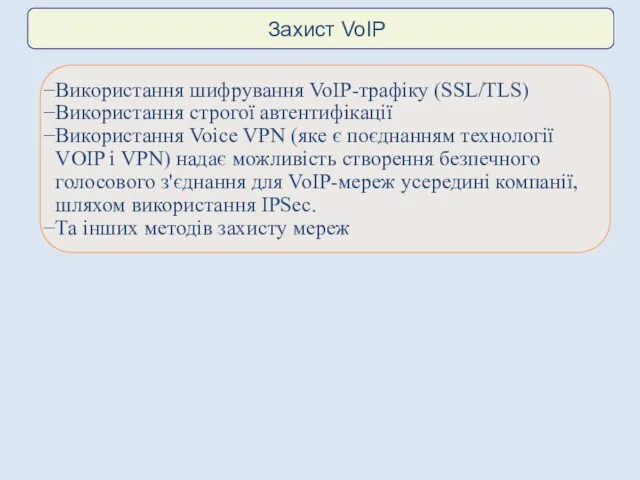

- 61. Захист VoIP Використання шифрування VoIP-трафіку (SSL/TLS) Використання строгої автентифікації Використання Voice VPN (яке є поєднанням технології

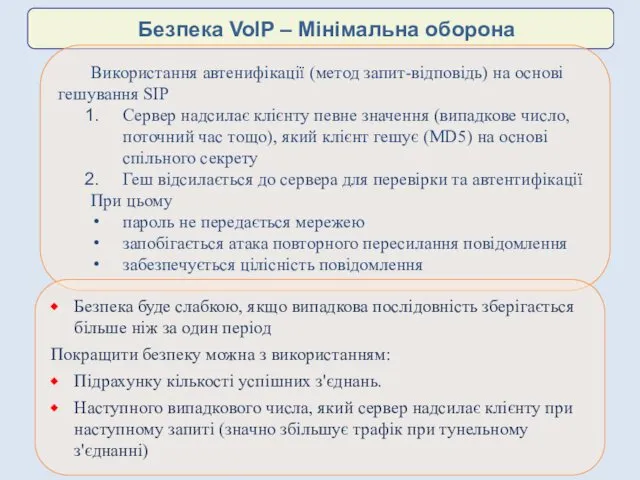

- 62. Безпека VoIP – Мінімальна оборона Використання автенифікації (метод запит-відповідь) на основі гешування SIP Сервер надсилає клієнту

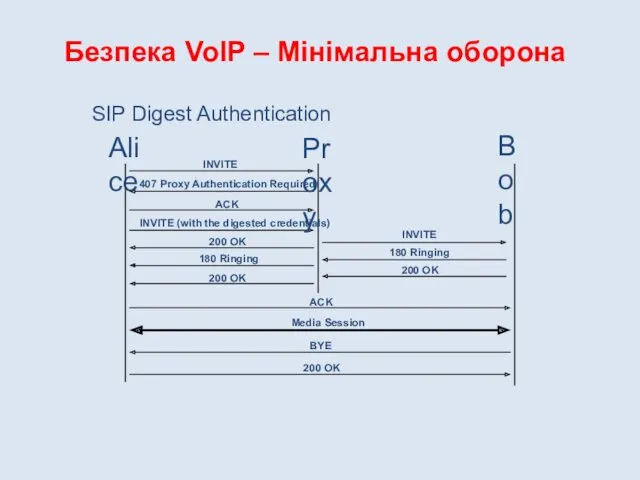

- 63. Безпека VoIP – Мінімальна оборона SIP Digest Authentication INVITE 407 Proxy Authentication Required INVITE (with the

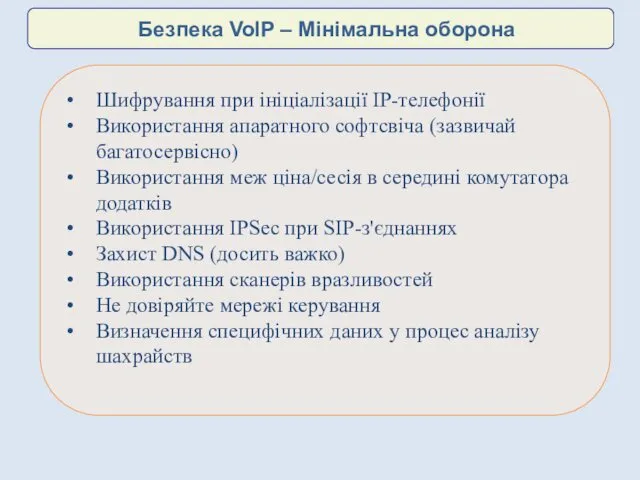

- 64. Безпека VoIP – Мінімальна оборона Шифрування при ініціалізації ІР-телефонії Використання апаратного софтсвіча (зазвичай багатосервісно) Використання меж

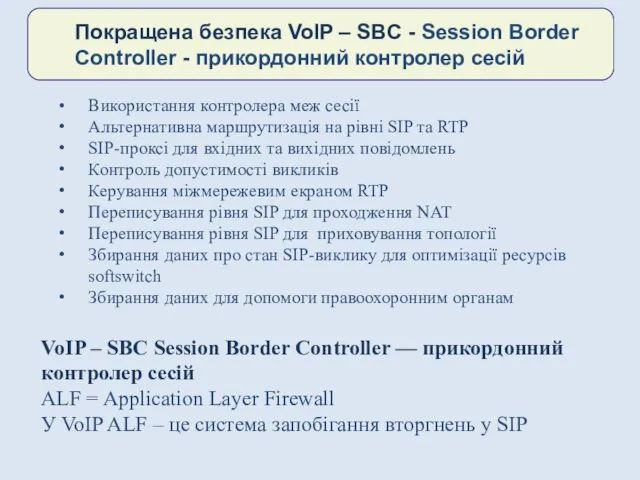

- 65. Використання контролера меж сесії Альтернативна маршрутизація на рівні SIP та RTP SIP-проксі для вхідних та вихідних

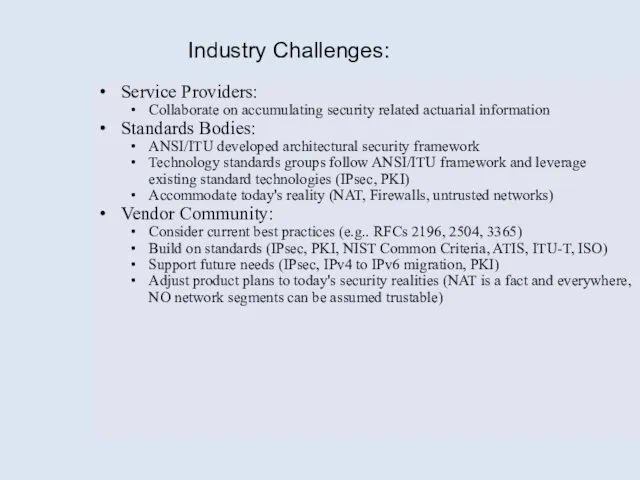

- 66. Industry Challenges: Service Providers: Collaborate on accumulating security related actuarial information Standards Bodies: ANSI/ITU developed architectural

- 67. Механізми захисту протоколу SIP 1. Автентифікація за допомогою дайджеста повідомлення RFC 2617. Використовується алгоритм MD5 для

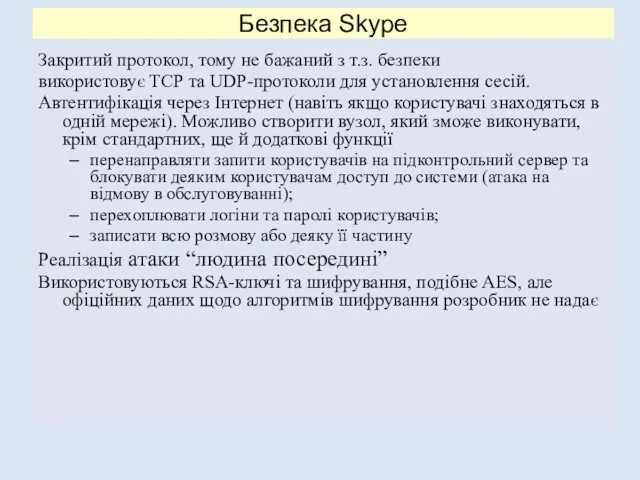

- 68. Безпека Skype Закритий протокол, тому не бажаний з т.з. безпеки використовує ТСР та UDP-протоколи для установлення

- 69. Передавання голосу по VPN Вимоги Втрата пакетів – не більше 1% Затримка – не більше 150

- 71. Скачать презентацию

Лекция 2. Основные конструкции OpenMP

Лекция 2. Основные конструкции OpenMP Сетевые сервисы

Сетевые сервисы Решение задач ЕГЭ типа В9

Решение задач ЕГЭ типа В9 Компоненты образовательных ИТ-технологий

Компоненты образовательных ИТ-технологий Параллельное программирование для ресурсоёмких задач численного моделирования в физике. Лекция 2

Параллельное программирование для ресурсоёмких задач численного моделирования в физике. Лекция 2 Repository and Unit of Work

Repository and Unit of Work Лекция №7. Системы автоматизированного проектирования (САПР)

Лекция №7. Системы автоматизированного проектирования (САПР) Базы данных. Процедуры и функции

Базы данных. Процедуры и функции Примеры разработки программ-функций в системе MATHCAD. Лекция 7

Примеры разработки программ-функций в системе MATHCAD. Лекция 7 Создание простой диаграммы в Excel 2010

Создание простой диаграммы в Excel 2010 Установка дистрибутивов

Установка дистрибутивов Threads. Выполнение инструкций потоками

Threads. Выполнение инструкций потоками Информационные процессы и системы

Информационные процессы и системы Сортировка методом пузырька

Сортировка методом пузырька Рекрутинг в инстаграм

Рекрутинг в инстаграм Цветовые модели компьютерной графики

Цветовые модели компьютерной графики Людино-комп'ютерна взаємодія та проектування інтерфейсів користувача

Людино-комп'ютерна взаємодія та проектування інтерфейсів користувача Технологии локальных сетей. (Тема 3)

Технологии локальных сетей. (Тема 3) Разработка информационной системы для ТОО Fin-apps

Разработка информационной системы для ТОО Fin-apps Технологии и средства обработки текста

Технологии и средства обработки текста Программирование многоядерных архитектур

Программирование многоядерных архитектур Системы автоматизированного проектирования технологических процессов. Программное обеспечение САПР ТП. (Лекция 3)

Системы автоматизированного проектирования технологических процессов. Программное обеспечение САПР ТП. (Лекция 3) Почему классический CTF должен умереть

Почему классический CTF должен умереть Белгілі бір бағдарламаны жугізушілер қандай болуы керек

Белгілі бір бағдарламаны жугізушілер қандай болуы керек Об оформлении газет

Об оформлении газет Этические проблемы сетевой журналистики

Этические проблемы сетевой журналистики Циклы в языкеПаскаль

Циклы в языкеПаскаль Школа подготовки технических администраторов. (Занятие 16)

Школа подготовки технических администраторов. (Занятие 16)