Слайд 2

План презентации:

Что такое защита информации?

Виды угроз цифровой иформации

Меры защиты информации

Криптография и

защита информации

Цифровые подписи и сертификаты

Слайд 3

Что такое защита информации

Защищаемая информация – информация, являющаяся предметом собственности и

подлежащая защите в соответствии с требованиями правовых документов или требованиями, устанавливаемыми собственником информации.

Слайд 4

Виды угроз для цифровой информации

Цифровая информация – информация, хранение, передача и

обработка которой осуществляются средствами ИКТ.

Можно различить два основных вида угроз цифровой информации:

Кража или утечка информации

Разрушение, уничтожение информации

В ГОСТЕ дается следующее определение защиты информации:

Защита информации – деятельность по предотвращению утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на защищаемую информацию.

Слайд 5

Утечка информации происходила и в “докомпьютерные” времена. Она представляет собой кражу

или копирование бумажных документов, прослушивание телефонных разговоров и пр. С распространением цифровых носителей для хранения данных они так же становятся объектами краж.

С развитием компьютерных сетей появился новый канал утечки – кража через сети. Заинтересованными в такой утечке могут быть отдельные лица, конкурирующие организации в бизнесе, СМИ, государственные структуры: внешняя разведка или службы безопасности.

Разрушение информации может быть несанкционированным и непреднамеренным. В чем различие?

Несанкционированное воздействие – это преднамеренная порча или уничтожение информации со стороны лиц, не имеющих на это права. К этой категории угроз относится деятельность людей, занимающихся созданием и распространением компьютерных вирусов. Так же существуют вирусы-шпионы.

Непреднамеренное воздействие происходит вследствие ошибок пользователя, а также из-за сбоев в работе оборудования или ПО. В конце концов могут возникнуть и непредвиденные внешние факторы: авария электросети, пожар или землетрясение и пр.

Слайд 6

Меры защиты информации

Основные правила безопасности, которые следует соблюдать для защиты информации:

Переодически

осуществлять резервное копирование: файлы с наиболее важными данными дублировать и сохранять на внешних носителях

Регулярно осуществлять антивирусную проверку компьютера

Использовать блок бесперебойного питания

Блок бесперебойного питания (ББП) осуществляет защиту данных при отключении электроэнергии или скачка напряжения в сети.

Антивирусные программы занимаются борьбой с сотнями компьютерных вирусов из Всемирной паутины.

Разграничение доступа для разных пользователей ПК существует для защиты информации от доступа посторонних людей.

Брандмауэр – защитные программы для безопасного пользования Интернетом.

Слайд 7

Криптография и защита информации

Криптография – наука о методах обеспечения конфиденциальности, целостности

данных, аутентификации, а также невозможности отказа от авторства. Простым языком – это тайнопись.

Древнеримский император Юлий Цезарь придумал шифр, носящий название шифра Цезаря. Во время разных войн тайнопись использовалась для донесений.

С развитием компьютерных коммуникаций, “старая” криптография снова стала актуальной. Существующие методы шифрования делятся на методы с закрытым ключом и методы с открытым ключом. Ключ определяет алгоритм дешифровки.

Слайд 8

Закрытый ключ – это ключ, которым заранее обмениваются два абонента, ведущие

секретную переписку. Основная задача: сохранить ключ в тайне от третьих лиц.

Алгоритмы с открытым ключом , или ассиметричные алгоритмы, базируются на использовании отдельных шифровального и дешифровального ключей. В алгоритмах с открытым ключом требуется, чтобы закрытый ключ невозможно было вычислить по открытому. Исходя из этого требования, шифровальный ключ может быть доступным кому угодно без какого-либо ущерба безопасности для алгоритма шифрования.

Калькулятор уравнений. Создание приложения для решения уравнений на языке программирования Visual Basic

Калькулятор уравнений. Создание приложения для решения уравнений на языке программирования Visual Basic Компьютерная графика

Компьютерная графика Компьютерные сети и Интернет

Компьютерные сети и Интернет Дисциплина циклы

Дисциплина циклы Описание и ввод-вывод данных в языке С

Описание и ввод-вывод данных в языке С Электронная коммерция в Интернете

Электронная коммерция в Интернете Сервисы Web 2.0

Сервисы Web 2.0 Информационная безопасность

Информационная безопасность Редактирование инструментами 3D-графики

Редактирование инструментами 3D-графики Собрание сообщества психотерапевтов и психологов Оренбургской области 15 марта 2016 года

Собрание сообщества психотерапевтов и психологов Оренбургской области 15 марта 2016 года Поняття про мову гіпертекстової розмітки. Урок 31

Поняття про мову гіпертекстової розмітки. Урок 31 Цикл while Python

Цикл while Python Теоретичні основи побудови завадозахищених систем передачі даних. (Лекція 2)

Теоретичні основи побудови завадозахищених систем передачі даних. (Лекція 2) Введение в PHP

Введение в PHP Интернет-зависимость — проблема современного общества

Интернет-зависимость — проблема современного общества Интернет. Правила безопасности в сети Интернет

Интернет. Правила безопасности в сети Интернет Верстка і що для цього потрібно

Верстка і що для цього потрібно Разработка десктопного приложения по варианту на языке С# в среде Visual Studio

Разработка десктопного приложения по варианту на языке С# в среде Visual Studio Архивация и архиваторы

Архивация и архиваторы Налагодження програм

Налагодження програм Среда программирования OpenMP. Синхронизация. (Лекция 2)

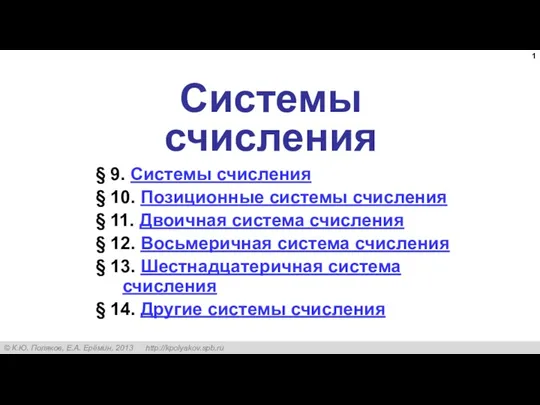

Среда программирования OpenMP. Синхронизация. (Лекция 2) Система счисления - это система записи чисел с помощью определенного набора цифр

Система счисления - это система записи чисел с помощью определенного набора цифр Нового вчиться – завжди пригодиться

Нового вчиться – завжди пригодиться Новые медиа и тексты в рекламе и PR

Новые медиа и тексты в рекламе и PR Cmpe 466 computer graphics. A survey of graphics applications. (Chapter 1)

Cmpe 466 computer graphics. A survey of graphics applications. (Chapter 1) Аналитико-синтетическая переработка информации

Аналитико-синтетическая переработка информации Online Digital Camp. Web-dasturlash

Online Digital Camp. Web-dasturlash Системы счисления

Системы счисления