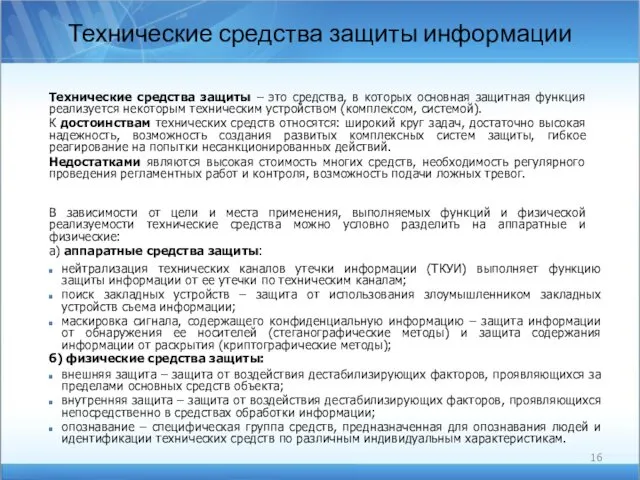

Технические средства защиты информации

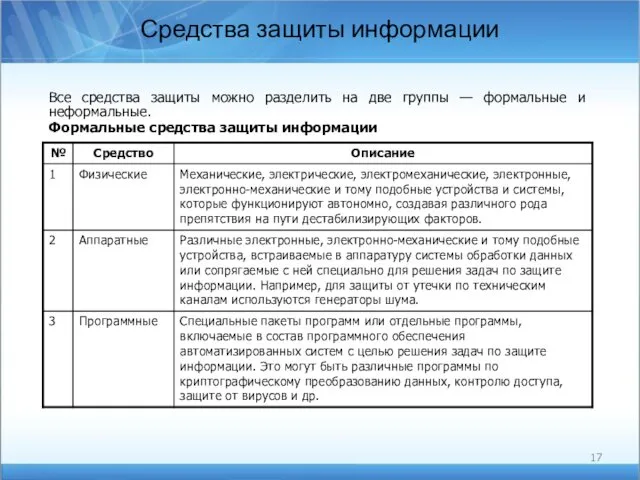

Технические средства защиты – это средства, в которых

основная защитная функция реализуется некоторым техническим устройством (комплексом, системой).

К достоинствам технических средств относятся: широкий круг задач, достаточно высокая надежность, возможность создания развитых комплексных систем защиты, гибкое реагирование на попытки несанкционированных действий.

Недостатками являются высокая стоимость многих средств, необходимость регулярного проведения регламентных работ и контроля, возможность подачи ложных тревог.

В зависимости от цели и места применения, выполняемых функций и физической реализуемости технические средства можно условно разделить на аппаратные и физические:

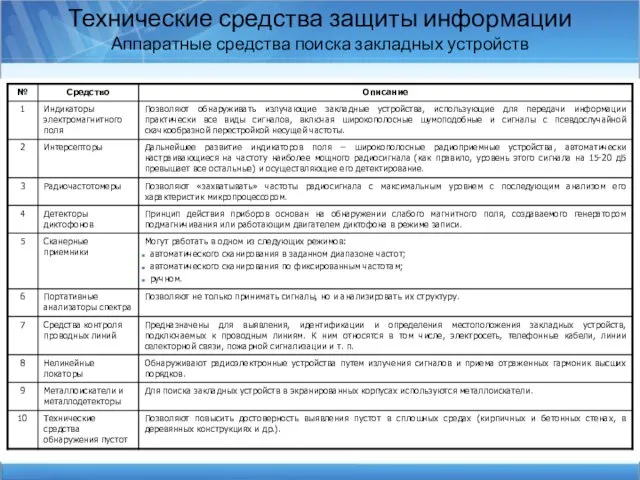

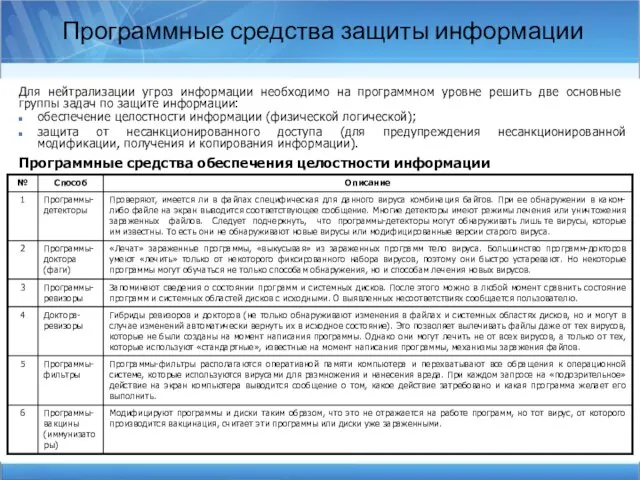

а) аппаратные средства защиты:

нейтрализация технических каналов утечки информации (ТКУИ) выполняет функцию защиты информации от ее утечки по техническим каналам;

поиск закладных устройств – защита от использования злоумышленником закладных устройств съема информации;

маскировка сигнала, содержащего конфиденциальную информацию – защита информации от обнаружения ее носителей (стеганографические методы) и защита содержания информации от раскрытия (криптографические методы);

б) физические средства защиты:

внешняя защита – защита от воздействия дестабилизирующих факторов, проявляющихся за пределами основных средств объекта;

внутренняя защита – защита от воздействия дестабилизирующих факторов, проявляющихся непосредственно в средствах обработки информации;

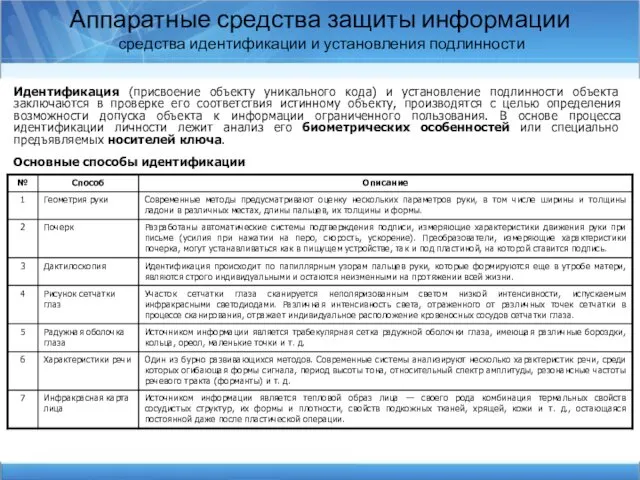

опознавание – специфическая группа средств, предназначенная для опознавания людей и идентификации технических средств по различным индивидуальным характеристикам.

CAD/CAM/CAE системы. Виды и этапы программирования. Виды моделирования. Уровни CAM систем

CAD/CAM/CAE системы. Виды и этапы программирования. Виды моделирования. Уровни CAM систем Служби Інтернету. Чати

Служби Інтернету. Чати СУБД ACCESS. Основные понятия баз данных

СУБД ACCESS. Основные понятия баз данных Викторина по информатике для студентов 1 курса

Викторина по информатике для студентов 1 курса Microsoft word 2010. Форматирование страниц. Урок 6

Microsoft word 2010. Форматирование страниц. Урок 6 Основы PHP. Лекция 1

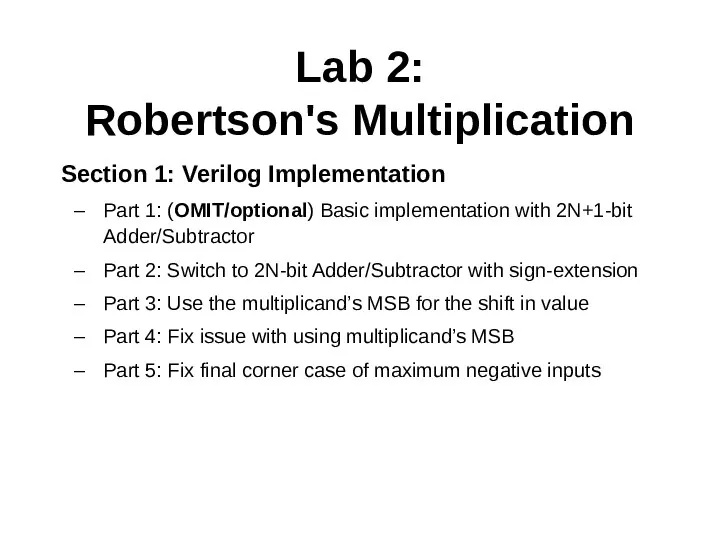

Основы PHP. Лекция 1 Robertson's multiplication

Robertson's multiplication Язык программирования C#

Язык программирования C# Синхронизация процессов и потоков. Межпроцессное взаимодействие

Синхронизация процессов и потоков. Межпроцессное взаимодействие Иерархическая, сетевая и реляционная модели базы данных

Иерархическая, сетевая и реляционная модели базы данных Антивирустар туралы

Антивирустар туралы Влияние социальных сетей на современных школьников

Влияние социальных сетей на современных школьников Общая организация Windows. Операционные системы. Лекция 5

Общая организация Windows. Операционные системы. Лекция 5 Безопасный интернет

Безопасный интернет Microsoft Office (Word, Excel, Access, PowerPoint, Internet Explorer)

Microsoft Office (Word, Excel, Access, PowerPoint, Internet Explorer) Электронные таблицы. Диаграммы

Электронные таблицы. Диаграммы Сетевая академия Ланит. Практики использования системы электронных публикаций

Сетевая академия Ланит. Практики использования системы электронных публикаций Outside Cloud Storing and Sharing. Module 5. Evaluating online Cloud file storage

Outside Cloud Storing and Sharing. Module 5. Evaluating online Cloud file storage Настройки телефона: язык

Настройки телефона: язык Бизнес-модель магазина стикеров Customer Development

Бизнес-модель магазина стикеров Customer Development Газета совета студенческого самоуправления

Газета совета студенческого самоуправления Информационно-коммуникативные технологии на уроках физической культуры, как способ повышения мотивации учащихся для занятий

Информационно-коммуникативные технологии на уроках физической культуры, как способ повышения мотивации учащихся для занятий Использование Redux. Урок №9-10

Использование Redux. Урок №9-10 Заработок в интернете

Заработок в интернете Тиждень циклової комісії Комп'ютерної інженерії

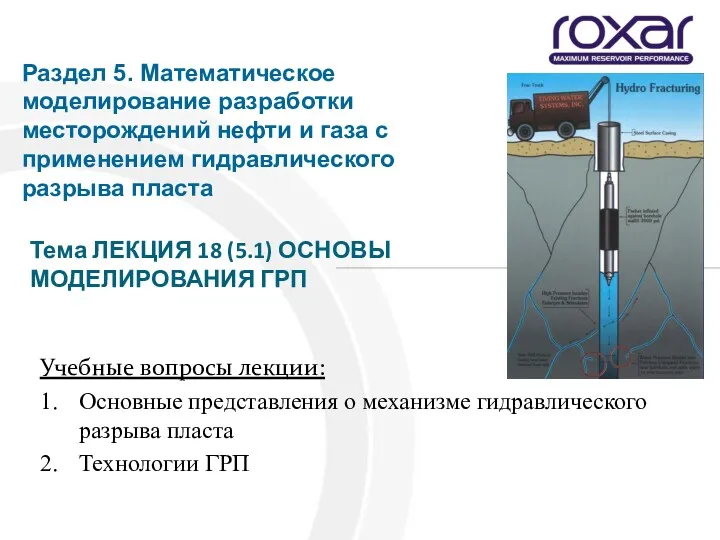

Тиждень циклової комісії Комп'ютерної інженерії Основы моделирования ГРП

Основы моделирования ГРП Іскерлік графика

Іскерлік графика Системы счисления

Системы счисления