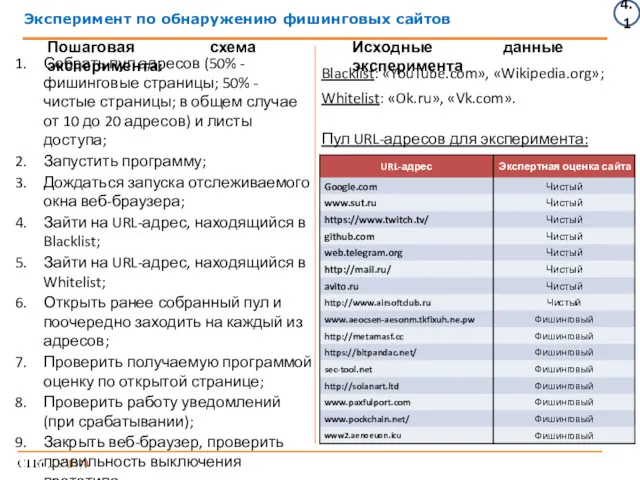

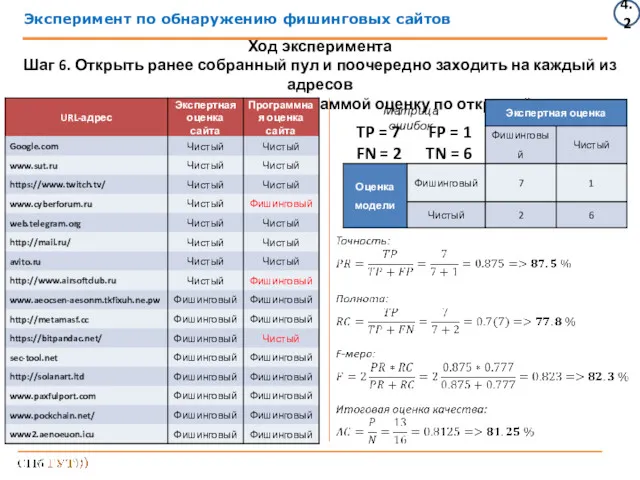

Эксперимент по обнаружению фишинговых сайтов

4.1

Собрать пул адресов (50% - фишинговые страницы;

50% - чистые страницы; в общем случае от 10 до 20 адресов) и листы доступа;

Запустить программу;

Дождаться запуска отслеживаемого окна веб-браузера;

Зайти на URL-адрес, находящийся в Blacklist;

Зайти на URL-адрес, находящийся в Whitelist;

Открыть ранее собранный пул и поочередно заходить на каждый из адресов;

Проверить получаемую программой оценку по открытой странице;

Проверить работу уведомлений (при срабатывании);

Закрыть веб-браузер, проверить правильность выключения прототипа.

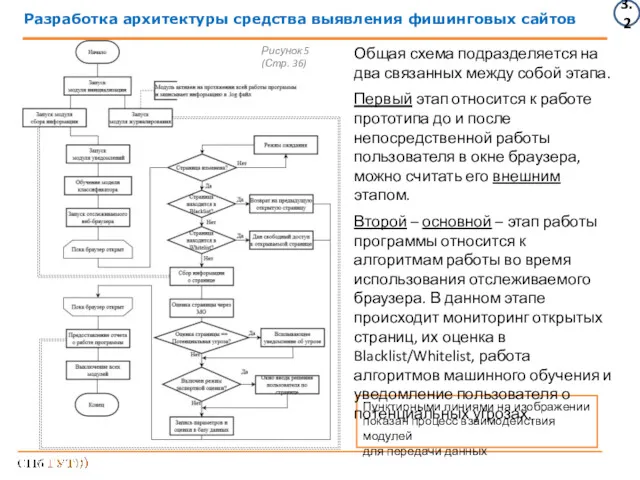

Пошаговая схема эксперимента:

Blacklist: «YouTube.com», «Wikipedia.org»;

Whitelist: «Ok.ru», «Vk.com».

Пул URL-адресов для эксперимента:

Исходные данные эксперимента

Повторение пройденного.(3 класс).Урок№16

Повторение пройденного.(3 класс).Урок№16 Деловая игра для логопедов Логопедическая мозаика

Деловая игра для логопедов Логопедическая мозаика Чудо-книжки – чудо-детям. Книжки Холли Вебб

Чудо-книжки – чудо-детям. Книжки Холли Вебб Умный дом

Умный дом Агрессивные дети

Агрессивные дети Мотивация отдела продаж на апрель 2018

Мотивация отдела продаж на апрель 2018 20231026_zhivotnyy_organizm_i_ego_osobennosti

20231026_zhivotnyy_organizm_i_ego_osobennosti презентация проекта Большая книга сказок

презентация проекта Большая книга сказок Родительское собрание на тему:Выполняем домашние задания

Родительское собрание на тему:Выполняем домашние задания Природа. Оболочки Земли

Природа. Оболочки Земли Диагностика и лечение осложнений после вакцинации BCG

Диагностика и лечение осложнений после вакцинации BCG Физминутка на три минутки

Физминутка на три минутки Коллективизация в Казахстане

Коллективизация в Казахстане Кесарево сечение

Кесарево сечение Вязание крючком

Вязание крючком Европейский Союз

Европейский Союз Промышленные предприятия Витебской области

Промышленные предприятия Витебской области Бальный танец в XX веке

Бальный танец в XX веке Презентация по сенсорике на 1 категорию

Презентация по сенсорике на 1 категорию Школьникам о коррупции. Презентация к Всемирному Дню борьбы с коррупцией.

Школьникам о коррупции. Презентация к Всемирному Дню борьбы с коррупцией. Основы генной инженерии и биотехнологии. Лекция 4

Основы генной инженерии и биотехнологии. Лекция 4 Использование современных технологий

Использование современных технологий Электрический паяльник

Электрический паяльник Цвета и условные знаки физической карты России

Цвета и условные знаки физической карты России Жак Анри Лартиг. Портрет Рене Перль

Жак Анри Лартиг. Портрет Рене Перль През. Доначисление платы ноябрь 2019

През. Доначисление платы ноябрь 2019 Технология ремонта неисправностей и диагностика тостера

Технология ремонта неисправностей и диагностика тостера классный час Моя малая Родина

классный час Моя малая Родина