Содержание

- 2. Kontakt Dr. prof. Swietłana Kaszuba e-mail: swietlana.kashuba@byd.pl tel. 570004779

- 3. Plan zajęcia Bibliografia Materiał teoretyczny Zadania

- 4. Bibliografia Marian Molski, Małgorzata £acheta , Przewodnik audytora systemów informatycznych, Helion 2016 Krzysztof Liderman, Adam E.

- 5. AUDYT SYSTEMÓW INFORMATYCZNYCH Co to jest? „Sprawdzenie procedur stosowanych w systemie przetwarzania danych w celu oceny

- 6. Cele audytu Audyt jest prowadzony w celu stwierdzenia stopnia zgodności ocenianego systemu z określonym standartem lub

- 7. Zadania Audytu IT Przegląd zasad i procedur dotyczących systemów informatycznych mający na celu ocenę, czy zostały

- 8. Zadania Audytu IT Analiza i uzgadnianie nowych zasad i procedur Sprawdzenie, czy systemy i aplikacje zapewniają

- 9. Zadania Audytu IT Ocena, czy systemy komputerowe, sieci telekomunikacyjne i programy komputerowe posiadają odpowiednią dokumentację, a

- 10. Zadania Audytu IT Udział w: opiniowaniu, projektowaniu oraz badaniu zgodności mechanizmów kontroli w ww. aplikacjach z

- 11. Zadania Audytu IT opracowywanie zaleceń działań korygujących w przypadku zidentyfikowania problemów w zakresie zasad, procedur i

- 12. Zadania Audytu IT przegląd zabezpieczeń fizycznych zbiorów danych mający na celu ocenę adekwatności mechanizmów kontroli dostępu

- 13. Zadania Audytu IT przegląd mechanizmów kontroli aplikacji mający na celu ocenę: mechanizmów kontroli autoryzacji kompletności danych

- 14. Zadania Audytu IT przegląd struktury organizacyjnej, podziału obowiązków i uprawnień w ramach komórek informatycznych przegląd istnienia

- 15. Modele audytu informatycznego Przedmiotem oceny w audycie informatycznym są: kontrola/nadzór nad systemami informacyjnymi w organizacji; sposób

- 16. Modele audytu modele audytu: model klasyczny – ocena kontroli i nadzoru nad systemami informacyjnymi w organizacji;

- 17. Model klasyczny# W modelu klasycznym audyt informatyczny stanowi jeden z mechanizmów nadzoru nad organizacją. Jego celem

- 18. Standard ten określa wzorcowy model procesów organizacyjnych zapewniających prawidłowy nadzór nad funkcjonowaniem i rozwojem infrastruktury teleinformatycznej

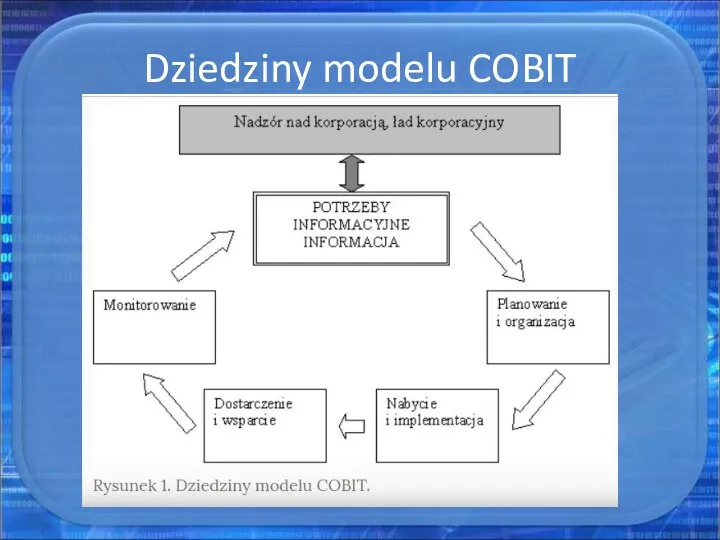

- 19. Dziedziny modelu COBIT

- 20. Model audytu formalnego Istotą audytu formalnego jest ocena procesu wytwarzania (budowy) systemu informatycznego. Organizację przedsięwzięcia informatycznego

- 21. Co oceniamy W audycie formalnym podstawą oceny są metodyki zarządzania i projektowania. Metodyka zarządzania określa zwykle:

- 22. Co badamy W audycie formalnym bada się: Czy i jak w zarządzaniu przedsięwzięciem realizowane są procesy

- 23. Model audytu merytorycznego Audyt merytoryczny ma na celu ocenę konkretnych rozwiązań informatycznych, a także całych systemów

- 24. Kryteria oceny Celem audytu merytorycznego jest najogólniej: ocena sprawności rozwiązań informatycznych W praktyce rozwiązania informatyczne oceniane

- 25. Użyteczność Przez użyteczność rozumiemy spełnienie przez system wymagań funkcjonalnych, przy założeniu, że osiągnięte parametry wydajności i

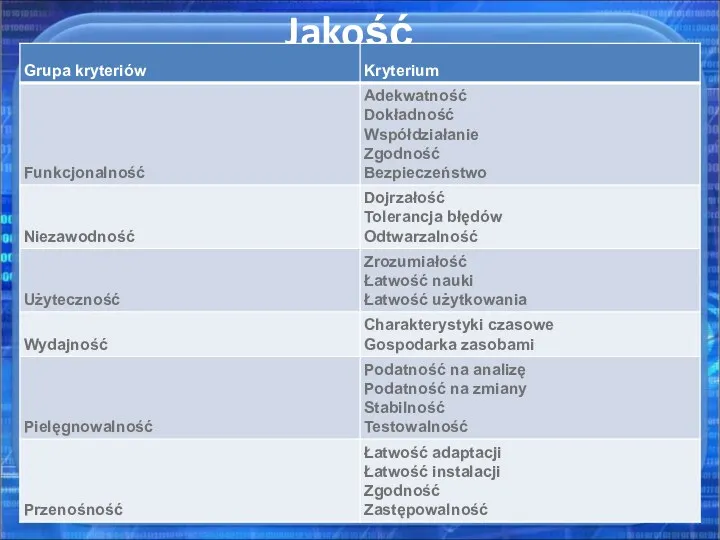

- 26. Jakość Jakość nie jest pojęciem samoistnym lecz agregatem pojęciowym łączącym w sobie inne cechy składające się

- 27. Jakość

- 28. Wydajność Ocena wydajności, w teorii, winna polegać na porównaniu wymaganych parametrów wydajnościowych rozwiązania z ich wartościami

- 29. Wydajność Zagadnienie oceny wydajności rozwiązania informatycznego w wielu sytuacjach może zostać zdekomponowane na: Ocenę wydajności systemu

- 30. Niezawodność Niezawodność jest miarą odporności rozwiązań na awarie. Wymagania niezawodnościowe winny być formułowane w sposób ilościowy.

- 31. Niezawodność Ocena niezawodności złożonych rozwiązań informatycznych obejmuje: Ocenę adekwatności, dostateczności i poprawności zastosowanych rozwiązań; Ocenę parametrów

- 32. Bezpieczeństwo Bezpieczeństwo systemu jest miarą jego podatności na niepożądane zmiany i ingerencje. Właściwym punktem odniesienia dla

- 33. Wiarygodność Pod pojęciem wiarygodności rozwiązania informatycznego rozumiemy stopień racjonalnego umotywowania poszczególnych decyzji konstrukcyjnych. W prawidłowo prowadzonych

- 34. Zgodność z odpowiednimi normami technicznymi Ocena względem tego kryterium dotyczy wyłącznie rozwiązań sprzętowych i polega na

- 35. Źródła informacji Sposób pozyskania i źródła informacji w audycie merytorycznym są silnie uzależnione od konkretnej sytuacji

- 36. Podsumowanie Klasycznym audyt informatyczny stanowi jeden z mechanizmów nadzoru nad organizacją. Do przeprowadzenia audytu niezbędna jest

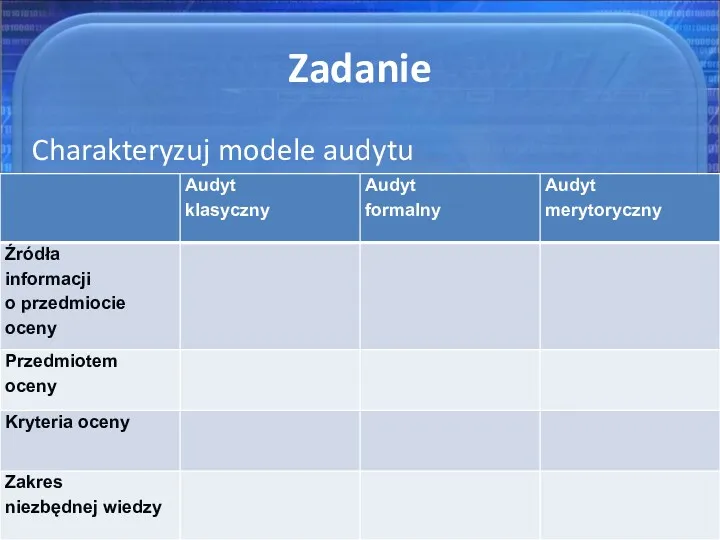

- 37. Zadanie Charakteryzuj modele audytu *

- 39. Скачать презентацию

Недержавне пенсійне забезпечення. Аналіз розвитку за 2012 – 2014 роки

Недержавне пенсійне забезпечення. Аналіз розвитку за 2012 – 2014 роки Институт потребительского кредитования

Институт потребительского кредитования Банковская система России

Банковская система России Теоретические основы существования кредита

Теоретические основы существования кредита Обеспечение безопасности при расчетах банковскими платежными картами

Обеспечение безопасности при расчетах банковскими платежными картами Что такое налоги и почему их нужно платить

Что такое налоги и почему их нужно платить Инвентаризация в аптечных организациях

Инвентаризация в аптечных организациях Финансовые риски в деятельности современных предприятий

Финансовые риски в деятельности современных предприятий Монетная система США

Монетная система США Бюджетная система Китая, Франции и Великобритании

Бюджетная система Китая, Франции и Великобритании Драгоценные металлы. Обучение и развитие персонала

Драгоценные металлы. Обучение и развитие персонала Ежемесячное пособие на ребенка

Ежемесячное пособие на ребенка Обеспечение устойчивого роста реальных доходов граждан, а также роста уровня пенсионного обеспечения выше уровня инфляции

Обеспечение устойчивого роста реальных доходов граждан, а также роста уровня пенсионного обеспечения выше уровня инфляции Ценообразование в строительстве

Ценообразование в строительстве Rynek ubezpieczeń oraz działalność ubezpieczeniowa

Rynek ubezpieczeń oraz działalność ubezpieczeniowa Актуальные вопросы методологии бухгалтерского учета при переходе на федеральные стандарты в 2018 - 2019 годах

Актуальные вопросы методологии бухгалтерского учета при переходе на федеральные стандарты в 2018 - 2019 годах Специализированные кредитно-финансовые институты

Специализированные кредитно-финансовые институты The problems of the active operations of commercial banks

The problems of the active operations of commercial banks Обязательное страхование: социальное и медицинское страхование

Обязательное страхование: социальное и медицинское страхование Сущность денег. Функции денег и их проявления на современном этапе экономического развития

Сущность денег. Функции денег и их проявления на современном этапе экономического развития Заработная плата

Заработная плата Учет и анализ движения денежных средств

Учет и анализ движения денежных средств Источники финансирования инвестиций

Источники финансирования инвестиций Слияния (поглощения) в системе корпоративного управления

Слияния (поглощения) в системе корпоративного управления Техника практической оценки движимого имущества

Техника практической оценки движимого имущества Финансовые рынки (1 лекция)

Финансовые рынки (1 лекция) Странные налоги

Странные налоги Теоретические основы государственных и муниципальных финансов

Теоретические основы государственных и муниципальных финансов