Содержание

- 2. Содержание презентации О нашей компании Предпосылки для защиты приложения Наши решения по обеспечению безопасности приложений Подход

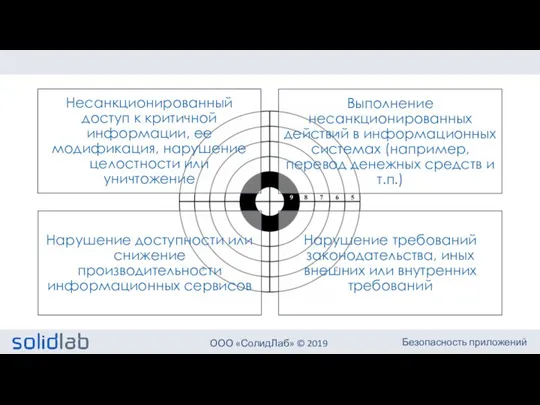

- 3. ПРЕДПОСЫЛКИ ДЛЯ ЗАЩИТЫ ПРИЛОЖЕНИЙ

- 4. Почему именно безопасность приложений? Веб приложения сейчас - это наиболее проблемная часть корпоративной ИТ-инфраструктуры. Злоумышленники либо

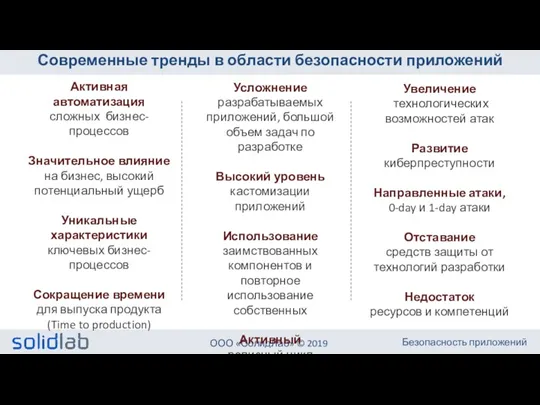

- 5. Современные тренды в области безопасности приложений Усложнение разрабатываемых приложений, большой объем задач по разработке Высокий уровень

- 6. Проблемы «классического» подхода к обеспечению безопасности Либо большое количество ложных срабатываний приводит к тому, что мониторинг

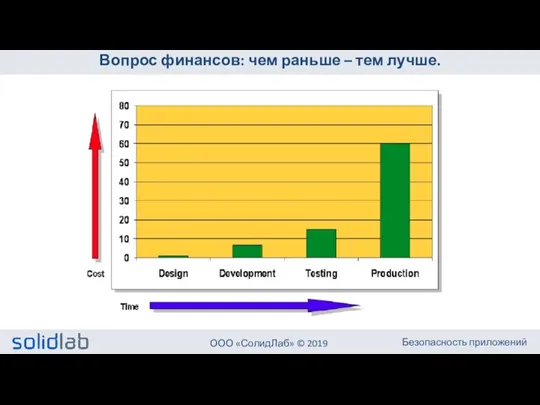

- 7. Вопрос финансов: чем раньше – тем лучше.

- 8. О НАШЕЙ КОМПАНИИ

- 9. О нас Основу нашей команды составляют выпускники, аспиранты и исследователи факультета ВМК Московского Государственного университета. Наши

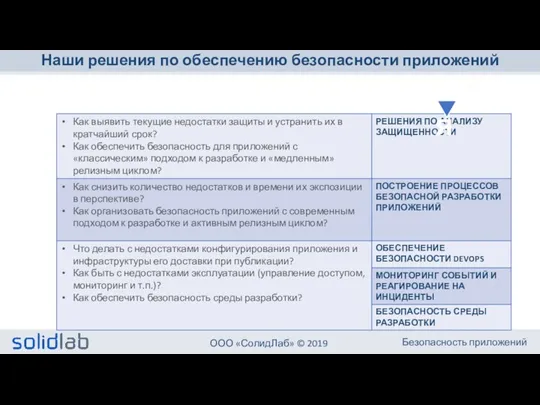

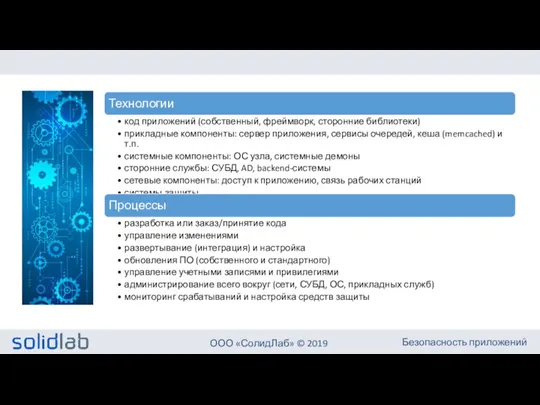

- 10. Наши решения по обеспечению безопасности приложений 1 2 3 Решения

- 11. АНАЛИЗ ЗАЩИЩЕННОСТИ

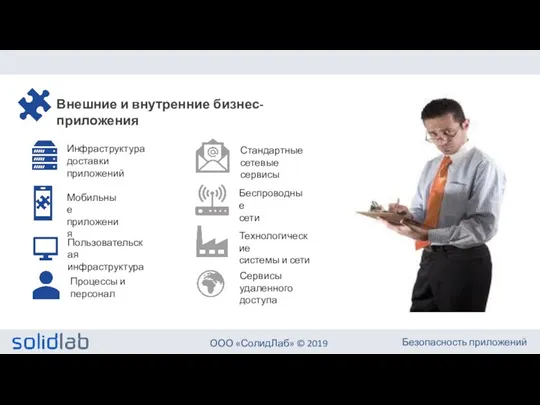

- 12. Пользовательская инфраструктура Инфраструктура доставки приложений Стандартные сетевые сервисы Беспроводные сети Технологические системы и сети Сервисы удаленного

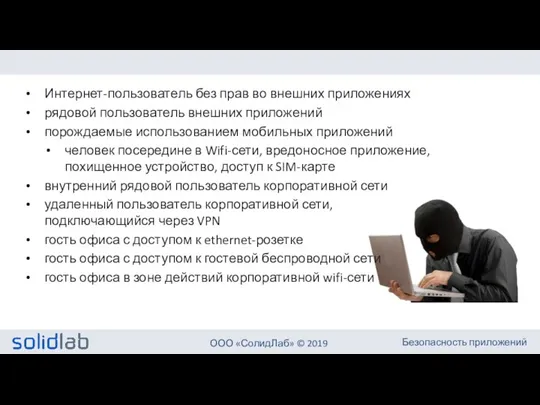

- 15. Интернет-пользователь без прав во внешних приложениях рядовой пользователь внешних приложений порождаемые использованием мобильных приложений человек посередине

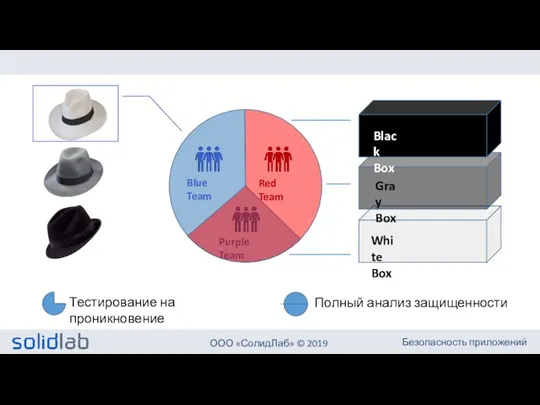

- 16. Тестирование на проникновение Полный анализ защищенности

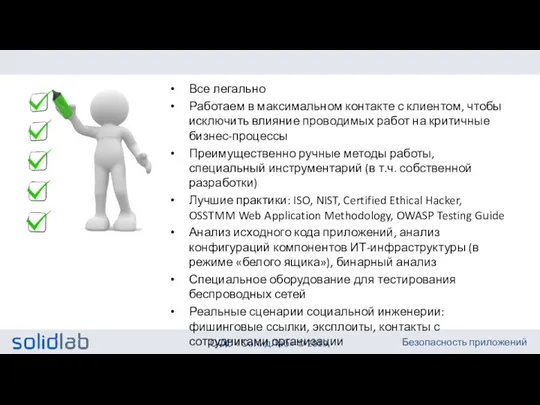

- 17. Все легально Работаем в максимальном контакте с клиентом, чтобы исключить влияние проводимых работ на критичные бизнес-процессы

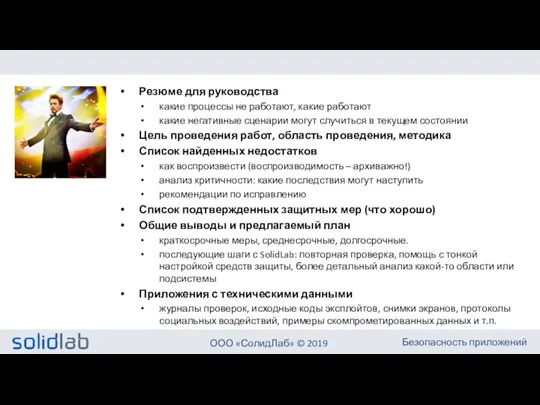

- 18. Резюме для руководства какие процессы не работают, какие работают какие негативные сценарии могут случиться в текущем

- 19. ПОСТРОЕНИЕ ПРОЦЕССОВ БЕЗОПАСНОЙ РАЗРАБОТКИ

- 20. Основные характеристики проекта Проект Инструменты Технологии Жизненный цикл Команда Выбранный подход к ИБ 500 000 строк

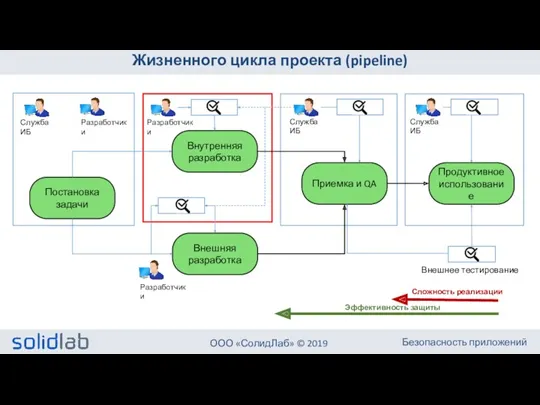

- 21. Жизненного цикла проекта (pipeline) Внутренняя разработка Внешняя разработка Приемка и QA Продуктивное использование Разработчики Служба ИБ

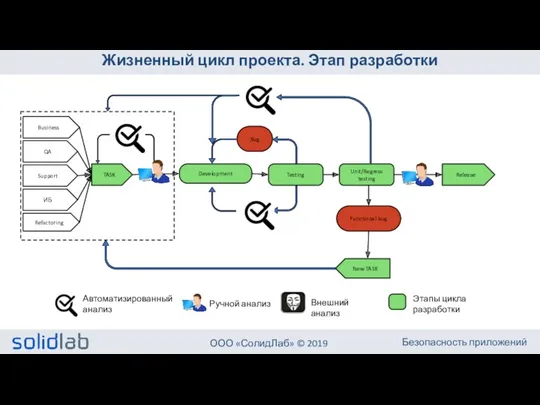

- 22. Жизненный цикл проекта. Этап разработки Автоматизированный анализ Ручной анализ Этапы цикла разработки Внешний анализ

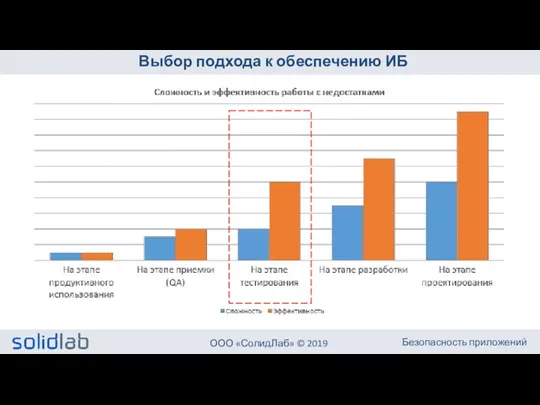

- 23. Выбор подхода к обеспечению ИБ

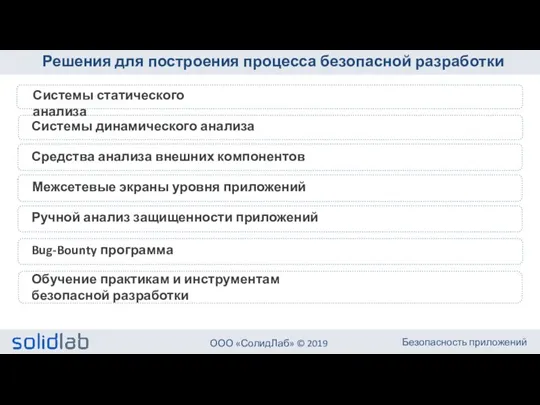

- 24. Решения для построения процесса безопасной разработки Обучение практикам и инструментам безопасной разработки Системы динамического анализа Межсетевые

- 25. Система статического анализа (пример технической реализации) Ключевые вопросы Применимость средства, поддержка используемых фреймворков и практик разработки

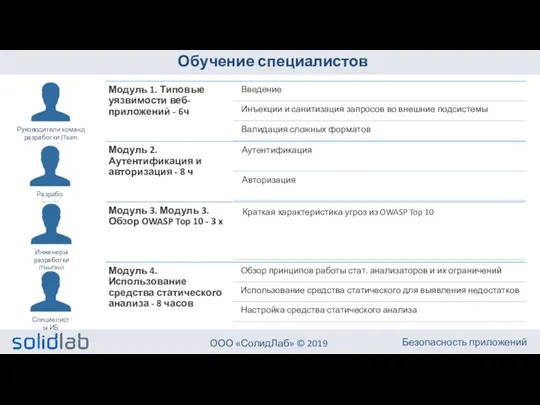

- 26. Обучение специалистов

- 27. Сопровождение проектов Техническая поддержка иструментов безопасной разработки Взаимодействие с вендором Анализ исходного кода и выявление недостатков

- 28. ПРЕДОТВРАЩЕНИЕ НЕДОСТАТКОВ КОНФИГУРАЦИИ И ЭКСПЛУАТАЦИИ

- 29. Обеспечение безопасности DevOps

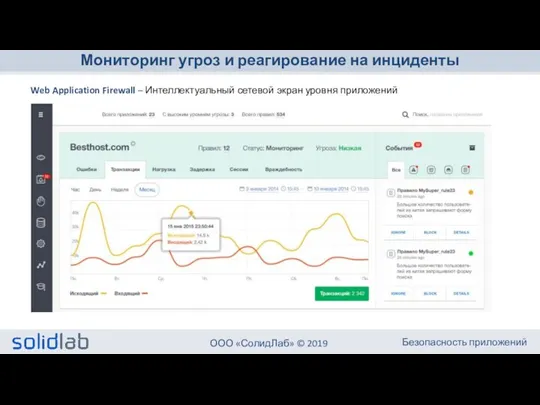

- 30. Мониторинг угроз и реагирование на инциденты Web Application Firewall – Интеллектуальный сетевой экран уровня приложений

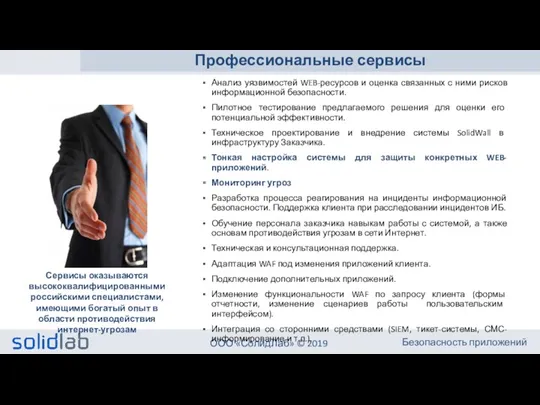

- 31. Профессиональные сервисы Анализ уязвимостей WEB-ресурсов и оценка связанных с ними рисков информационной безопасности. Пилотное тестирование предлагаемого

- 32. BugBounty программа Ключевые вопросы Принятие решения о старте программы Условия и формат программы Организация процесса: отсев

- 33. Обеспечение безопасности среды разработки

- 34. РЕАЛИЗАЦИЯ ПРОЕКТОВ

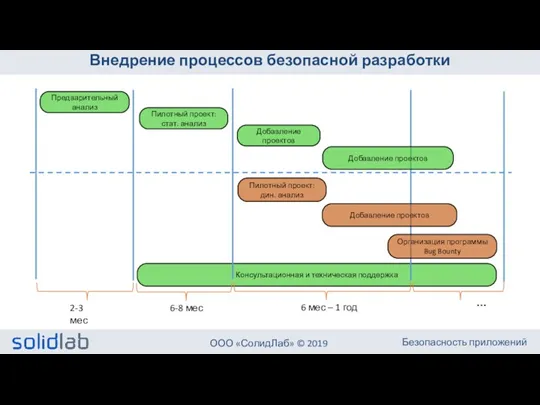

- 35. Консультационная и техническая поддержка Внедрение процессов безопасной разработки Предварительный анализ Пилотный проект: стат. анализ Добавление проектов

- 37. Скачать презентацию

Компьютерное информационное моделирование. 10 класс

Компьютерное информационное моделирование. 10 класс Марафон Инструкция к себе. Азия. Энергия Луны. Материалы, которые понадобятся для прохождения марафона

Марафон Инструкция к себе. Азия. Энергия Луны. Материалы, которые понадобятся для прохождения марафона Робот-спасатель ЯМ-1

Робот-спасатель ЯМ-1 Битва розумів. Позакласний захід з інформатики для 10-11 класу

Битва розумів. Позакласний захід з інформатики для 10-11 класу Работа с lego mindstorms ev3. Задание № 3: вывод на экран текста и графики

Работа с lego mindstorms ev3. Задание № 3: вывод на экран текста и графики Час кода в России

Час кода в России Системы распознавания текста

Системы распознавания текста Introduction to SSD10 course

Introduction to SSD10 course Аппаратное обеспечение компьютерных сетей

Аппаратное обеспечение компьютерных сетей Криптография

Криптография Прапорці та групи перемикачів (урок 23)

Прапорці та групи перемикачів (урок 23) Использование ИКТ на уроках и во внеурочной деятельности по географии

Использование ИКТ на уроках и во внеурочной деятельности по географии Безопасность беспроводных сетей

Безопасность беспроводных сетей Введение в С#, константы, типы , выражения. Часть 1

Введение в С#, константы, типы , выражения. Часть 1 Жинақы мәтін – бастапқы мәтіндегі негізгі идеялар мен ақпараттарды сақтай отырып, мәтін көлемін ықшамдау және өңдеу

Жинақы мәтін – бастапқы мәтіндегі негізгі идеялар мен ақпараттарды сақтай отырып, мәтін көлемін ықшамдау және өңдеу Структура программного модуля. Состав интегрированной программной среды.(Лекция 4)

Структура программного модуля. Состав интегрированной программной среды.(Лекция 4) Инструкция по работе с сайтом ГМУ

Инструкция по работе с сайтом ГМУ Информационная система. База данных

Информационная система. База данных Компонент таймер. Lazarus. Урок 15

Компонент таймер. Lazarus. Урок 15 Реклама в Яндекс Директ. Основы работы и снижения стоимости клиента

Реклама в Яндекс Директ. Основы работы и снижения стоимости клиента Database overview

Database overview История языков программирования. 9 класс

История языков программирования. 9 класс Тораптық утелиттердің жұмысын оқып үйрену

Тораптық утелиттердің жұмысын оқып үйрену Компьютер на службе у человека

Компьютер на службе у человека Основи інтернет

Основи інтернет Система электронного документооборота TESSA

Система электронного документооборота TESSA Разработка чат-бота для абитуриентов ВУЗа

Разработка чат-бота для абитуриентов ВУЗа Компьютерные сети, назначение

Компьютерные сети, назначение