Организационные методы защиты информации. Создание и поддержание инфраструктуры защиты информации в организации презентация

Содержание

- 2. Методы защиты информации

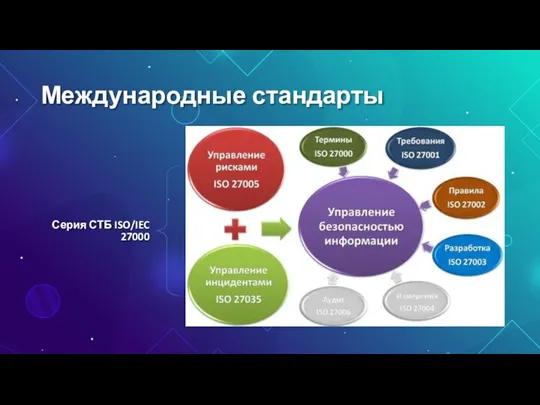

- 4. Международные стандарты

- 5. Международные стандарты

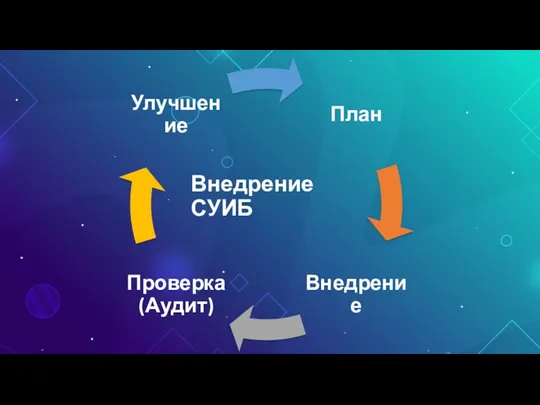

- 6. Внедрение СУИБ

- 7. Законодательство РБ в области защиты информации

- 8. Документация на систему защиты информации

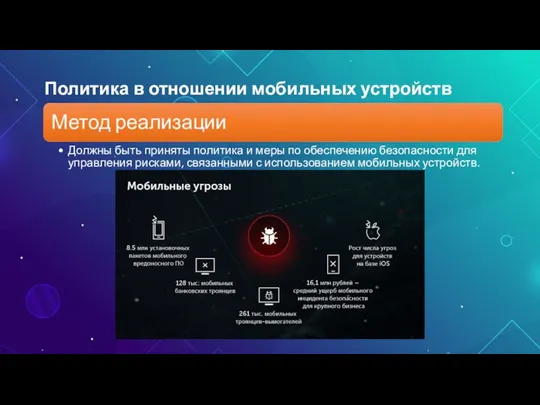

- 9. Политика в отношении мобильных устройств

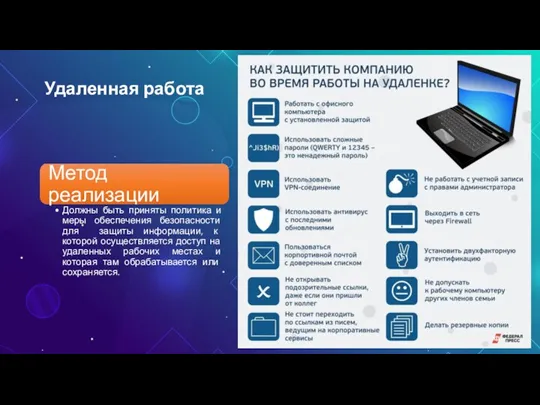

- 10. Удаленная работа

- 11. Управление съемными носителями информации

- 12. Bad USB класс хакерских атак, основанный на уязвимости USB устройств. Благодаря отсутствию защиты от перепрошивки в

- 13. Киберпреступная группировка FIN7 Киберпреступная группировка FIN7 последние несколько месяцев отправляла вредоносные USB-устройства американским компаниям с целью

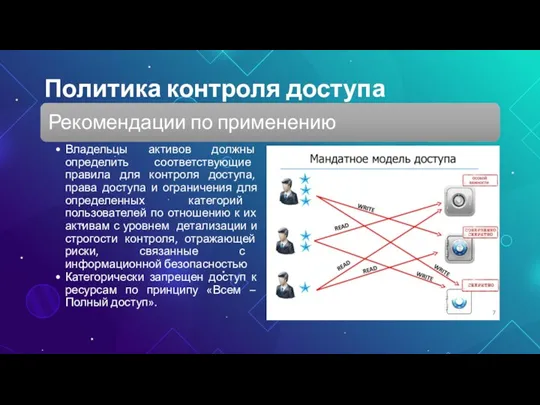

- 14. Политика контроля доступа

- 15. Защита от вредоносного ПО

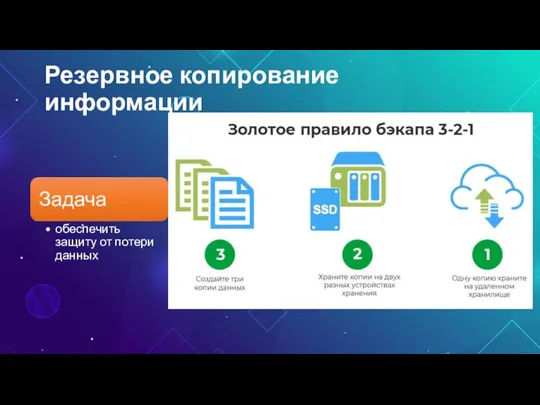

- 16. Резервное копирование информации

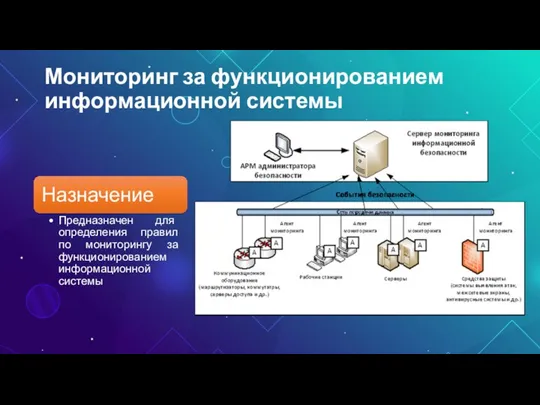

- 17. Мониторинг за функционированием информационной системы

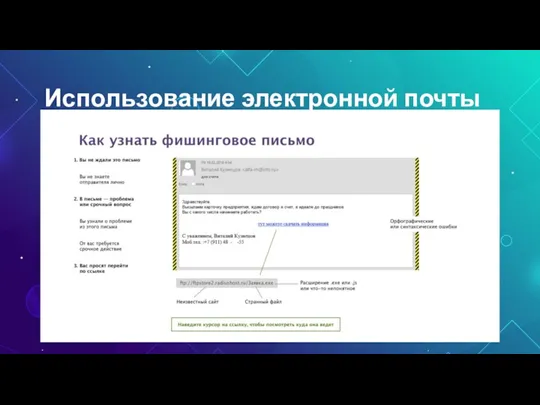

- 18. Использование электронной почты

- 19. Использование электронной почты

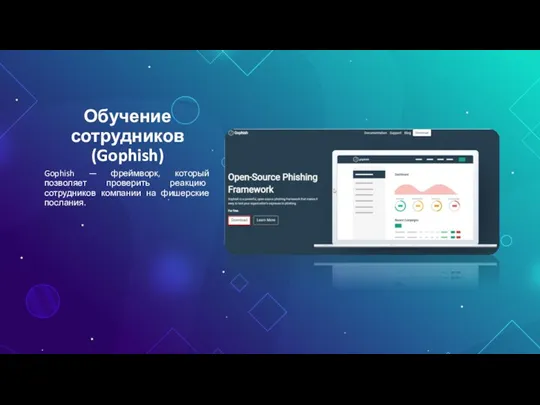

- 20. Обучение сотрудников (Gophish) Gophish — фреймворк, который позволяет проверить реакцию сотрудников компании на фишерские послания.

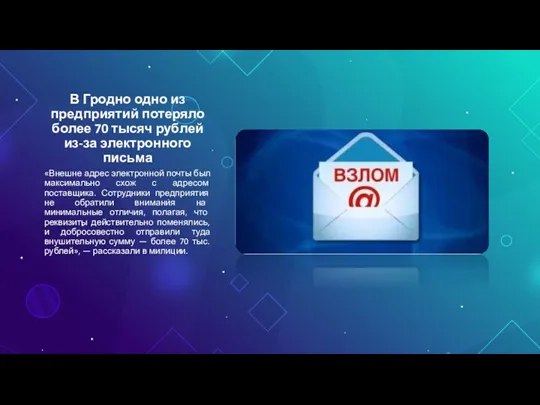

- 21. В Гродно одно из предприятий потеряло более 70 тысяч рублей из-за электронного письма «Внешне адрес электронной

- 22. Обновление программного обеспечения

- 23. Fortinet VPN На подпольном форуме RAMP бесплатно доступен массив, содержащий почти 500 тыс. учетных данных для

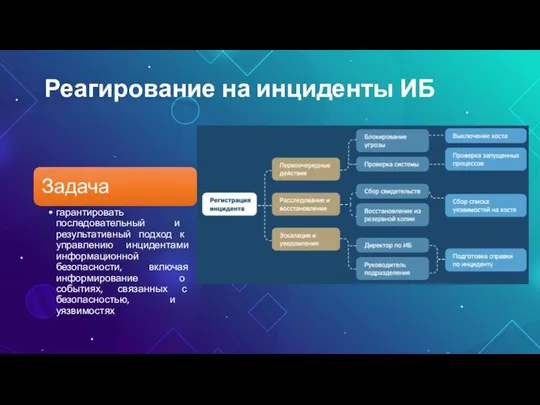

- 24. Реагирование на инциденты ИБ

- 25. ВЫВОДЫ

- 26. Создание и поддержание инфраструктуры защиты информации в организации

- 27. ПОЛОЖЕНИЕ о порядке технической̆ и криптографической̆ защиты информации в информационных системах, предназначенных для обработки информации, распространение

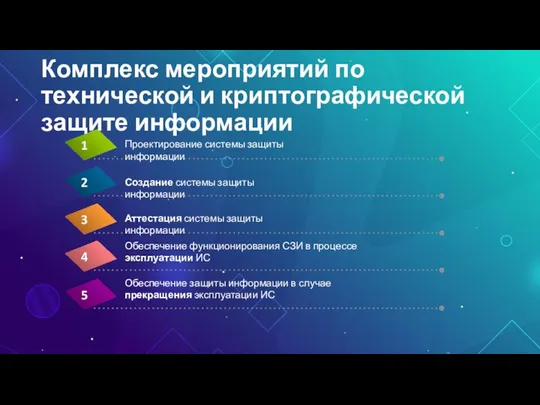

- 28. Комплекс мероприятий по технической и криптографической защите информации Проектирование системы защиты информации Создание системы защиты информации

- 31. Работы по технической и криптографической защите информации

- 32. Классы типовых информационных систем

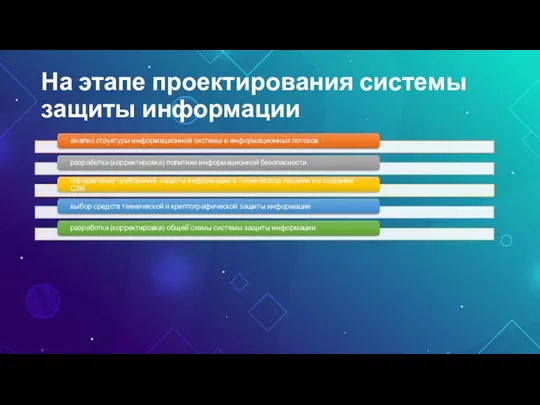

- 33. На этапе проектирования системы защиты информации

- 34. Техническое задание

- 35. Техническое задание

- 36. Общая схема системы защиты информации

- 38. СОЗДАНИЕ СИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ

- 40. В ходе внедрения средств технической и криптографической защиты информации

- 41. Документация на систему защиты информации

- 42. Обеспечение функционирования системы защиты информации в процессе эксплуатации

- 45. АТТЕСТАЦИЯ СИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ

- 48. Аттестация проводится в случаях

- 49. Аттестация включает:

- 51. Срок проведения аттестации

- 52. Аттестат соответствия Выдается на 5 лет

- 53. Представление в Оперативно-аналитический центр при Президенте Республики Беларусь сведений о событиях информационной безопасности, состоянии технической и

- 55. Срок предоставления копий

- 57. Скачать презентацию

урок на тему Освоение среды MS Excel

урок на тему Освоение среды MS Excel Виды и методы тестирования на разных стадиях разработки ПО

Виды и методы тестирования на разных стадиях разработки ПО Создание 3D модели при помощи программного обеспечения 3D-Компас

Создание 3D модели при помощи программного обеспечения 3D-Компас Развитие творческой активности обучающихся 6 класса на уроках математики средствами ИКТ

Развитие творческой активности обучающихся 6 класса на уроках математики средствами ИКТ Виды информации (1)

Виды информации (1) Базовые логические функции. Основные понятия алгебры логики

Базовые логические функции. Основные понятия алгебры логики Цифровая схемотехника и архитектура компьютера. Иеархия памяти и подсистема ввода-вывода. (Глава 8)

Цифровая схемотехника и архитектура компьютера. Иеархия памяти и подсистема ввода-вывода. (Глава 8) Язык программирования C++

Язык программирования C++ Разработка web-сайта для ООО Севердойстрой

Разработка web-сайта для ООО Севердойстрой Instagram заставляем работать на нас

Instagram заставляем работать на нас Возможности строительства волоконно-оптической линии передачи на участке Ейск - Ростов-на-Дону

Возможности строительства волоконно-оптической линии передачи на участке Ейск - Ростов-на-Дону How to install Java

How to install Java Урок по теме Система и окружающая среда

Урок по теме Система и окружающая среда Влияние кибербезопасности на информационную жизнь общества

Влияние кибербезопасности на информационную жизнь общества Презентация Массивы в Pascal 1 урок 9 класс.

Презентация Массивы в Pascal 1 урок 9 класс. Безопасность при работе в интернете

Безопасность при работе в интернете Основы делопроизводства. (Лекция 2)

Основы делопроизводства. (Лекция 2) Компьютерная графика

Компьютерная графика OOP part2. Constructors

OOP part2. Constructors Социальные сети

Социальные сети Защита информации и администрирование в локальных сетях

Защита информации и администрирование в локальных сетях Автоматизированные информационные технологии

Автоматизированные информационные технологии Алгоритм. Теорія алгоритмів

Алгоритм. Теорія алгоритмів Направления исследований. Протоколы USN

Направления исследований. Протоколы USN Представление об объектах и системах окружающего мира. Информатика. 10-11 класс

Представление об объектах и системах окружающего мира. Информатика. 10-11 класс Editing Slides With Polaris Office

Editing Slides With Polaris Office Кодирование звука

Кодирование звука Алгоритми. Контейнери в STL. (Лекція 2)

Алгоритми. Контейнери в STL. (Лекція 2)