Содержание

- 2. Цель дипломной работы Целью данной дипломной работы является: проведение анализа угроз безопасности персональных данных и предложение

- 3. Задачи Задачи дипломного проекта: Провести анализ угроз персональных данных в организации; Внести предложения по защите персональных

- 4. Предмет и объект исследования Объектом исследования данного дипломного проекта является клиника пластической хирургии и косметологии ООО

- 5. Глава 1. Основной состав информационной системы персональных данных организации и характеристика угроз безопасности В системе данной

- 6. Классификация угроз безопасности персональных данных Возможные угрозы безопасности ПДН в клинике RHANA классифицируются на: Угрозы утечки

- 7. Характеристика угроз безопасности Источниками угроз несанкционированного доступа могут являться: Нарушитель (внутренний и внешний); Носитель вредоносной программы

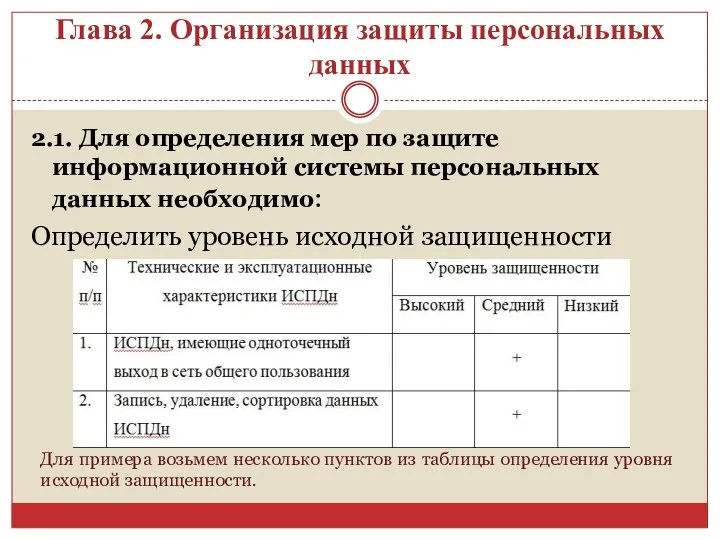

- 8. Глава 2. Организация защиты персональных данных 2.1. Для определения мер по защите информационной системы персональных данных

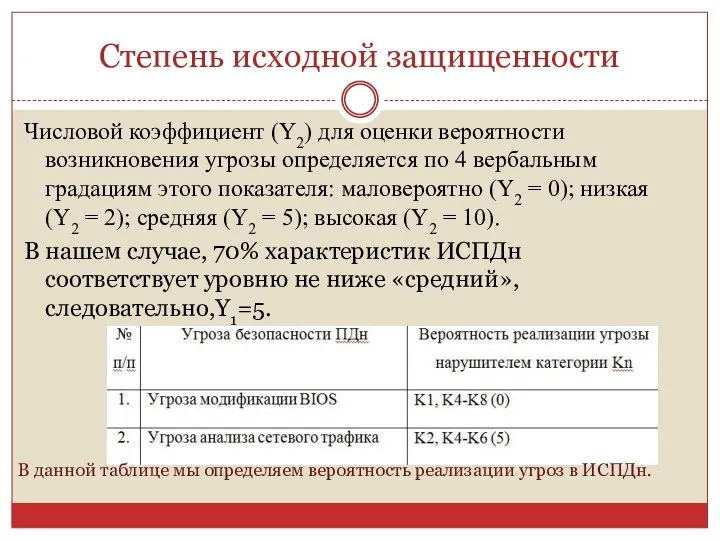

- 9. Степень исходной защищенности Числовой коэффициент (Y2) для оценки вероятности возникновения угрозы определяется по 4 вербальным градациям

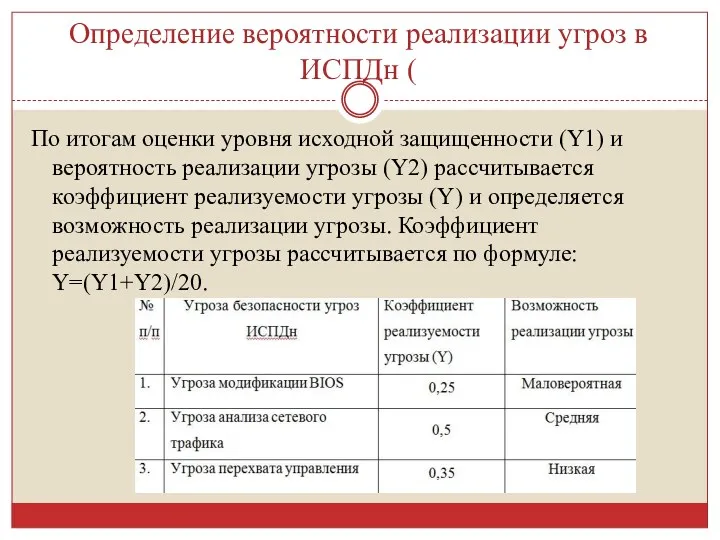

- 10. Определение вероятности реализации угроз в ИСПДн ( По итогам оценки уровня исходной защищенности (Y1) и вероятность

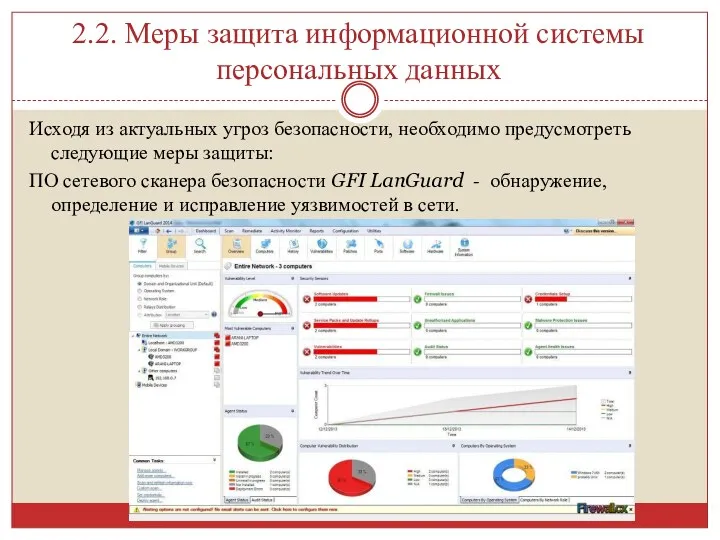

- 11. Исходя из актуальных угроз безопасности, необходимо предусмотреть следующие меры защиты: ПО сетевого сканера безопасности GFI LanGuard

- 12. 2.2. Меры защита информационной системы персональных данных Межсетевой экран Cisco ASA – современные функциональные устройства для

- 13. Универсальное программное антивирусное обеспечение Kaspersky Endpoint Security для бизнеса расширенный - предоставляет высокоэффективные технологии и инструменты

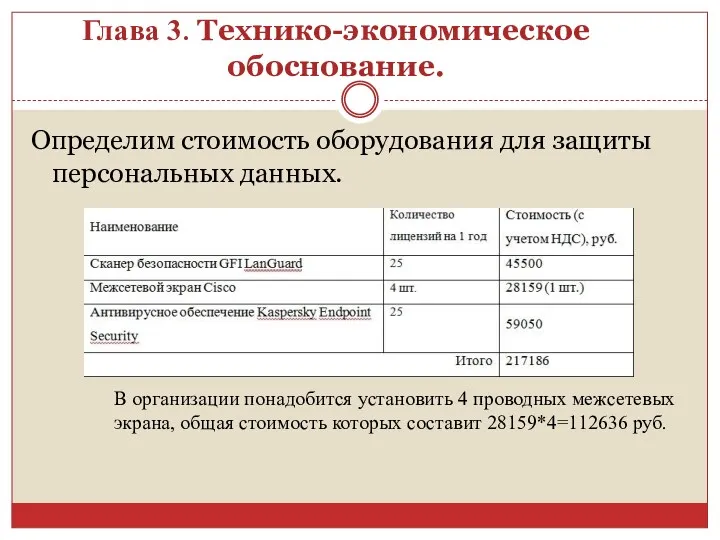

- 14. Глава 3. Технико-экономическое обоснование. Определим стоимость оборудования для защиты персональных данных. В организации понадобится установить 4

- 15. Анализ прибыли и себестоимости Анализ прибыли за 2015-2016 год.

- 16. Как видно из таблицы, после введения нового оборудования прибыль предприятия увеличилась на 282619 руб., что составляет

- 17. На основании проведенного экономического расчета можно дать рекомендации по повышению эффективности защиты информации: увеличить численность персонала

- 19. Скачать презентацию

Инфологическое (концептуальное) моделирование предметной области - подход Oracle

Инфологическое (концептуальное) моделирование предметной области - подход Oracle Встроенные функции, презентация

Встроенные функции, презентация Математические модели потоков телефонных вызовов

Математические модели потоков телефонных вызовов Информационные ресурсы. Этические и правовые нормы информационной деятельности людей.

Информационные ресурсы. Этические и правовые нормы информационной деятельности людей. Кодирование графики

Кодирование графики Основы алгоритмизации и программирования. Объект, его свойства, методы, класс в языке C#

Основы алгоритмизации и программирования. Объект, его свойства, методы, класс в языке C# Интернет-банкинг в России

Интернет-банкинг в России Проектирование БД

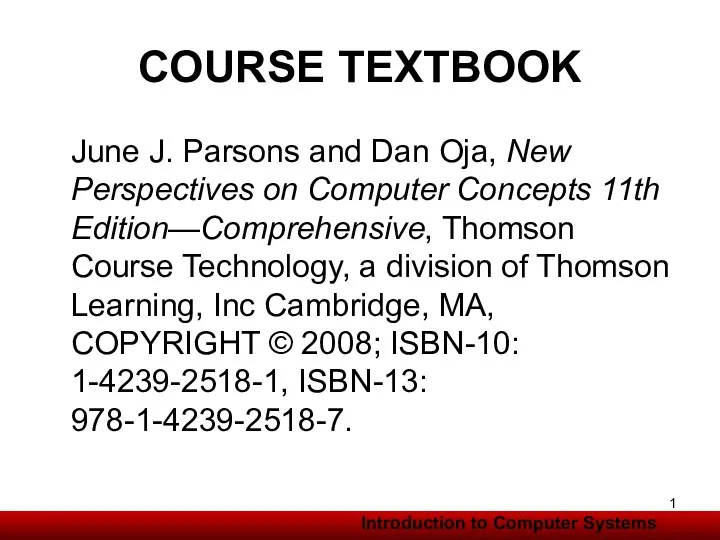

Проектирование БД ICT Hardware, Software Requirements

ICT Hardware, Software Requirements Теория игр. Камни

Теория игр. Камни Криминологическая характеристика преступлений против собственности, совершаемых с использованием ИКТ

Криминологическая характеристика преступлений против собственности, совершаемых с использованием ИКТ Завантаження даних з Інтернету

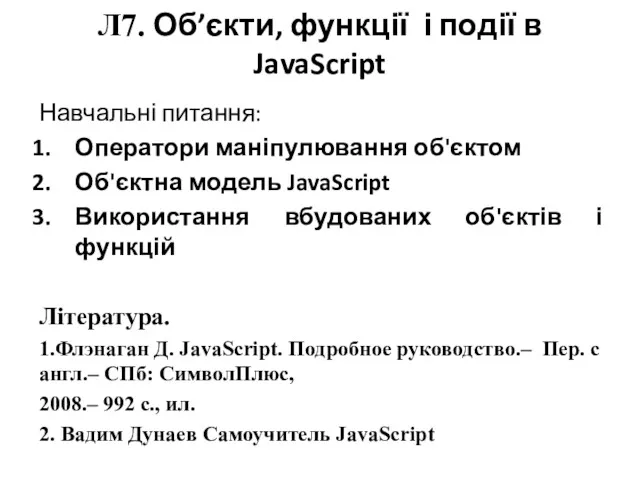

Завантаження даних з Інтернету Об’єкти, функції і події в JavaScript. (Лекція 7)

Об’єкти, функції і події в JavaScript. (Лекція 7) Информационные ресурсы современного общества. Тема 1 (часть 2)

Информационные ресурсы современного общества. Тема 1 (часть 2) React введение

React введение Локальды компьютерлік желілер. Локальды желілердің түрлері

Локальды компьютерлік желілер. Локальды желілердің түрлері Основы Web-дизайна

Основы Web-дизайна Информатика. Введение

Информатика. Введение Язык запросов SQL. Агрегирование и групповые функции. Задачи

Язык запросов SQL. Агрегирование и групповые функции. Задачи CRM-система для управляющих организаций и ТСЖ

CRM-система для управляющих организаций и ТСЖ Введение в безопасность веб-приложений

Введение в безопасность веб-приложений Введение 2022

Введение 2022 Программное обеспечение компьютера. Операционные системы. Файловые системы

Программное обеспечение компьютера. Операционные системы. Файловые системы Кодирование информации. Равномерное кодирование

Кодирование информации. Равномерное кодирование Интернет как инструмент привлечения инвестиций

Интернет как инструмент привлечения инвестиций Системы счисления. Перевод чисел из одной системы счисления в другую систему счисления

Системы счисления. Перевод чисел из одной системы счисления в другую систему счисления Компьютер - универсальная техническая система обработки информации

Компьютер - универсальная техническая система обработки информации Портфолио

Портфолио