Содержание

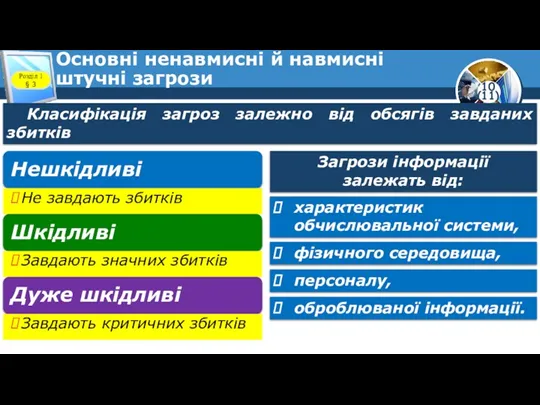

- 2. Основні ненавмисні й навмисні штучні загрози Розділ 1 § 3 Класифікація загроз залежно від обсягів завданих

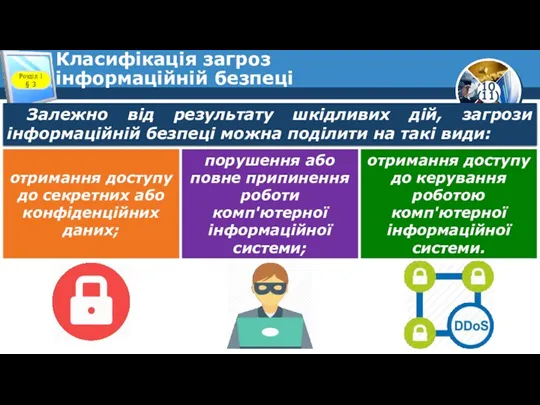

- 3. Класифікація загроз інформаційній безпеці Розділ 1 § 3 Залежно від результату шкідливих дій, загрози інформаційній безпеці

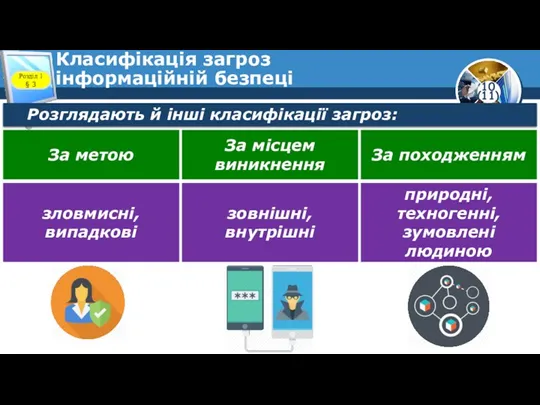

- 4. Класифікація загроз інформаційній безпеці Розділ 1 § 3 Розглядають й інші класифікації загроз: За метою За

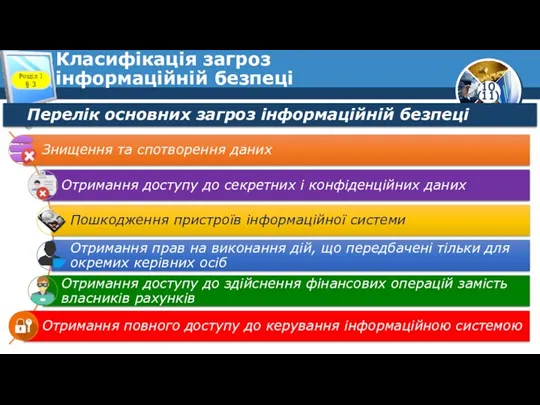

- 5. Класифікація загроз інформаційній безпеці Розділ 1 § 3 Перелік основних загроз інформаційній безпеці

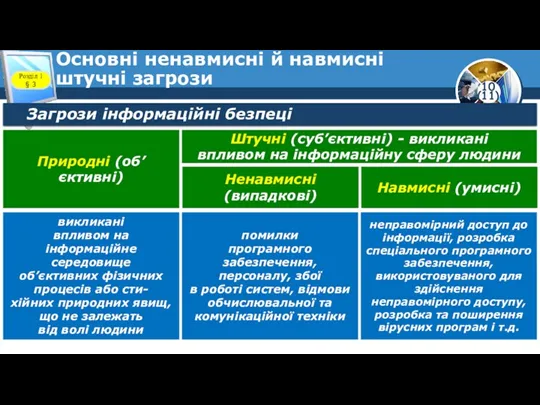

- 6. Основні ненавмисні й навмисні штучні загрози Розділ 1 § 3 Загрози інформаційні безпеці Природні (об’єктивні) Штучні

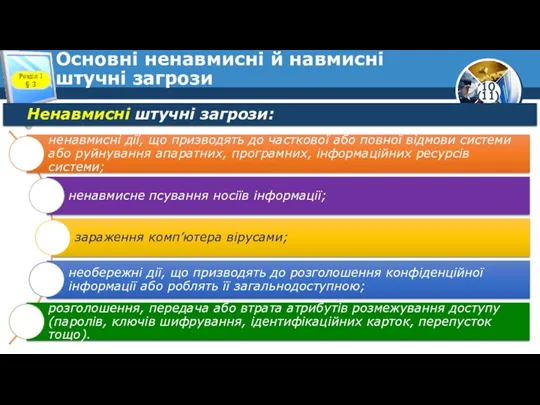

- 7. Основні ненавмисні й навмисні штучні загрози Розділ 1 § 3 Ненавмисні штучні загрози:

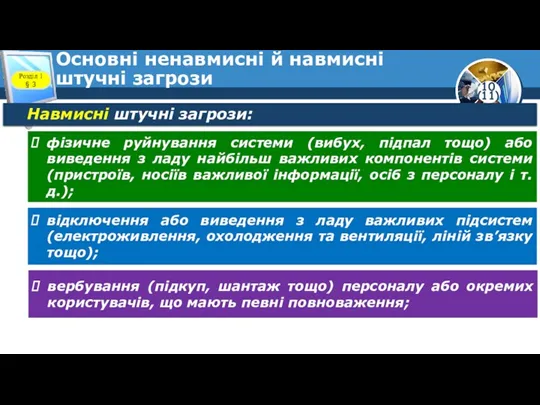

- 8. Основні ненавмисні й навмисні штучні загрози Розділ 1 § 3 Навмисні штучні загрози: фізичне руйнування системи

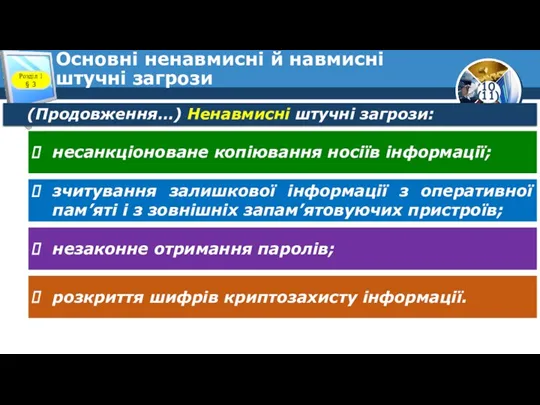

- 9. Основні ненавмисні й навмисні штучні загрози Розділ 1 § 3 (Продовження…) Ненавмисні штучні загрози: несанкціоноване копіювання

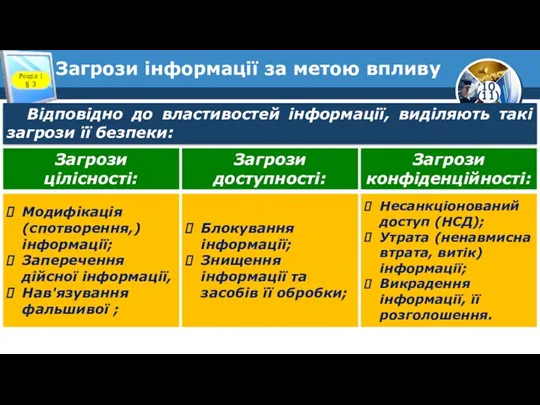

- 10. Загрози інформації за метою впливу Розділ 1 § 3 Відповідно до властивостей інформації, виділяють такі загрози

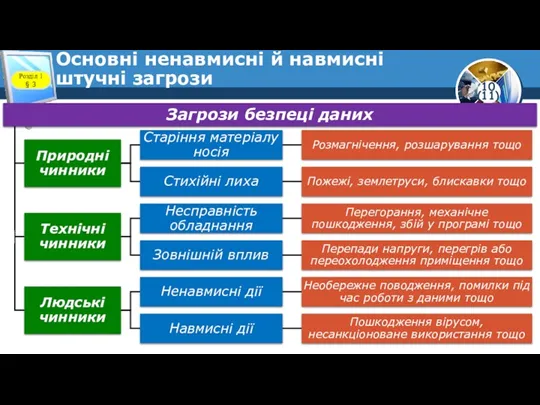

- 11. Основні ненавмисні й навмисні штучні загрози Розділ 1 § 3 Загрози безпеці даних

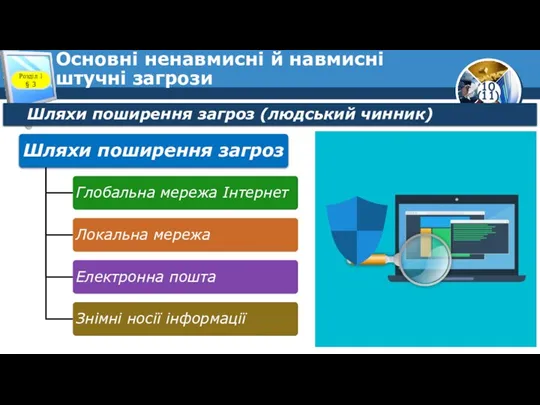

- 12. Основні ненавмисні й навмисні штучні загрози Розділ 1 § 3 Шляхи поширення загроз (людський чинник)

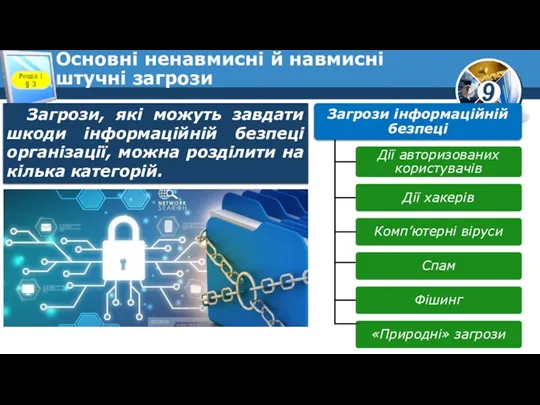

- 13. Основні ненавмисні й навмисні штучні загрози Розділ 1 § 3 Загрози, які можуть завдати шкоди інформаційній

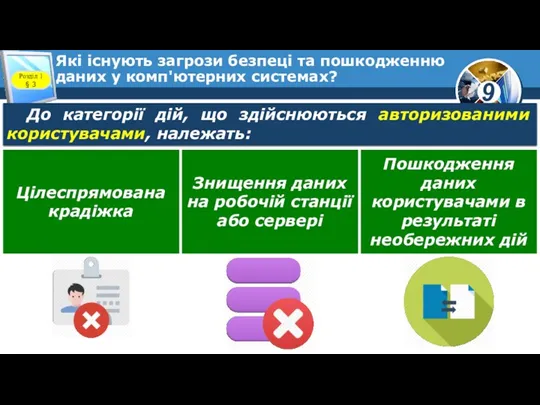

- 14. Які існують загрози безпеці та пошкодженню даних у комп'ютерних системах? Розділ 1 § 3 До категорії

- 15. Які існують загрози безпеці та пошкодженню даних у комп'ютерних системах? Розділ 1 § 3 Хакер —

- 16. Цікаво Розділ 1 § 3 Напад на комп'ютерну систему з наміром зробити комп'ютерні ресурси недоступними користувачам,

- 17. Запитання для рефлексії Розділ 1 § 3 Що мені допомогло впоратися із завданням уроку? Чи є

- 18. Домашнє завдання Розділ 1 § 3 Зробити пост у соціальних мережах про навмисні штучні загрози інформації

- 19. Працюємо за комп’ютером Розділ 1 § 3 Створення буклета з рекомендаціями про навмисні штучні загрози інформації

- 21. Скачать презентацию

Дискретный анализ. Лекция 1

Дискретный анализ. Лекция 1 Комьюнити— менеджмент. Как работать с клиентом

Комьюнити— менеджмент. Как работать с клиентом Удаленное администрирование

Удаленное администрирование Tuning SQL query performance

Tuning SQL query performance Методы визуального анализа и проектировангия систем. Диаграммы UML

Методы визуального анализа и проектировангия систем. Диаграммы UML Цифровизация в Казахстане

Цифровизация в Казахстане Виртуальный мир – окно в параллельную реальность

Виртуальный мир – окно в параллельную реальность PRO пожарики. Познавательная игра

PRO пожарики. Познавательная игра Функции пользователя

Функции пользователя How to install Java

How to install Java Цифрові моделі місцевості

Цифрові моделі місцевості Объектно- ориентированное программирование. Агрегация и композиция

Объектно- ориентированное программирование. Агрегация и композиция Технология WMI

Технология WMI Коммерческое предложение по рекламе медицинских препаратов Артериум

Коммерческое предложение по рекламе медицинских препаратов Артериум Набор и редактирование текста

Набор и редактирование текста Представление опыта работы директора МАОУ Енгорбойская СОШ Очировой Аюны Владимировны

Представление опыта работы директора МАОУ Енгорбойская СОШ Очировой Аюны Владимировны Модульное программирование. Глава 4

Модульное программирование. Глава 4 История вычислительной техники

История вычислительной техники Использование методов типа ветвей и границ для решения экстремальных задач на графах

Использование методов типа ветвей и границ для решения экстремальных задач на графах История развития вычислительной техники. Поколения ЭВМ

История развития вычислительной техники. Поколения ЭВМ 2015 год глазами Facebook Community

2015 год глазами Facebook Community Хочу писать красивые тексты: что делать?

Хочу писать красивые тексты: что делать? Об универсальном анализе кода или Зачем нам ещё один анализатор, как его можно сделать и куда применять

Об универсальном анализе кода или Зачем нам ещё один анализатор, как его можно сделать и куда применять HTML5-формы

HTML5-формы ColorGate Final. Полезные функции ColorGate

ColorGate Final. Полезные функции ColorGate Презентация к практическому занятию Геоинформационные системы.

Презентация к практическому занятию Геоинформационные системы. Что такое компьютерная программа?

Что такое компьютерная программа? Топ 10 сайтов, посещаемых мной

Топ 10 сайтов, посещаемых мной