Содержание

- 2. Hackers. Evolution Хакеры. Эволюция Романтики Преступники Спецназ информационной войны Heroes Cyber Crime Cyber Army

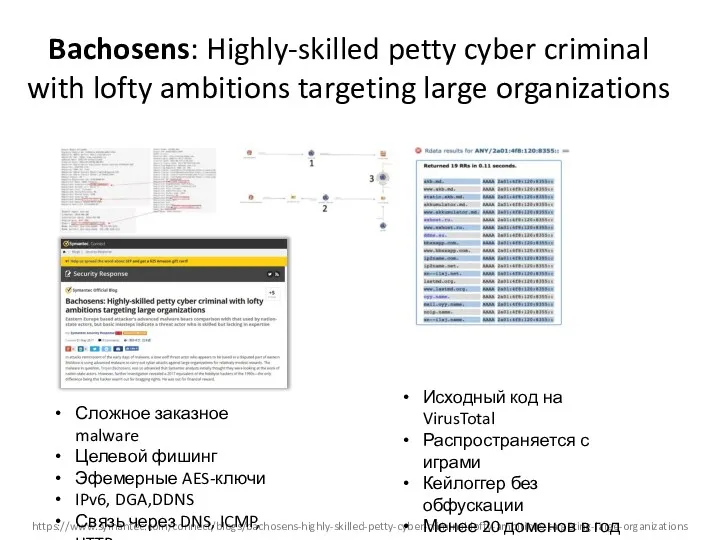

- 3. Bachosens: Highly-skilled petty cyber criminal with lofty ambitions targeting large organizations https://www.symantec.com/connect/blogs/bachosens-highly-skilled-petty-cyber-criminal-lofty-ambitions-targeting-large-organizations Сложное заказное malware Целевой

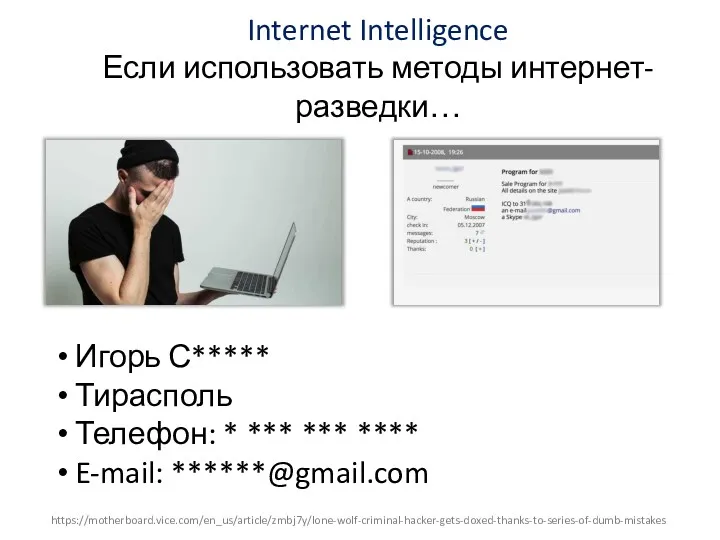

- 4. Internet Intelligence Если использовать методы интернет-разведки… Игорь С***** Тирасполь Телефон: * *** *** **** E-mail: ******@gmail.com

- 5. Мы – дети в мире умных вещей Военные – дети с гранатой Высокоточное оружие Умное оружие

- 6. Honeypots A honeypot is a decoy computer system for trapping hackers or tracking unconventional or new

- 7. Fitness app Strava lights up staff at military bases Фитнес-трекер Strava выдал расположение военных баз США

- 8. Working off the IP address, U.S. investigators identified Guccifer 2.0… Скрывайте IP. Всегда. https://www.thedailybeast.com/exclusive-lone-dnc-hacker-guccifer-20-slipped-up

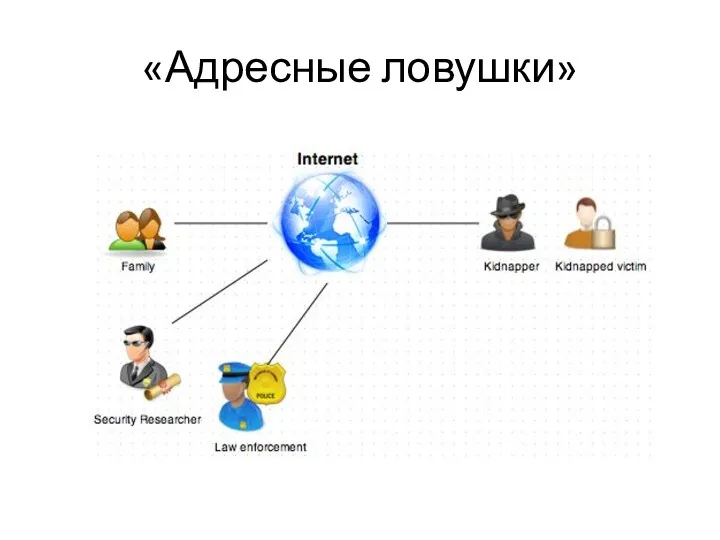

- 9. «Адресные ловушки»

- 10. Что значит: «Не оставлять следов?» Безуликовость Недостаточность доказательной базы Скрытие присутствия Маскировка Размывание цели Ложный след

- 11. Digital Forensics Digital forensics (sometimes known as digital forensic science) is a branch of forensic science

- 12. Прячем данные Безвозвратное уничтожение Невидимые разделы TrueCrypt Криптоконтейнеры Стеганография «Двойное дно»

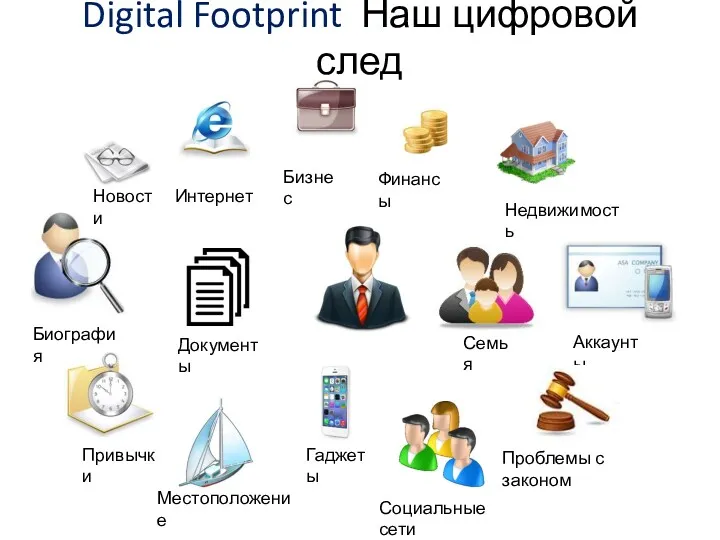

- 13. Digital Footprint Наш цифровой след Документы Бизнес Финансы Недвижимость Биография Привычки Новости Интернет Местоположение Социальные сети

- 14. OSINT (Open Source Intelligence) - Разведка по открытым источникам

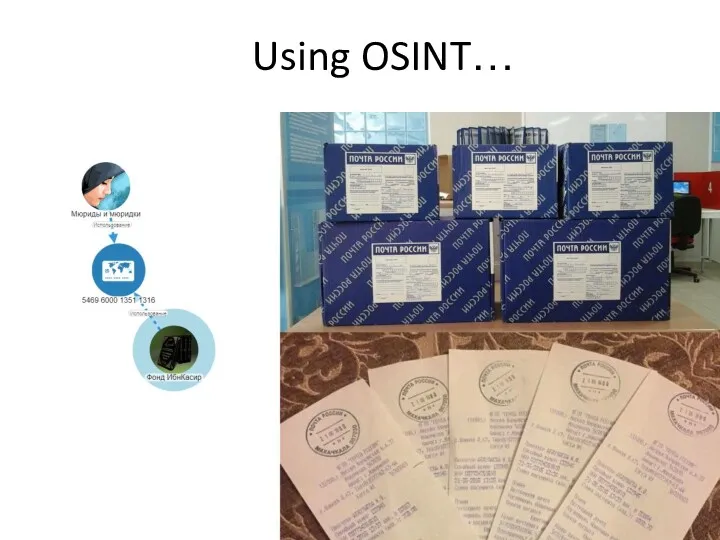

- 15. Using OSINT…

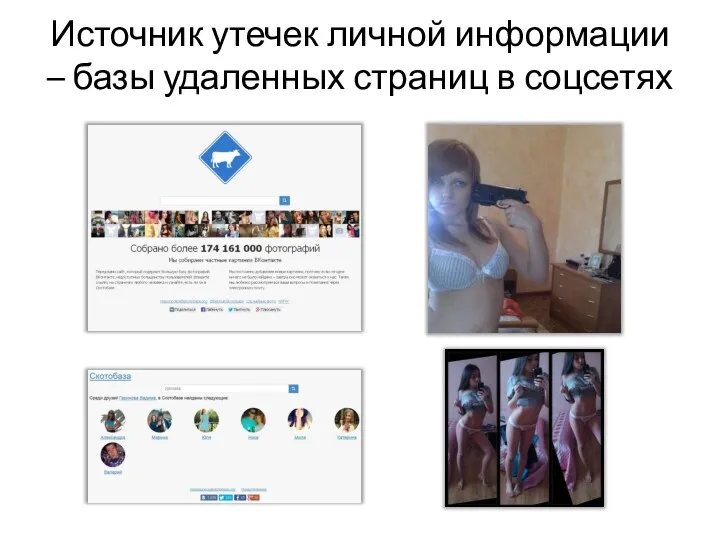

- 16. Источник утечек личной информации – базы удаленных страниц в соцсетях

- 17. The Hacker

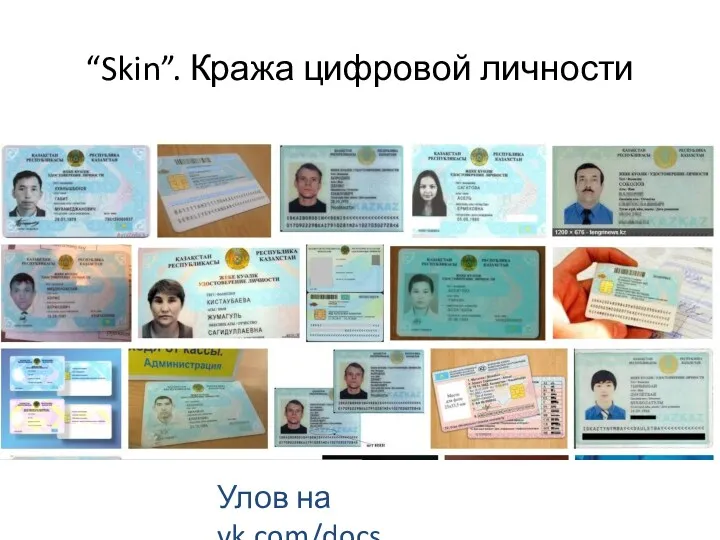

- 18. “Skin”. Кража цифровой личности Улов на vk.com/docs

- 19. Выйти из-под видеокамер Multipeer connectivity framework в iOS7

- 20. APT – Advanced Persistent Threat An advanced persistent threat (APT) is a set of stealthy and

- 21. Advanced Persistent Threat Groups https://www.fireeye.com/current-threats/apt-groups.html APT37 (Reaper) North Korea Target sectors: Primarily South Korea – though

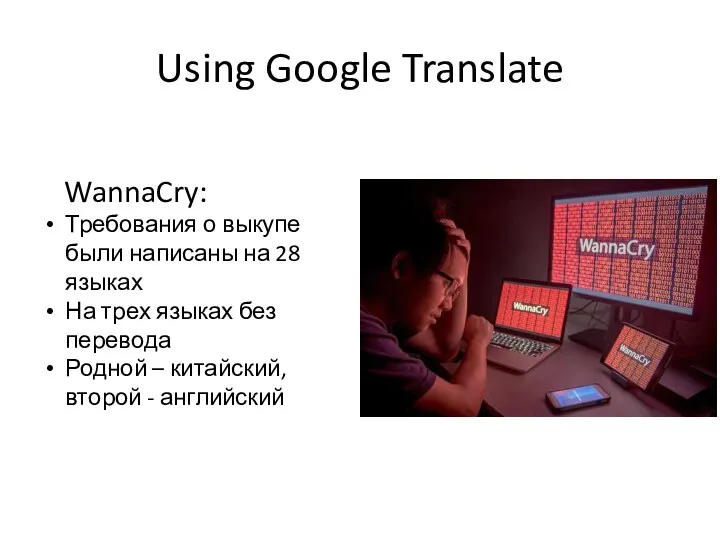

- 22. Using Google Translate WannaCry: Требования о выкупе были написаны на 28 языках На трех языках без

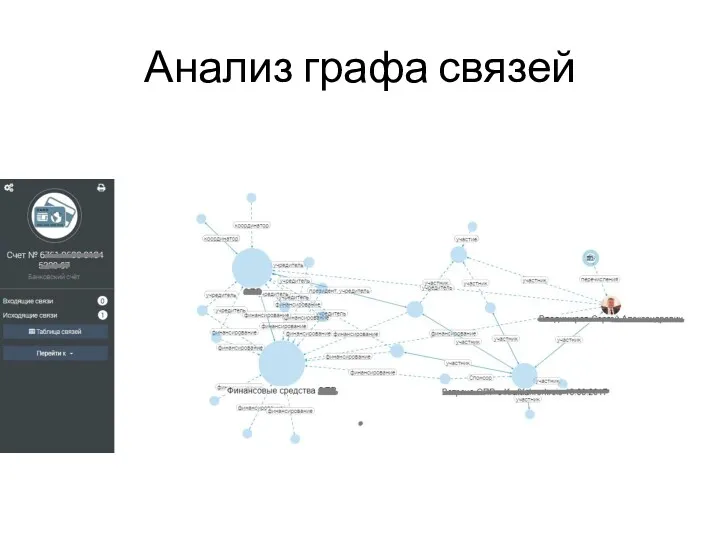

- 23. Анализ графа связей

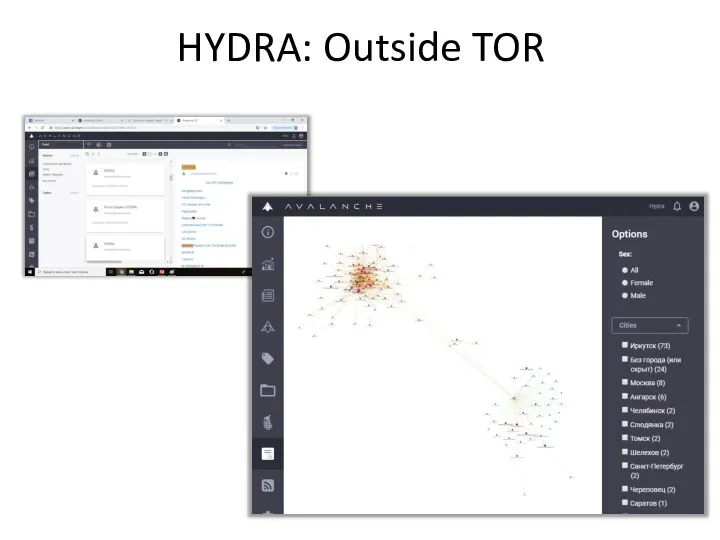

- 24. HYDRA: Outside TOR

- 25. Анализ связей остатков группировки «Чистопольский джамаат»

- 26. Пример работы в «сером» интернете: Методички террористов по бескомпроматной работе

- 27. Stylometry Identify Satoshi Nakamoto Source: hello-crypto.ru/resurs-zy-crypto-utverzhdaet-chto-vyichislil-realnogo-satoshi-nakamoto/ Stylometry is the application of the study of linguistic style,

- 28. ЧТО ДЕЛАТЬ? Люди Процессы Технологии Спецназ информационной войны Кибероружие

- 29. ЛЮДИ Китай открывает 5 учебных центров по кибербезопасности по 10 000 специалистов Сингапур оценивает свои потребности

- 30. ПРОЦЕССЫ Контроль обстановки в киберпространстве

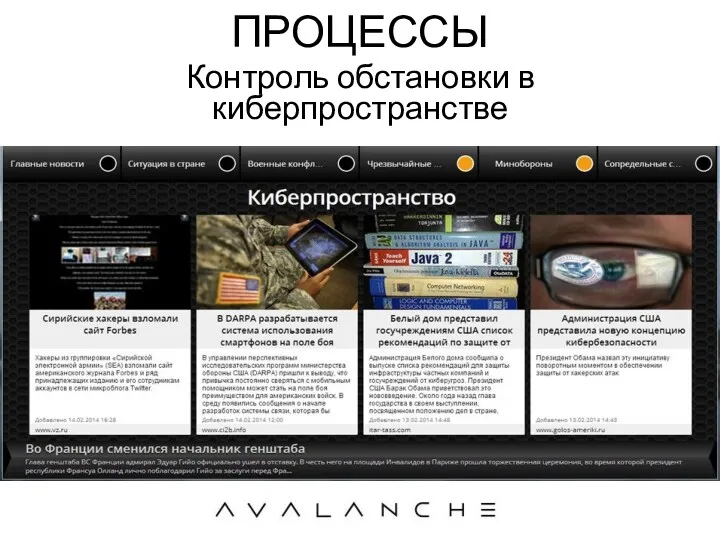

- 31. ТЕХНОЛОГИИ Системы контроля оперативной обстановки Системы раннего предупреждения Аналитическая обработка больших данных Ситуационные центры нового поколения

- 32. Step to the Web

- 33. Аналитические технологии на службе разведывательного сообщества США

- 34. Дополнительная информация

- 36. Скачать презентацию

Introduction of quality assurance. Testing

Introduction of quality assurance. Testing Базы данных. Access 2003. Тема 4. Базы данных Access. Работа с таблицами

Базы данных. Access 2003. Тема 4. Базы данных Access. Работа с таблицами Работа по выверке списков воинских захоронений. Пошаговая инструкция

Работа по выверке списков воинских захоронений. Пошаговая инструкция Организационное обеспечение информационной безопасности

Организационное обеспечение информационной безопасности Структура языка Си. Основные функции ввода и вывода. Операторы языка. Обзор циклических операторов

Структура языка Си. Основные функции ввода и вывода. Операторы языка. Обзор циклических операторов Компьютерные сети

Компьютерные сети Сайт iCryptoWorld

Сайт iCryptoWorld Servlet. Epam Java training

Servlet. Epam Java training Технологии аппаратной виртуализации

Технологии аппаратной виртуализации Безопасность в сети интернет

Безопасность в сети интернет Microsoft Access Мәліметтер қорын басқару жүйесі

Microsoft Access Мәліметтер қорын басқару жүйесі Определение и краткая история функционального программирования

Определение и краткая история функционального программирования Выполнение работ по одной или нескольким профессиям рабочих, должностям служащих

Выполнение работ по одной или нескольким профессиям рабочих, должностям служащих Состав и методы теоретических исследований

Состав и методы теоретических исследований Компания Клеверенс. Решения для магазинов

Компания Клеверенс. Решения для магазинов Проблеми застосування інформаційних технологій в професійній підготовці майбутнього вчителя фізичної культури

Проблеми застосування інформаційних технологій в професійній підготовці майбутнього вчителя фізичної культури Разбор задач ЕГЭ. Запросы для поисковых сетей с использованием логических выражений. В12

Разбор задач ЕГЭ. Запросы для поисковых сетей с использованием логических выражений. В12 Информационные системы в науке

Информационные системы в науке Network & internet

Network & internet Электронная таблица Excel 2003

Электронная таблица Excel 2003 Перевантаження операторів та функцій в С++. Лекція 3. Об’єктно-орієнтоване програмування

Перевантаження операторів та функцій в С++. Лекція 3. Об’єктно-орієнтоване програмування Компьютерные сети

Компьютерные сети Интерфейс Power Point 2010. Компонент Лента.

Интерфейс Power Point 2010. Компонент Лента. Отношения между классами: наследование. Язык С++. (Лекция 7)

Отношения между классами: наследование. Язык С++. (Лекция 7) Атрибуты блоков в среде SIMULINK

Атрибуты блоков в среде SIMULINK Антивірусні програми

Антивірусні програми Подготовка кандидатов к собеседованию по техническим вопросам

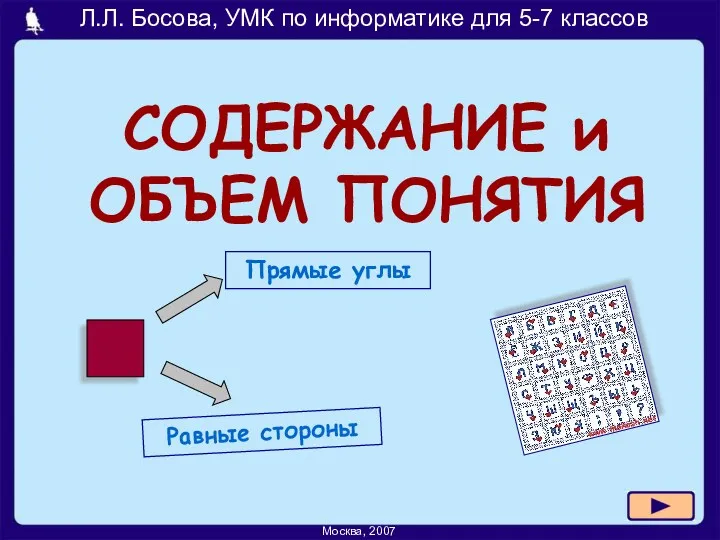

Подготовка кандидатов к собеседованию по техническим вопросам Содержание и объем ГОТ, 7 класс

Содержание и объем ГОТ, 7 класс