Содержание

- 2. Учебные вопросы Разграничение доступа средствами NTFS Аудит событий безопасности Шифрующая ФС Хранение парольной информации Структура файлов

- 3. Семейство ОС Windows NT – 2000 – XP – 7 Windows NT 3.51 Windows NT 4.0

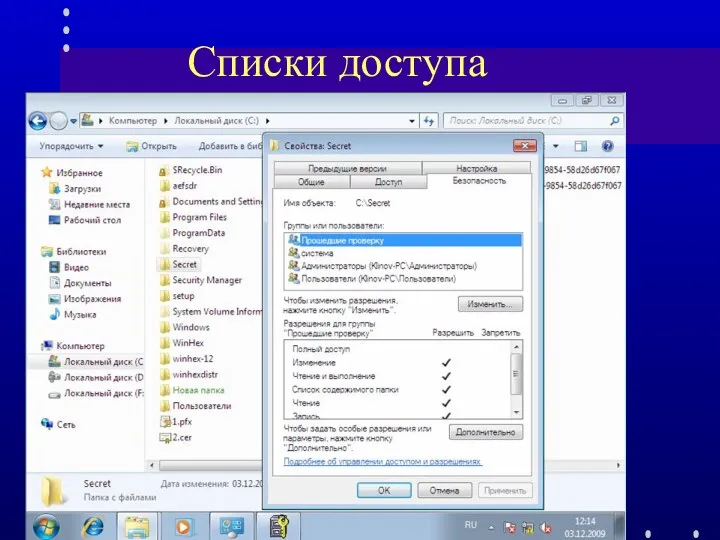

- 4. Списки доступа

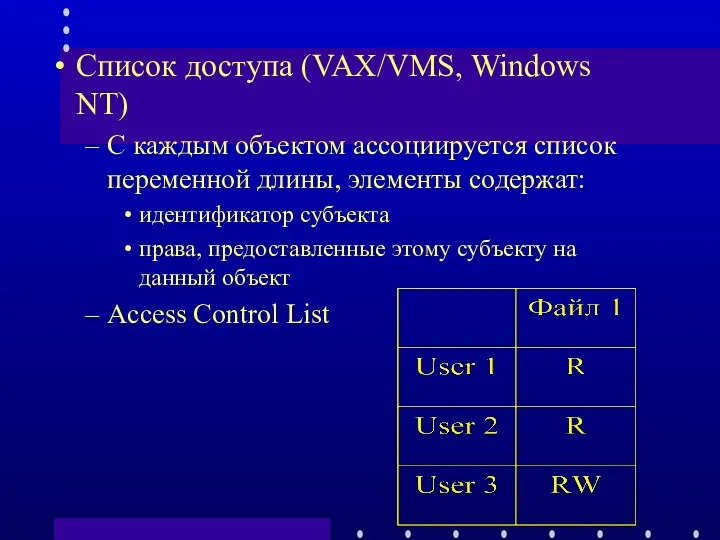

- 5. Список доступа (VAX/VMS, Windows NT) С каждым объектом ассоциируется список переменной длины, элементы содержат: идентификатор субъекта

- 7. Информация о правах доступа (разрешениях) Где хранить списки доступа? В отдельном общем файле ? Внутри каждого

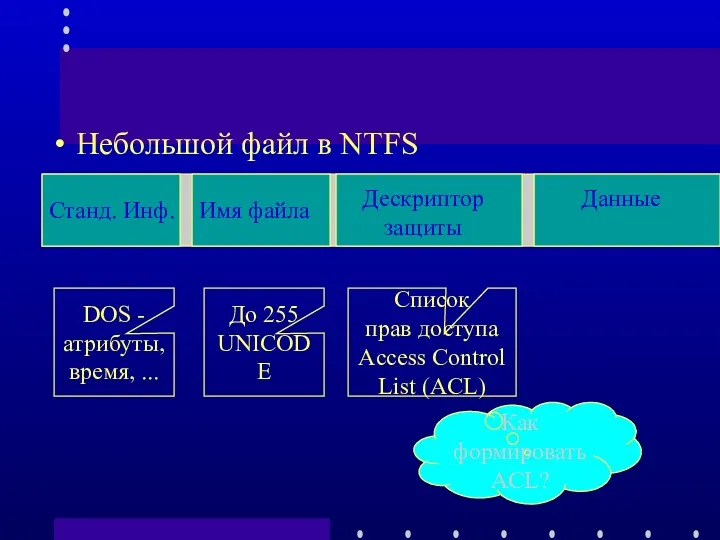

- 8. Небольшой файл в NTFS Как формировать ACL?

- 9. Идентификация пользователей У любого пользователя: имя пользователя уникальный идентификатор Идентификатор безопасности – SID (Security ID)

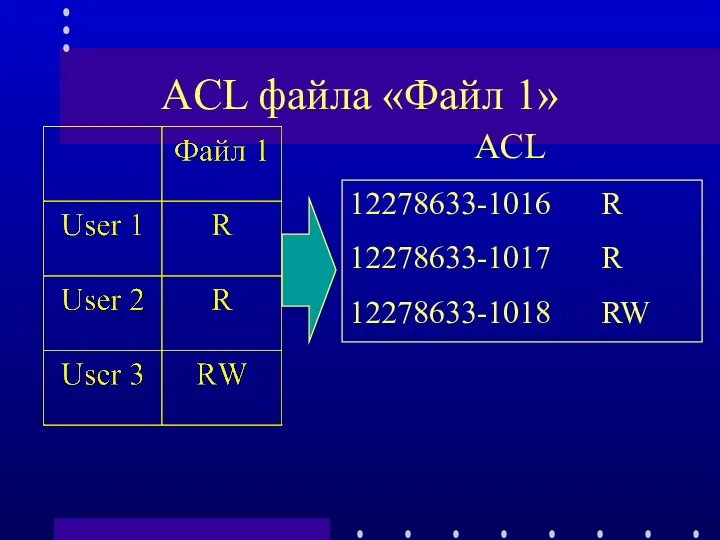

- 10. ACL файла «Файл 1»

- 11. Дескриптор защиты Структура данных, описывающая объект: SID владельца объекта Дискреционный список контроля доступа (DACL) Системный список

- 12. Дискреционный список контроля доступа (DACL) Discretionary Access Control List (DACL) - список, в котором перечислены права

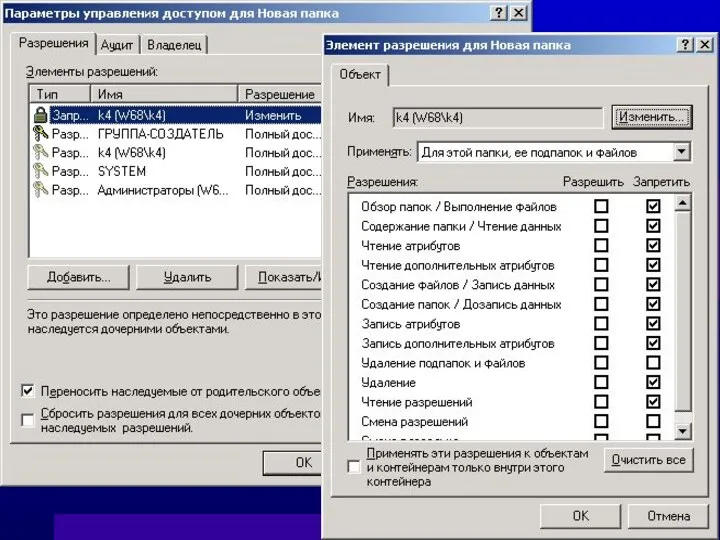

- 13. Записи контроля доступа (ACE) Три типа записей: «доступ запрещен» - отклоняет доступ к объекту для данного

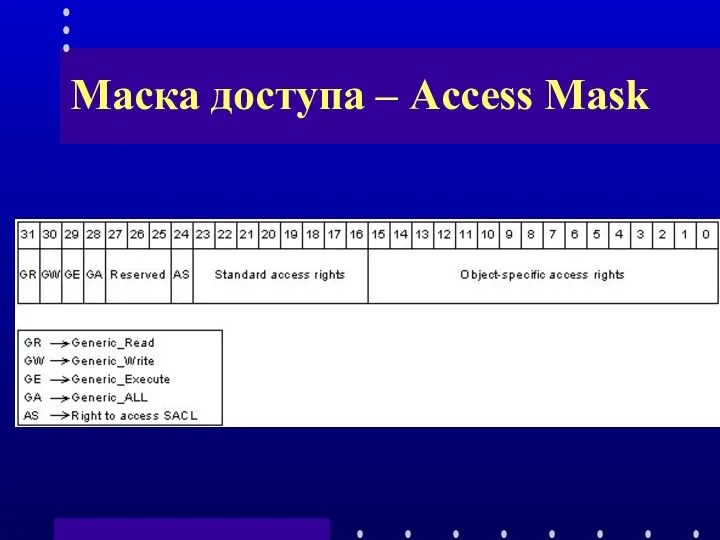

- 14. Маска доступа – Access Mask

- 15. Маркер доступа Маркер доступа (access token) - структура данных, содержащая SID пользователя Массив SID групп, к

- 16. Контроль доступа Осуществляется монитором безопасности Сравнение информации безопасности в маркере доступа пользователя с информацией в дескрипторе

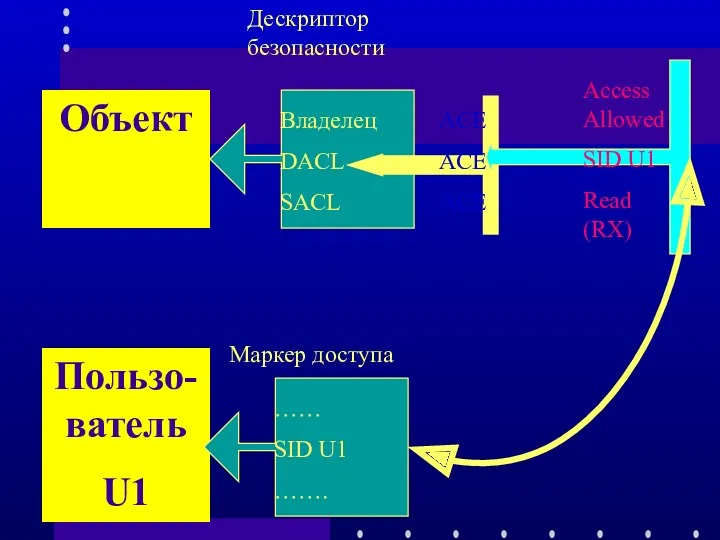

- 17. Объект Дескриптор безопасности Пользо-ватель U1 Маркер доступа

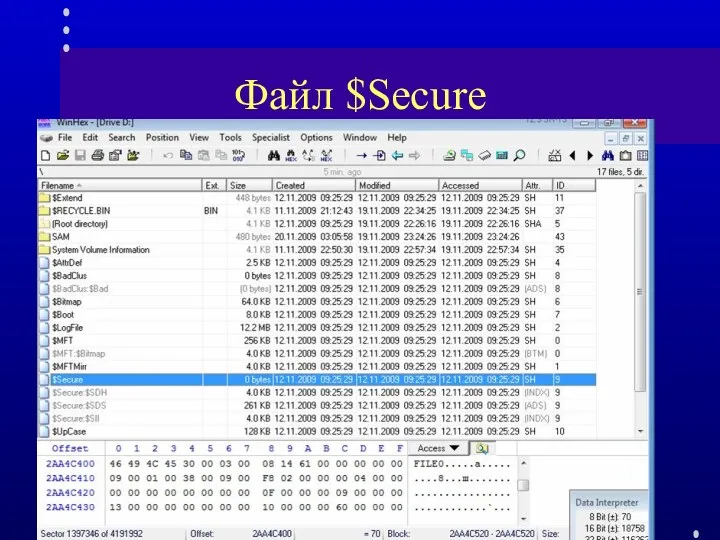

- 18. Файл $Secure

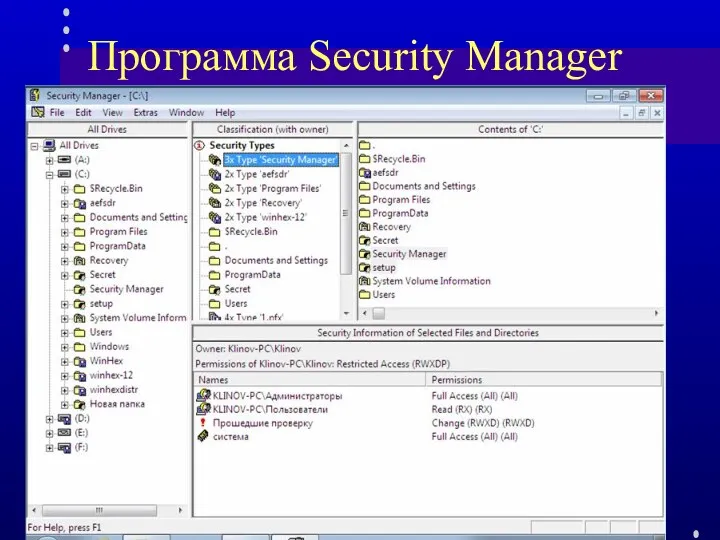

- 19. Программа Security Manager

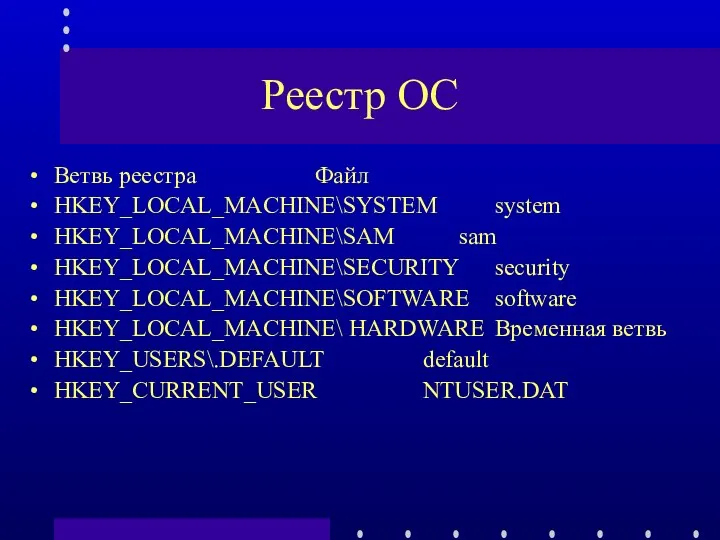

- 20. Реестр ОС Ветвь реестра Файл HKEY_LOCAL_MACHINE\SYSTEM system HKEY_LOCAL_MACHINE\SAM sam HKEY_LOCAL_MACHINE\SECURITY security HKEY_LOCAL_MACHINE\SOFTWARE software HKEY_LOCAL_MACHINE\ HARDWARE Временная

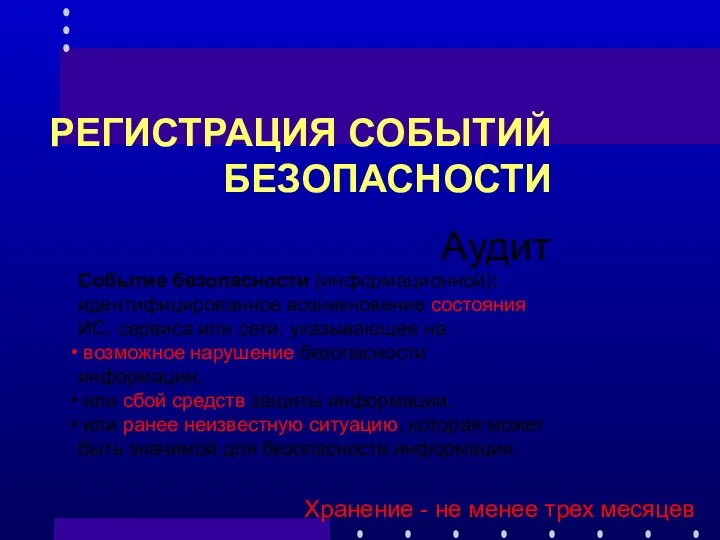

- 21. РЕГИСТРАЦИЯ СОБЫТИЙ БЕЗОПАСНОСТИ Аудит Событие безопасности (информационной): идентифицированное возникновение состояния ИС, сервиса или сети, указывающее на

- 22. РСБ Определение событий безопасности вход (выход), а также попытки входа субъектов доступа в ИС и загрузки

- 23. Состав и содержание информации о событиях безопасности тип дата и время источник результат (успешно или неуспешно)

- 24. Аудит событий безопасности Аудит - регистрация в журнале событий, которые могут представлять опасность для ОС Аудитор

- 25. Требования к аудиту Только сама ОС может добавлять записи в журнал Ни один субъект доступа, в

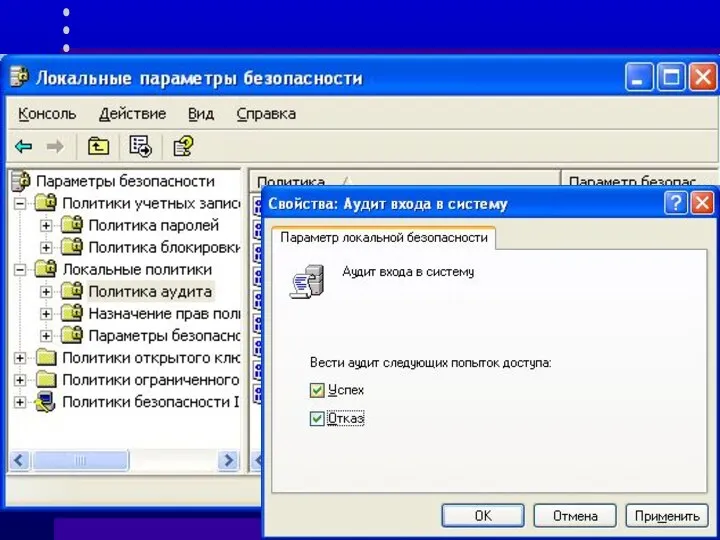

- 26. Политика аудита Совокупность правил, определяющая то, какие события должны регистрироваться: вход/выход пользователей из системы изменение списка

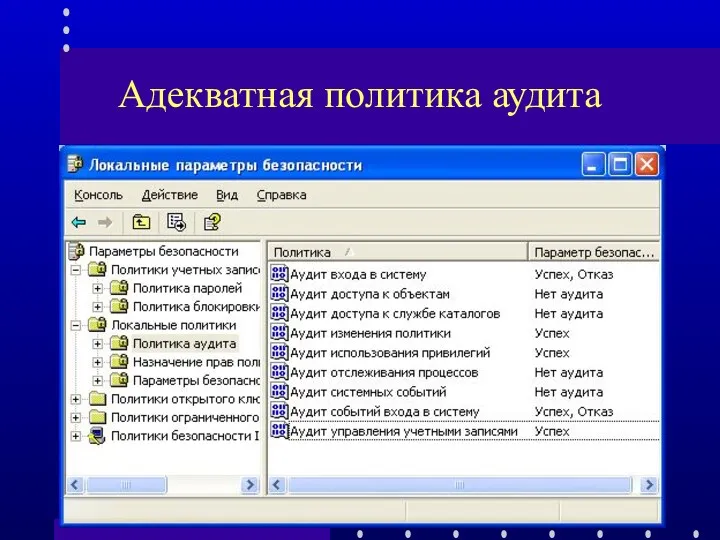

- 28. Адекватная политика аудита Регистрируется ровно столько событий, сколько необходимо Рекомендации вход и выход пользователей регистрируются всегда

- 29. Адекватная политика аудита регистрировать применение опасных привилегий регистрировать только успешные попытки внесения изменений в список пользователей

- 30. Адекватная политика аудита

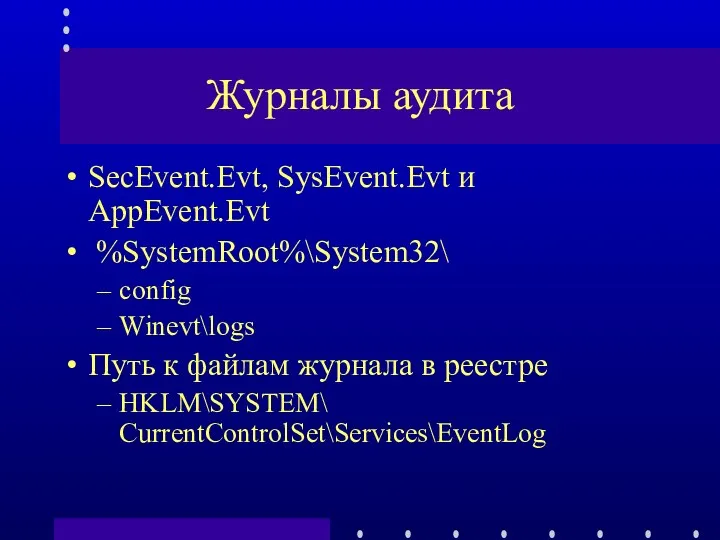

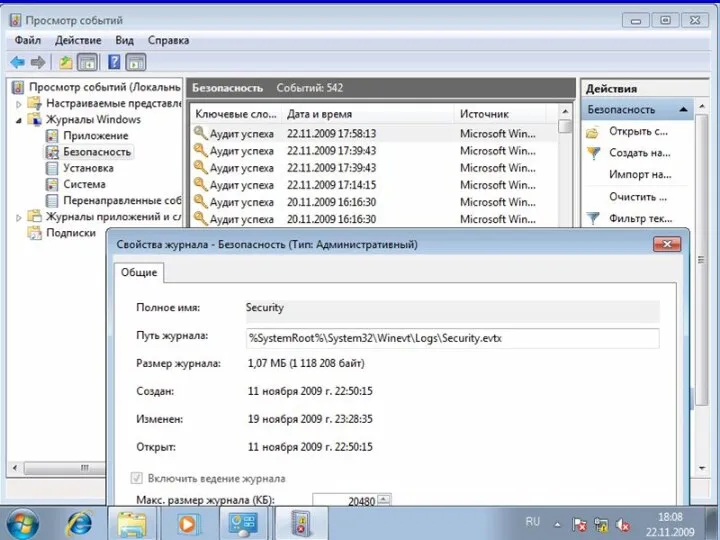

- 31. Журналы аудита SecEvent.Evt, SysEvent.Evt и AppEvent.Evt %SystemRoot%\System32\ config Winevt\logs Путь к файлам журнала в реестре HKLM\SYSTEM\

- 33. Важнейшие коды событий 512 Запуск Windows NT 513 Завершение работы Windows NT 517 Журнал аудита очищен

- 34. Идентификация пользователей по имени учетной записи пользователя учетная запись ⇔ SID SID S-1-5-21-2113235361-147094754-1228766249-500

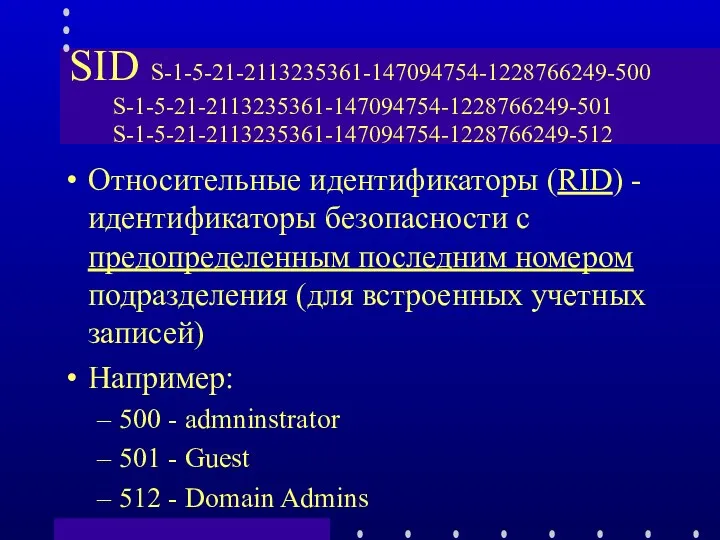

- 35. SID S-1-5-21-2113235361-147094754-1228766249-500 S-1-5-21-2113235361-147094754-1228766249-501 S-1-5-21-2113235361-147094754-1228766249-512 Относительные идентификаторы (RID) - идентификаторы безопасности с предопределенным последним номером подразделения (для

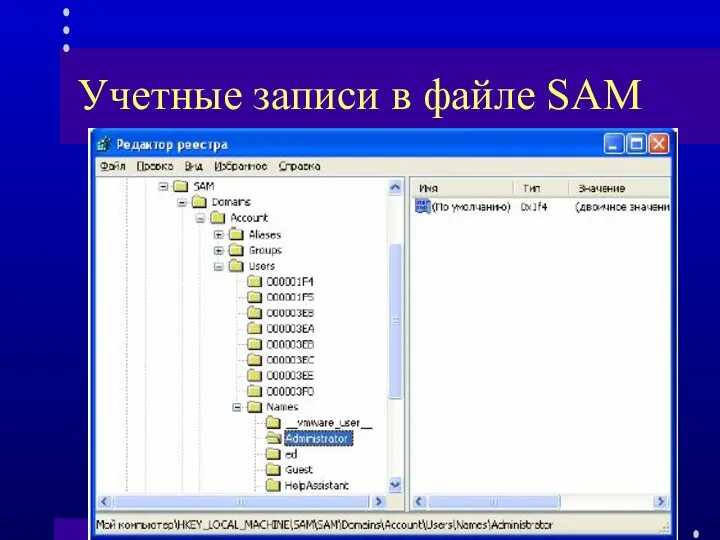

- 36. Учетные записи в файле SAM

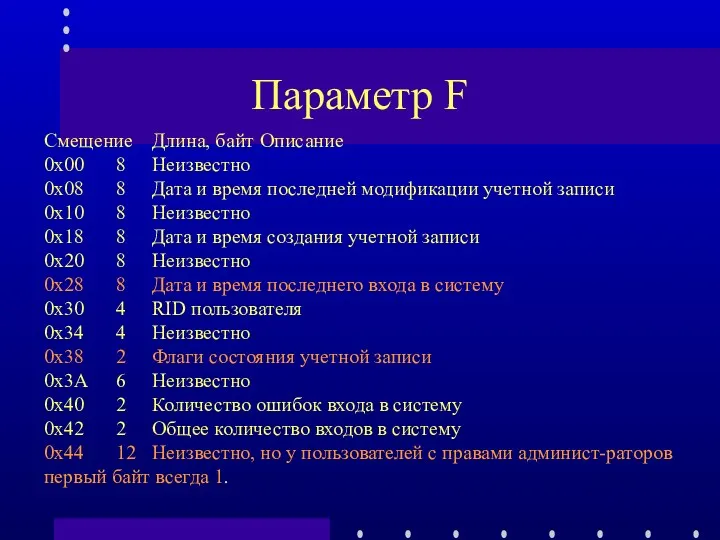

- 37. Параметр F Смещение Длина, байт Описание 0х00 8 Неизвестно 0х08 8 Дата и время последней модификации

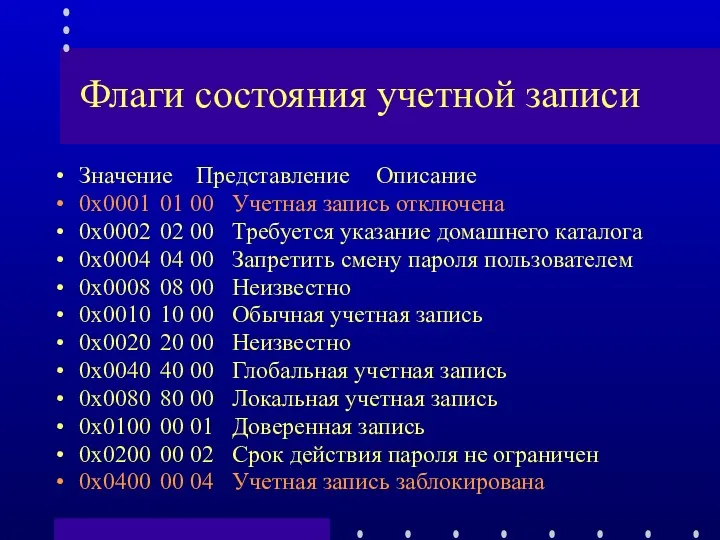

- 38. Флаги состояния учетной записи Значение Представление Описание 0x0001 01 00 Учетная запись отключена 0x0002 02 00

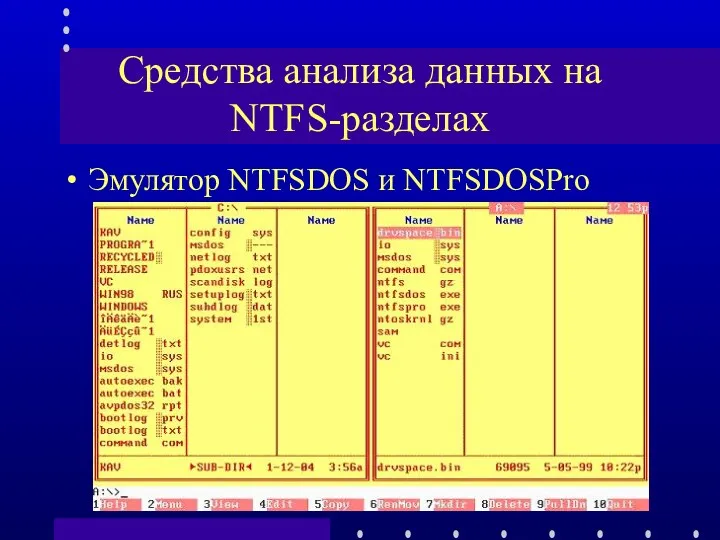

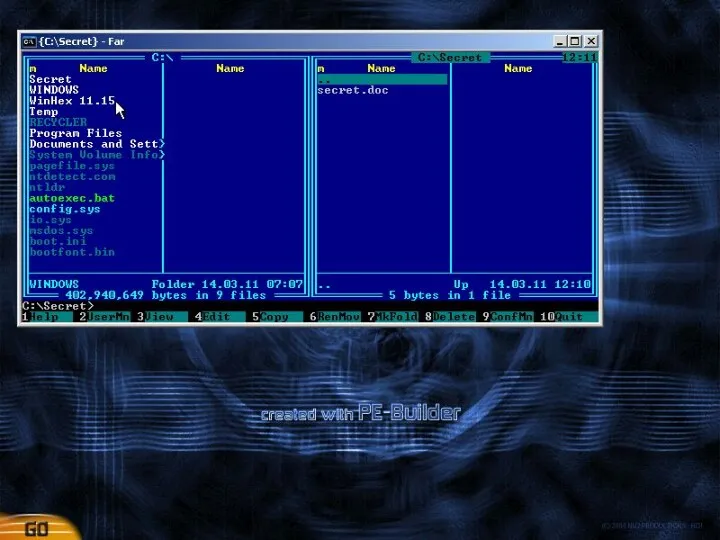

- 39. Средства анализа данных на NTFS-разделах Эмулятор NTFSDOS и NTFSDOSPro

- 44. Шифрующая файловая система EFS Шифрование отдельных файлов Шифрование каталогов (входящие файлы шифруются автоматически)

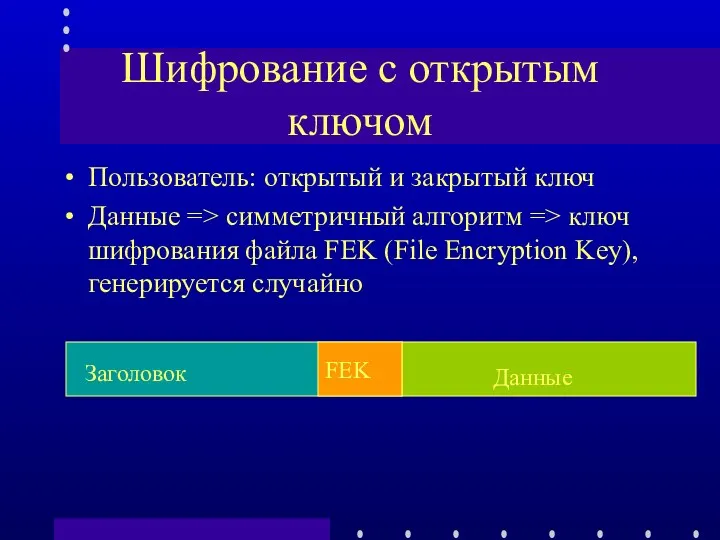

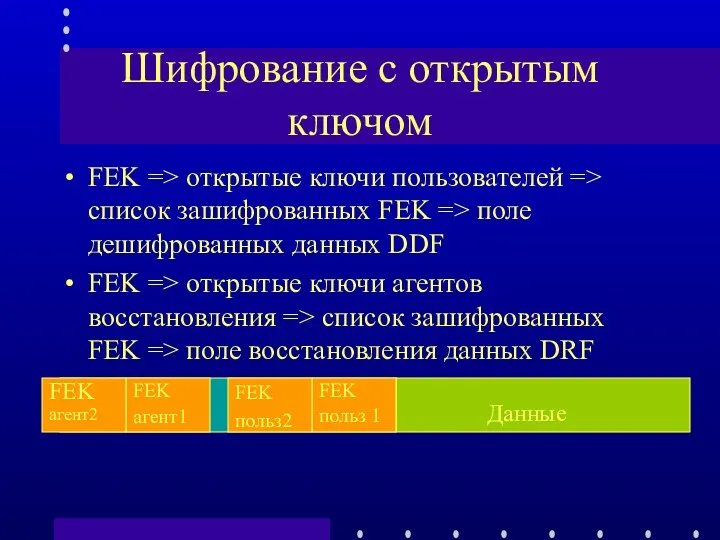

- 45. Шифрование с открытым ключом Пользователь: открытый и закрытый ключ Данные => симметричный алгоритм => ключ шифрования

- 46. Шифрование с открытым ключом FEK => открытые ключи пользователей => список зашифрованных FEK => поле дешифрованных

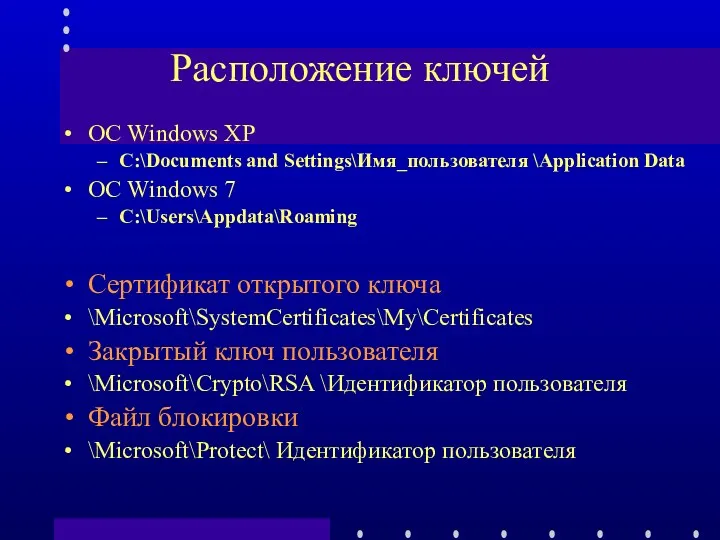

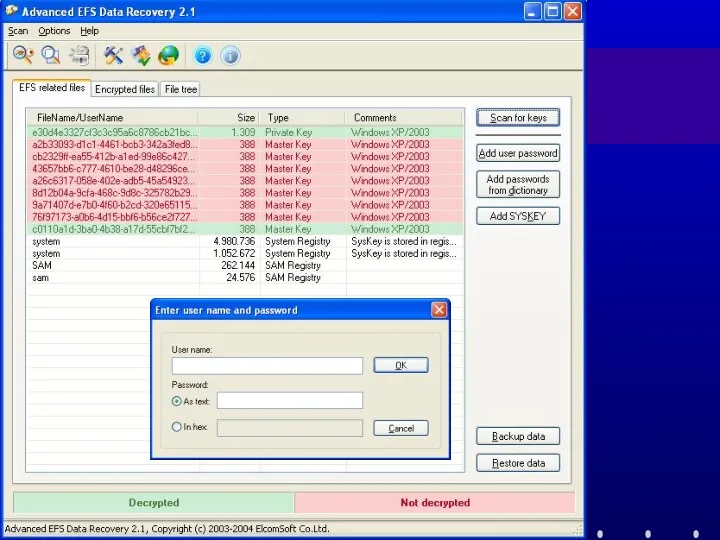

- 47. Расположение ключей ОС Windows XP C:\Documents and Settings\Имя_пользователя \Application Data ОС Windows 7 C:\Users\Appdata\Roaming Сертификат открытого

- 49. Дополнительные замечания Временный файл efs0.tmp Не подлежат шифрованию файлы в системном каталоге Для расшифрования файлов требуется

- 50. Хранение парольной информации

- 51. Аутентификация пользователей Имя + Пароль Ключевая дискета Жетон Психобиофизические характеристики человека Пароль Мах длина пароля -

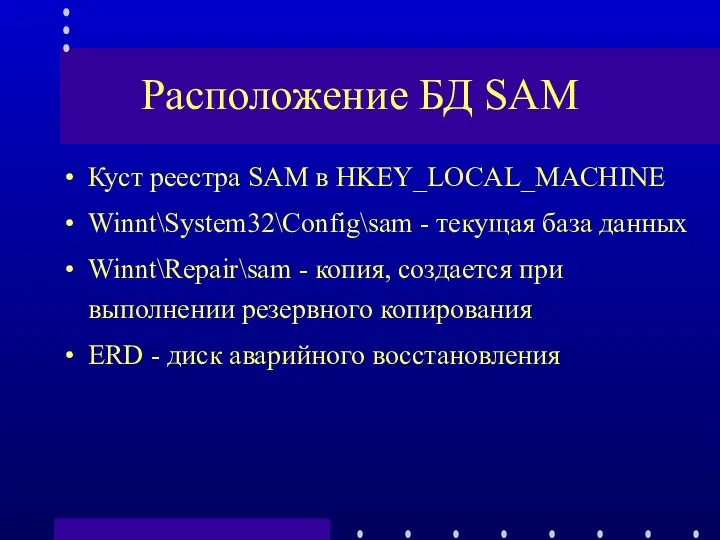

- 52. Расположение БД SAM Куст реестра SAM в HKEY_LOCAL_MACHINE Winnt\System32\Config\sam - текущая база данных Winnt\Repair\sam - копия,

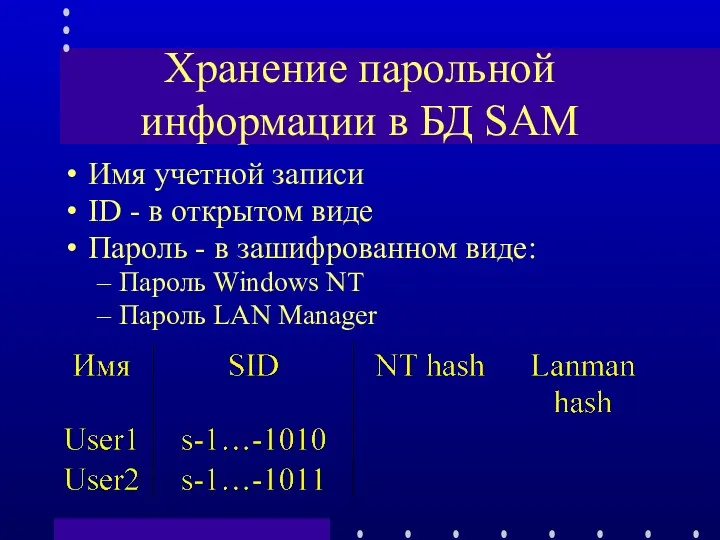

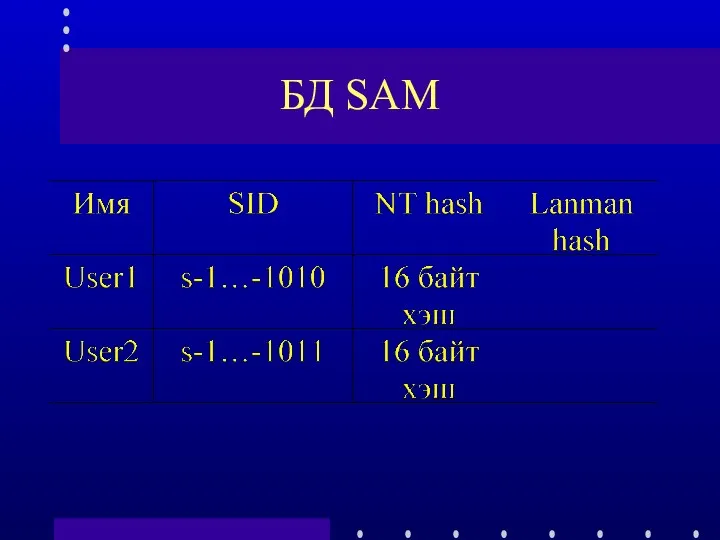

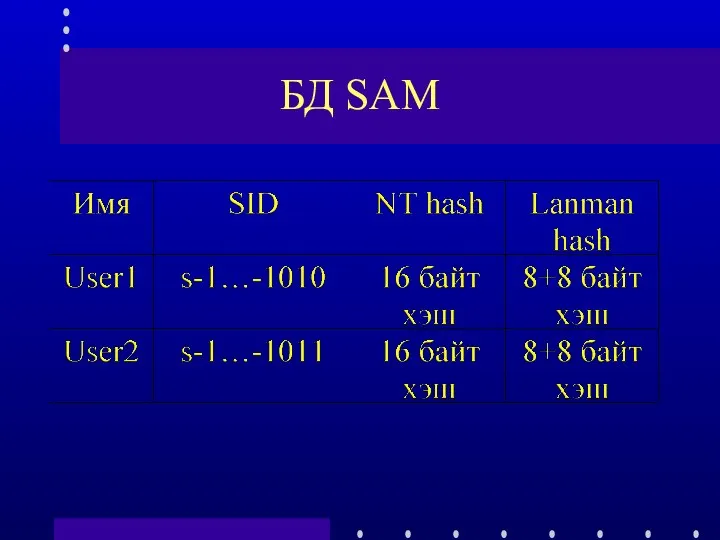

- 53. Хранение парольной информации в БД SAM Имя учетной записи ID - в открытом виде Пароль -

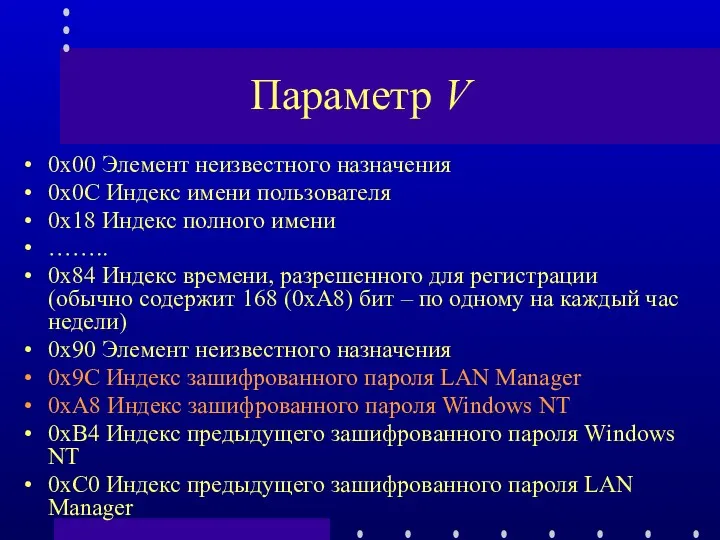

- 54. Параметр V 0х00 Элемент неизвестного назначения 0х0С Индекс имени пользователя 0х18 Индекс полного имени …….. 0х84

- 55. Шифрование парольной информации

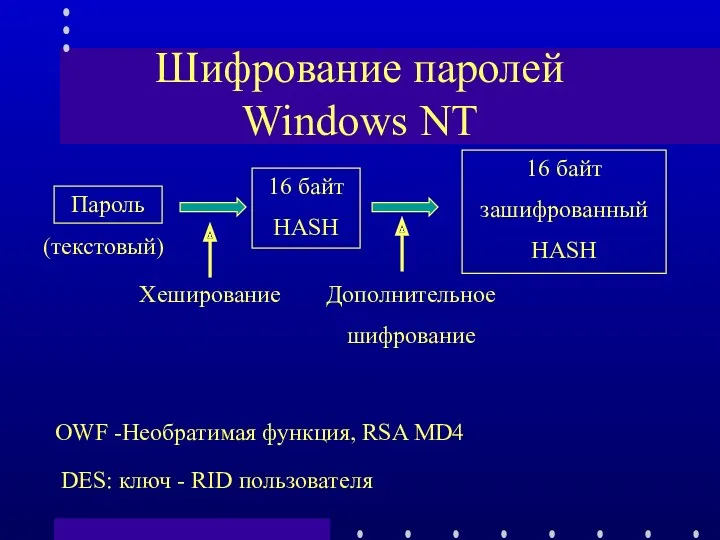

- 56. Шифрование паролей Windows NT 16 байт HASH 16 байт зашифрованный HASH

- 57. БД SAM

- 58. Локальная регистрация 16 байт зашифрованный HASH

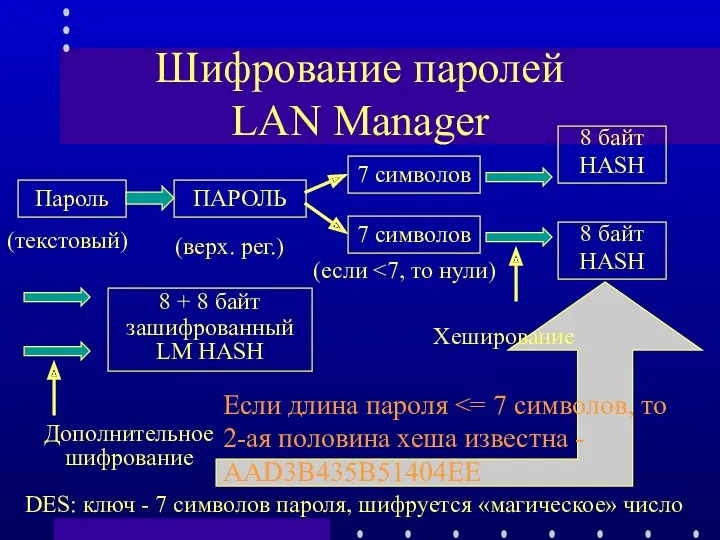

- 59. Шифрование паролей LAN Manager Если длина пароля

- 60. БД SAM

- 62. Процесс аутентификации пользователей по сети

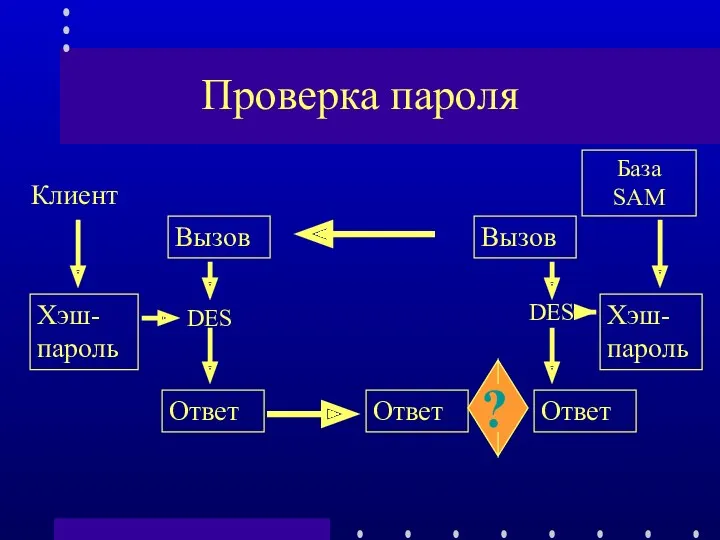

- 63. Проверка пароля Вызов

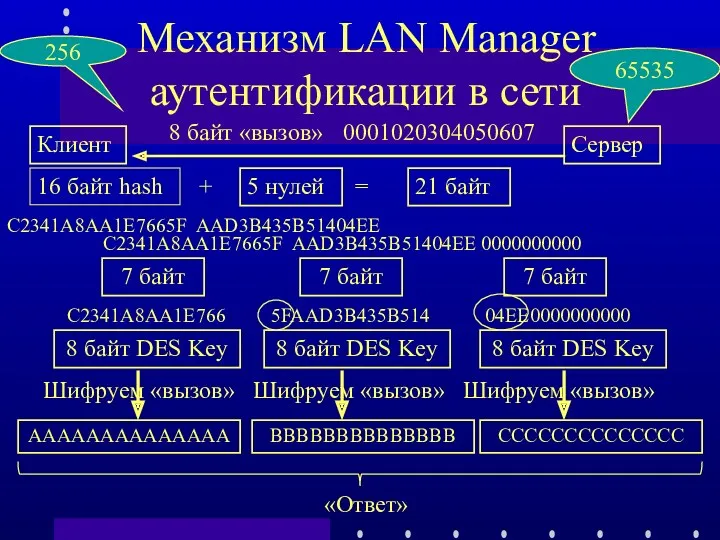

- 64. Шифрование пароля Сервер передает 8-байтовый вызов Клиент шифрует (DES) вызов, используя в качестве ключа 16-байтовый хешированный

- 65. Ключевые моменты Ни открытый пароль, ни хеш пароля по сети не передаются Для НСД знания пароля

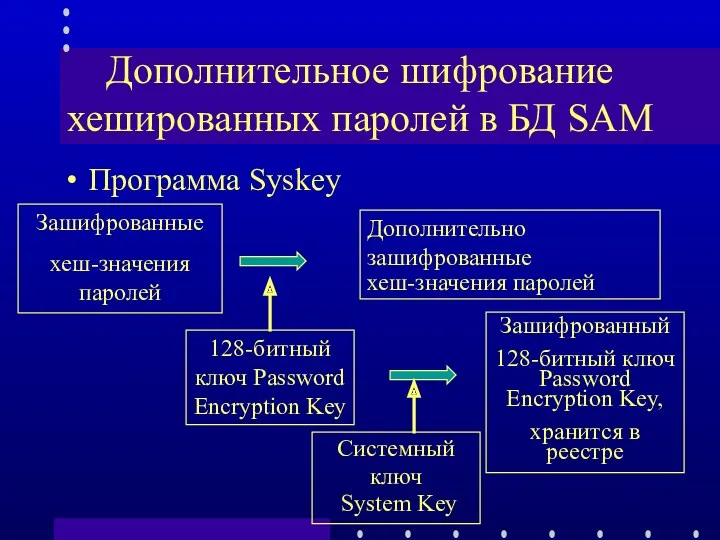

- 66. Дополнительное шифрование хешированных паролей в БД SAM Программа Syskey Дополнительно зашифрованные хеш-значения паролей Зашифрованные хеш-значения паролей

- 67. Способы хранения системного ключа В реестре компьютера На отдельной дискете Ключ не хранится, а вычисляется из

- 68. Атаки на пароли

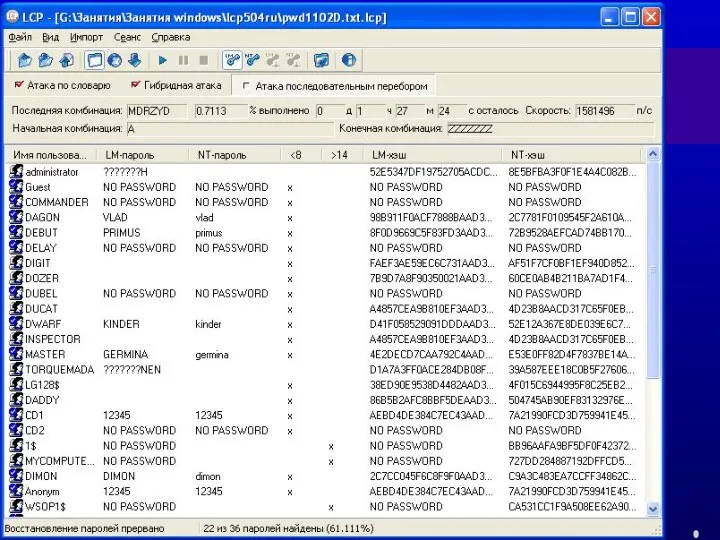

- 69. Атаки на БД SAM Цели: извлечение хешированных паролей для подбора текстового пароля для сетевого соединения без

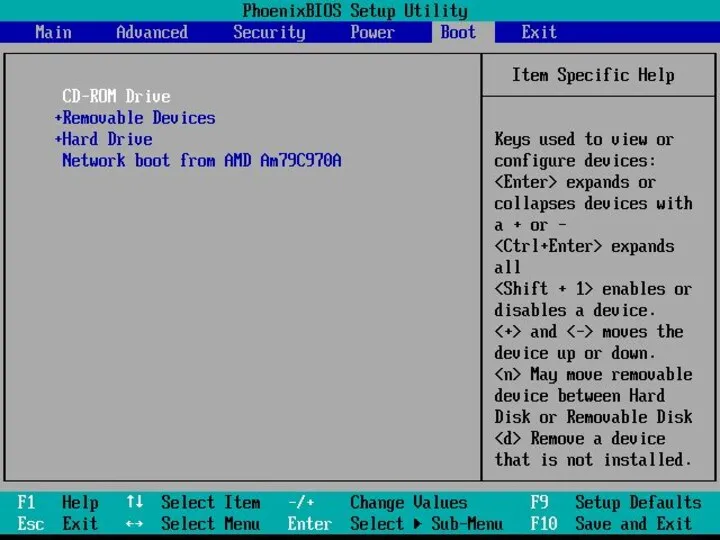

- 70. Способы получения базы SAM Загрузка с DOS-дискеты с использованием эмуляторов NTFS NTFSDOS.exe NtRecover.exe Получение резервной копии

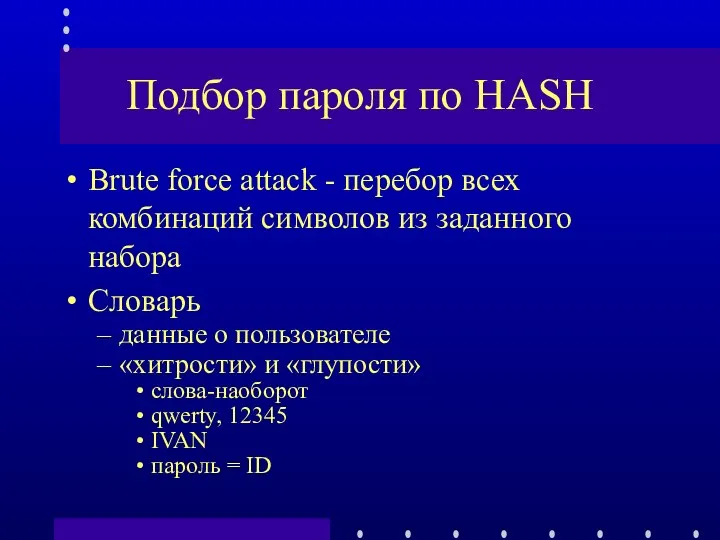

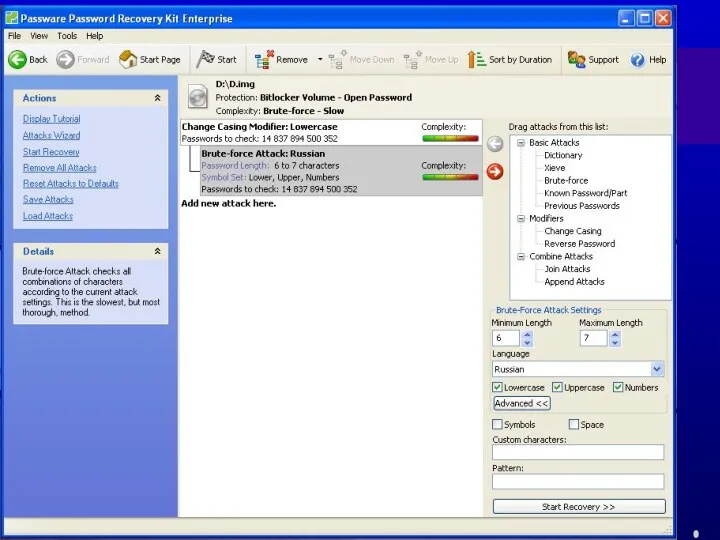

- 71. Подбор пароля по HASH Brute force attack - перебор всех комбинаций символов из заданного набора Словарь

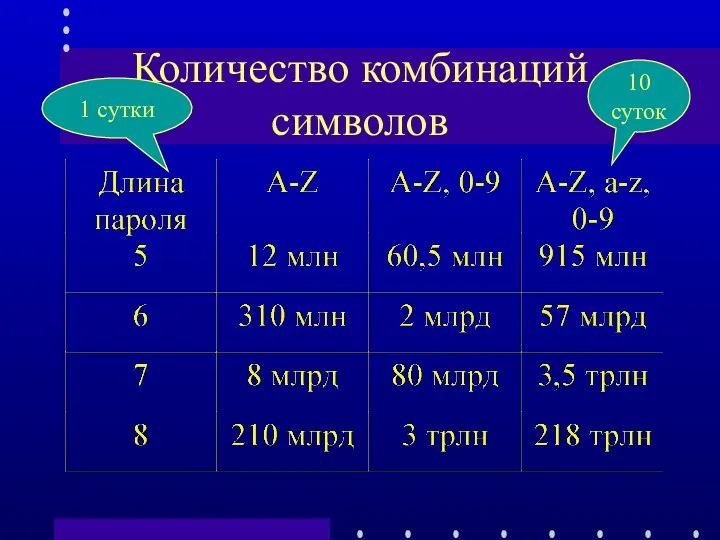

- 72. Количество комбинаций символов 10 суток 1 сутки

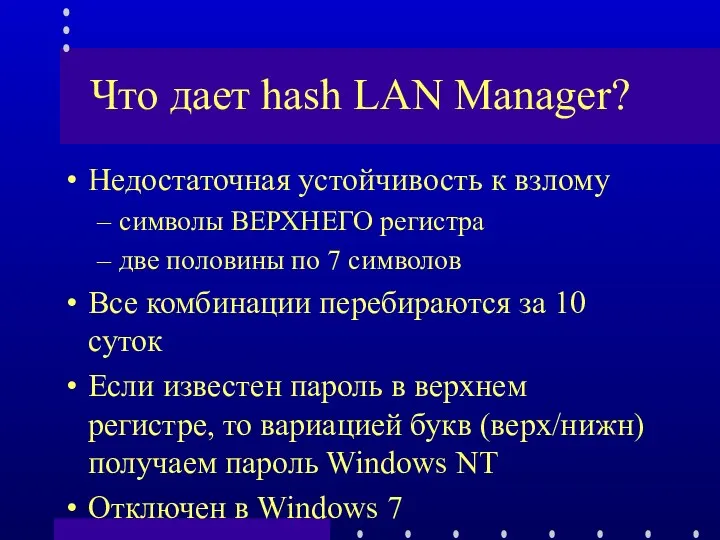

- 73. Что дает hash LAN Manager? Недостаточная устойчивость к взлому символы ВЕРХНЕГО регистра две половины по 7

- 75. Механизм LAN Manager аутентификации в сети Сервер Клиент 0001020304050607 С2341A8AA1E7665F AAD3B435B51404EE С2341A8AA1E7665F AAD3B435B51404EE 0000000000 С2341A8AA1E766 5FAAD3B435B514

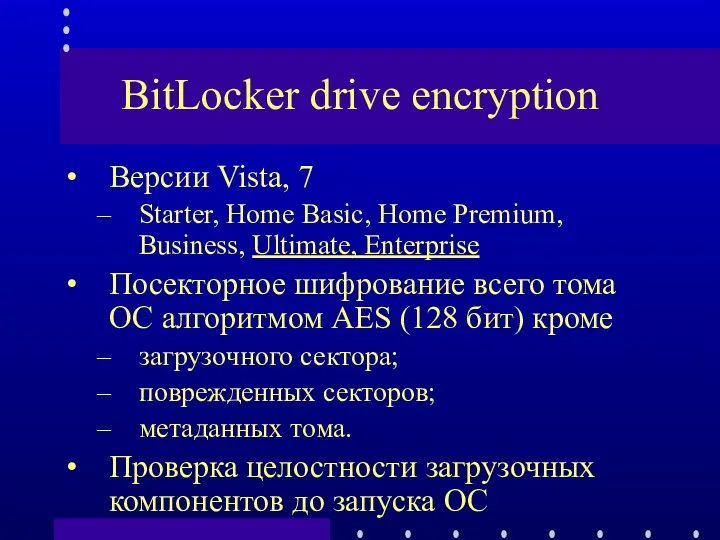

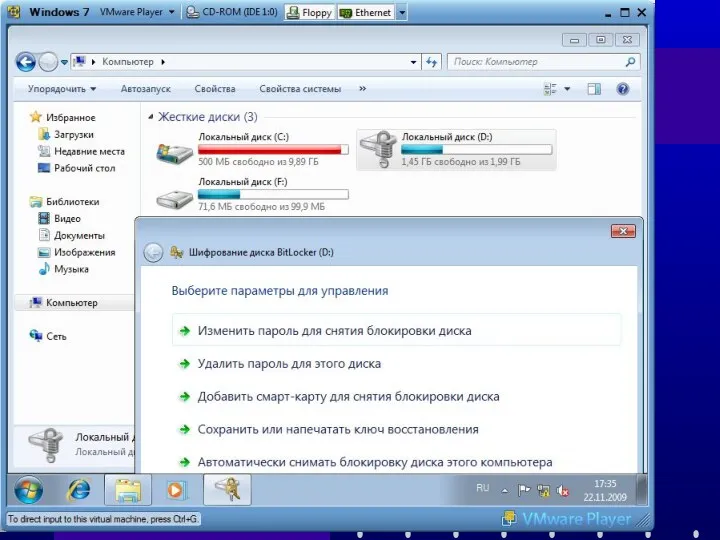

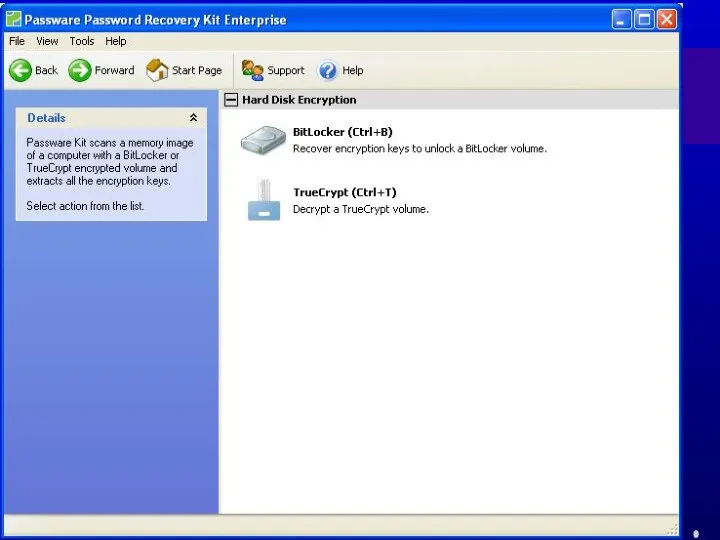

- 76. BitLocker drive encryption Версии Vista, 7 Starter, Home Basic, Home Premium, Business, Ultimate, Enterprise Посекторное шифрование

- 79. Доверенный платформенный модуль (TPM — Trusted Platform Module) Хранение «предохранителя» ключа шифрования тома Хранение регистров конфигурации

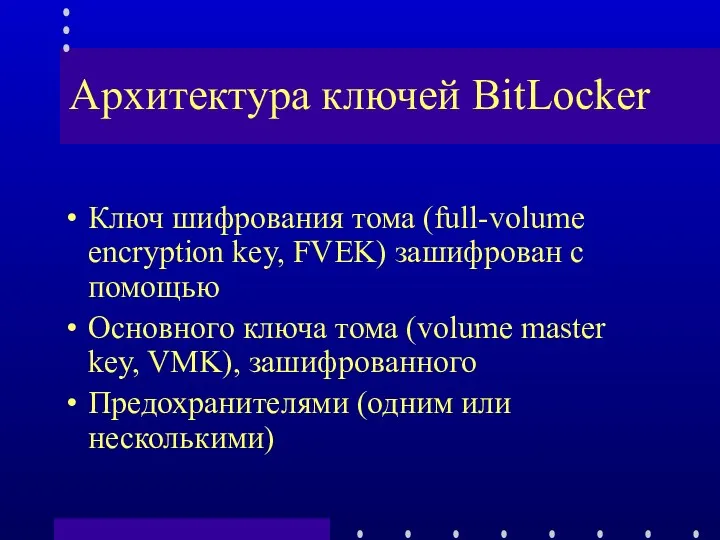

- 80. Архитектура ключей BitLocker Ключ шифрования тома (full-volume encryption key, FVEK) зашифрован с помощью Основного ключа тома

- 81. Типы предохранителей TPM USB-накопитель (ключ запуска) Незашифрованный ключ на диске (при отключении BitLocker)

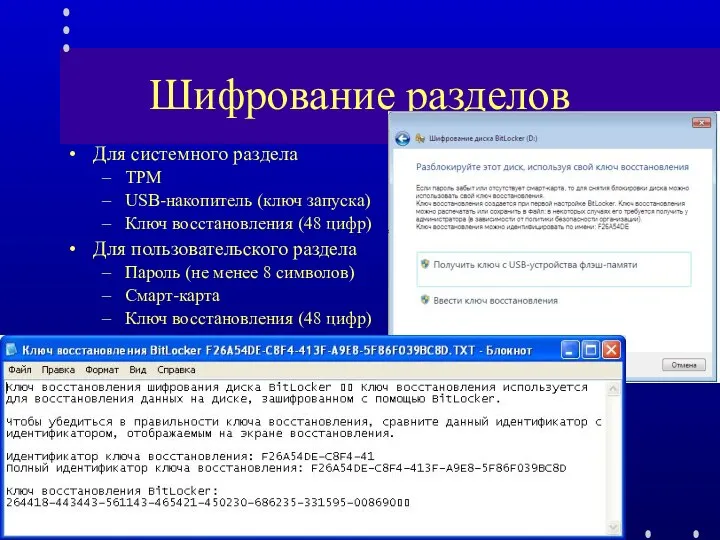

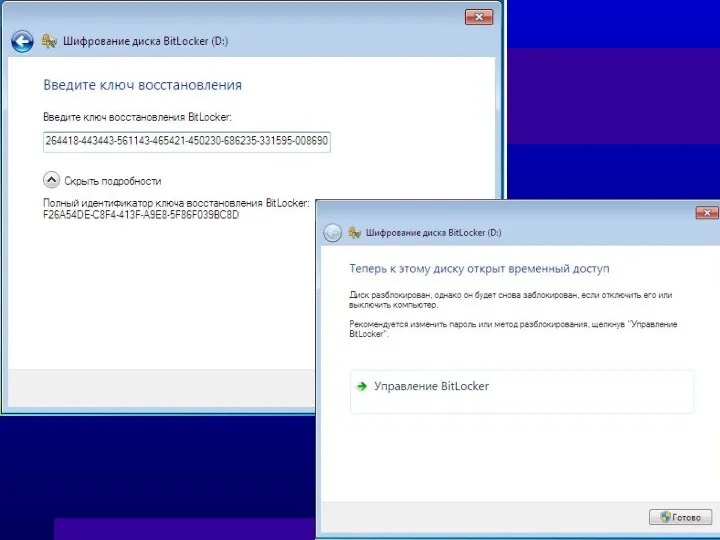

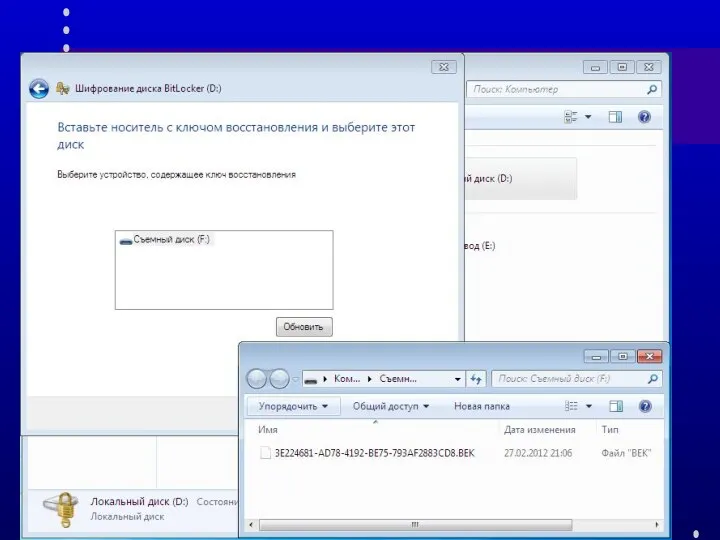

- 82. Шифрование разделов Для системного раздела TPM USB-накопитель (ключ запуска) Ключ восстановления (48 цифр) Для пользовательского раздела

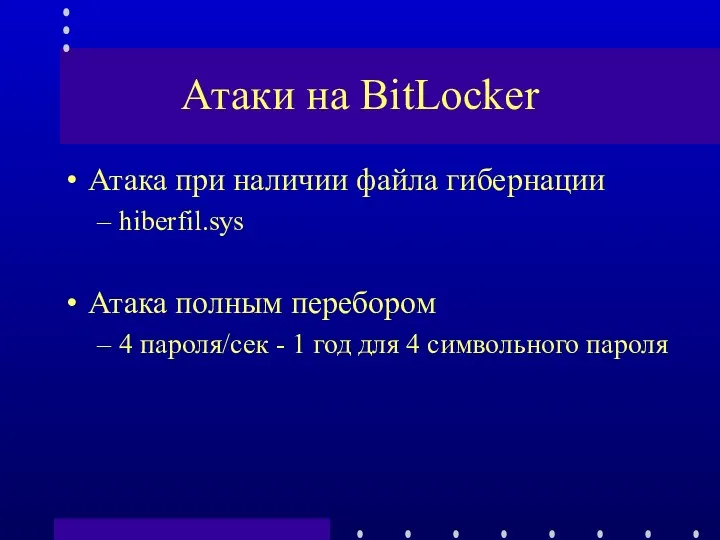

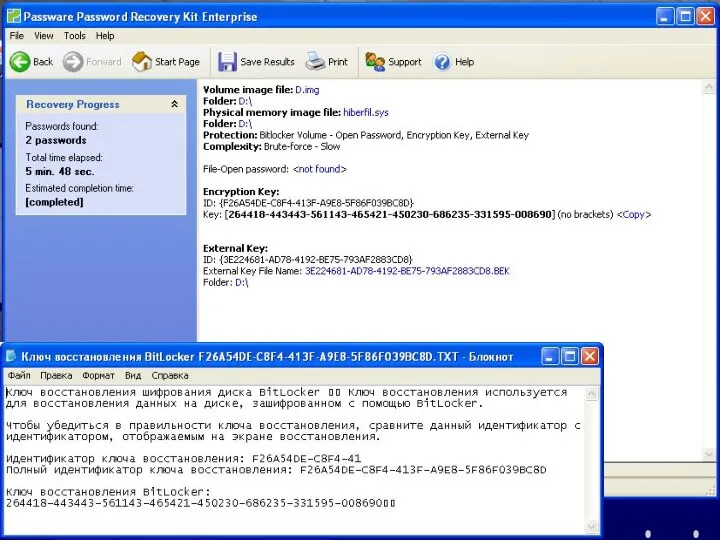

- 85. Атаки на BitLocker Атака при наличии файла гибернации hiberfil.sys Атака полным перебором 4 пароля/сек - 1

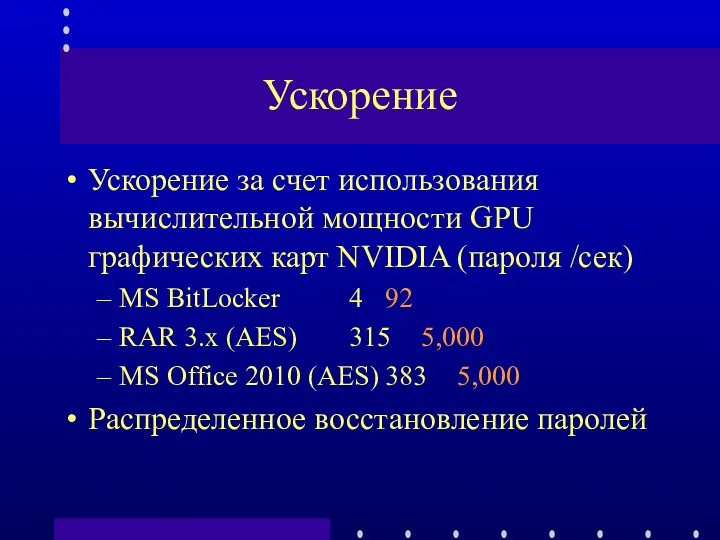

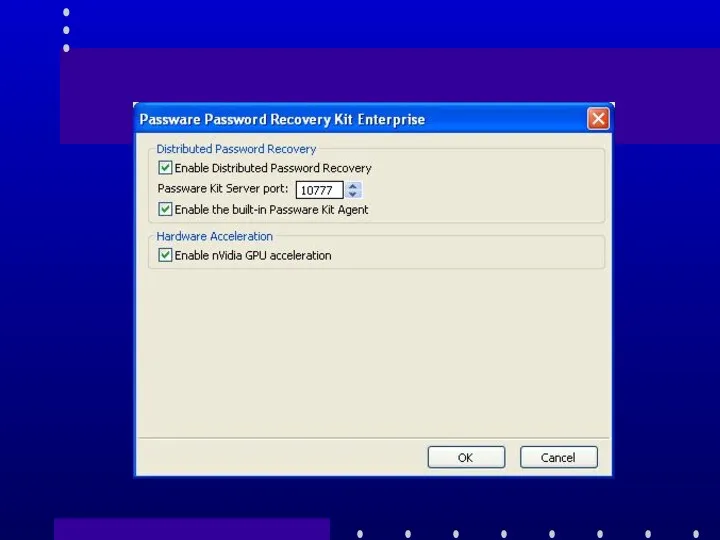

- 89. Ускорение Ускорение за счет использования вычислительной мощности GPU графических карт NVIDIA (пароля /сек) MS BitLocker 4

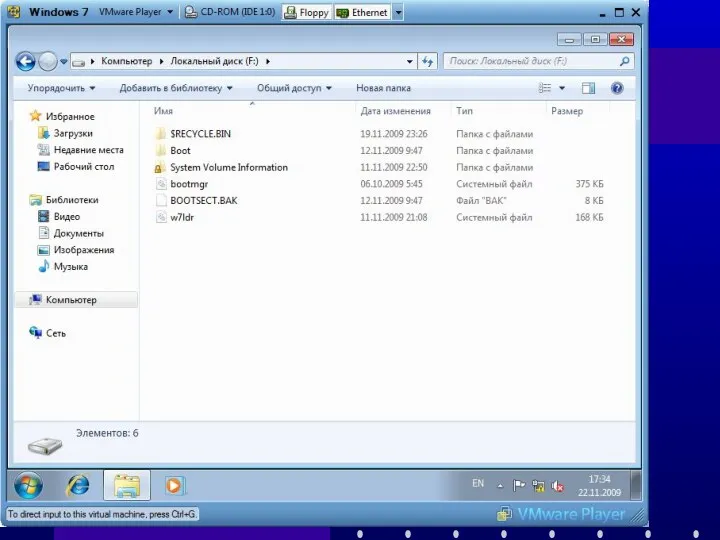

- 91. Проверка целостности загрузочных компонентов до запуска ОС BIOS основной загрузочной записи (MBR) загрузочного сектора NTFS загрузочного

- 93. Скачать презентацию

Data Types and Operators (Java, Lecture 04)

Data Types and Operators (Java, Lecture 04) Управление промышленными мехатронными системами

Управление промышленными мехатронными системами Использование информационных технологий и интернет ресурса на уроках биологии

Использование информационных технологий и интернет ресурса на уроках биологии Единый центр управления регионом Московской области (ЕЦУР)

Единый центр управления регионом Московской области (ЕЦУР) Объектно-ориентированное программирование. Лекция 4

Объектно-ориентированное программирование. Лекция 4 Администрирование информационных систем. Введение

Администрирование информационных систем. Введение Информационные системы в управлении

Информационные системы в управлении Защита информации. Сетевая безопасность

Защита информации. Сетевая безопасность Модели бизнеса на цифровом рынке. Электронные рынки. Понятия, состав, модели и средства связи с внешней средой

Модели бизнеса на цифровом рынке. Электронные рынки. Понятия, состав, модели и средства связи с внешней средой Логические значения. Ветвление (Delphi)

Логические значения. Ветвление (Delphi) Апаратні та програмні засоби комп’ютерної графіки. (Тема 2)

Апаратні та програмні засоби комп’ютерної графіки. (Тема 2) Обзор компьютера

Обзор компьютера Наглядные формы представления информации

Наглядные формы представления информации Презентация к уроку ВЗУ компьютера. Жесткий диск

Презентация к уроку ВЗУ компьютера. Жесткий диск Магистрально-модульный принцип построения компьютера

Магистрально-модульный принцип построения компьютера Налаштовуємо Робочий стіл. Інструкція Windows 7

Налаштовуємо Робочий стіл. Інструкція Windows 7 Алгоритми та додаткові функції роботи з рядками. (Лекція 14)

Алгоритми та додаткові функції роботи з рядками. (Лекція 14) An Introduction to GNSS_rev2_SD

An Introduction to GNSS_rev2_SD Библиотеки PID_Regulators и PID_Reg2. Программные ПИД-регуляторы (на примере пакета CoDeSys)

Библиотеки PID_Regulators и PID_Reg2. Программные ПИД-регуляторы (на примере пакета CoDeSys) Архитектура фон Неймана

Архитектура фон Неймана Система счисления

Система счисления 3. Объекты и типы

3. Объекты и типы Базы данных. Система управления базами данных

Базы данных. Система управления базами данных Postgresql set operators (union, intersect, except)

Postgresql set operators (union, intersect, except) Структура программы в Паскале. Ввод и вывод данных. (Тема 2)

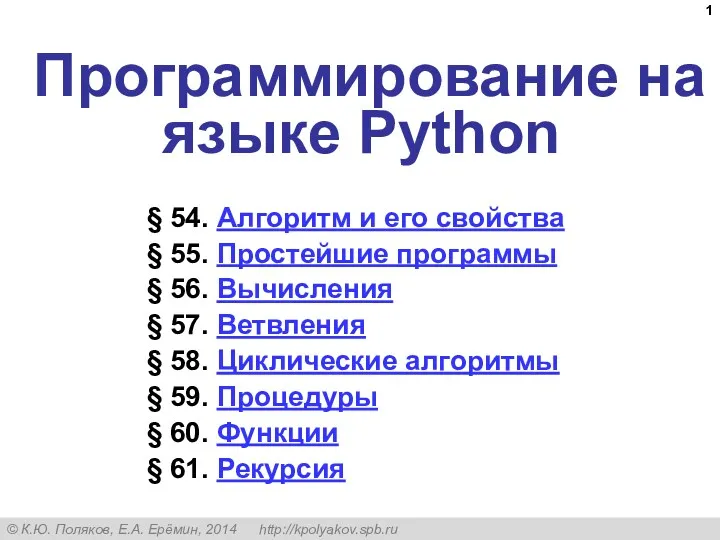

Структура программы в Паскале. Ввод и вывод данных. (Тема 2) Программирование на языке Python

Программирование на языке Python Каскадные таблицы стилей. Назначение и синтаксис

Каскадные таблицы стилей. Назначение и синтаксис Файлы прямого доступа и бинарные файлы

Файлы прямого доступа и бинарные файлы