Содержание

- 2. Литература 1. Конахович Г. Ф., Пузыренко А. Ю. Компьютерная стеганография. Теория и практика.— К.: "МК-Пресс", 2006.

- 3. Digital Image Forensics. Возможные направления Проверить, соответствует ли сигнатура файла сигнатуре графического файла, например, с помощью

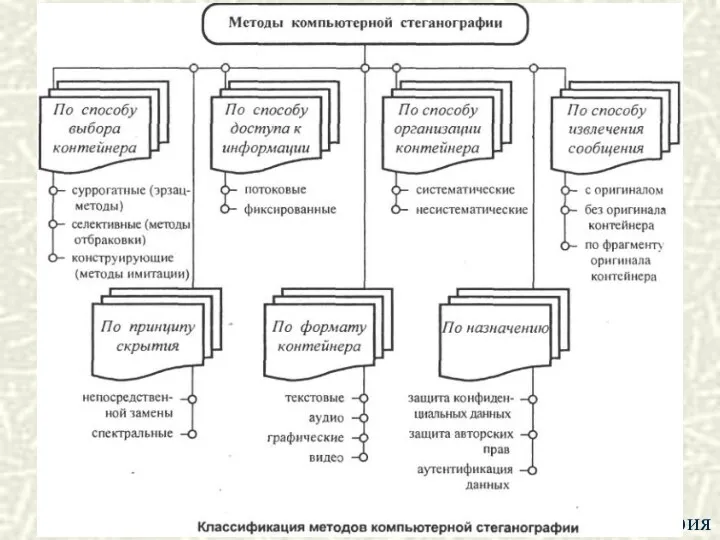

- 4. Общие вопросы стеганографии Общие теоретические положения Представление сигналов во временной (пространственной) и частотной областях ГСЧ Скрытие

- 5. Криптографическая (с греческого ypvmoq — "тайный", ypdqxv "пишу") защита информации (система изменения последней с целью сделать

- 6. Литература Какой сигнал: аналоговый или цифровой? Какова цель? Зашифровать информацию саму по себе. Спрятать одну информацию

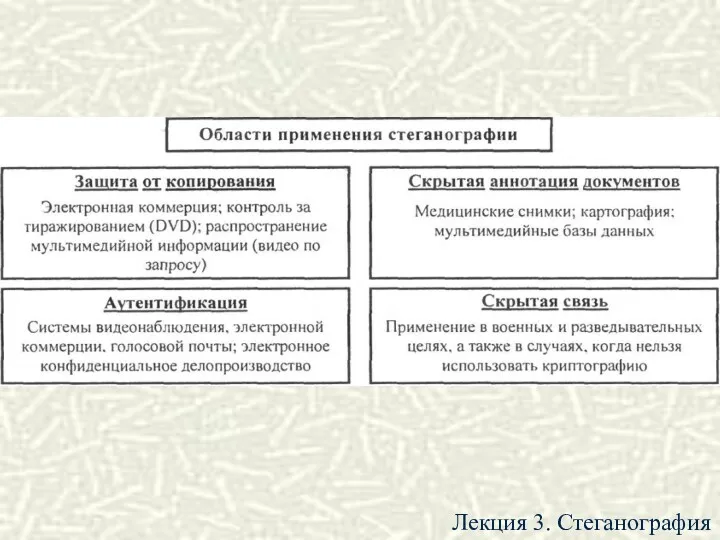

- 7. Лекция 3. Стеганография

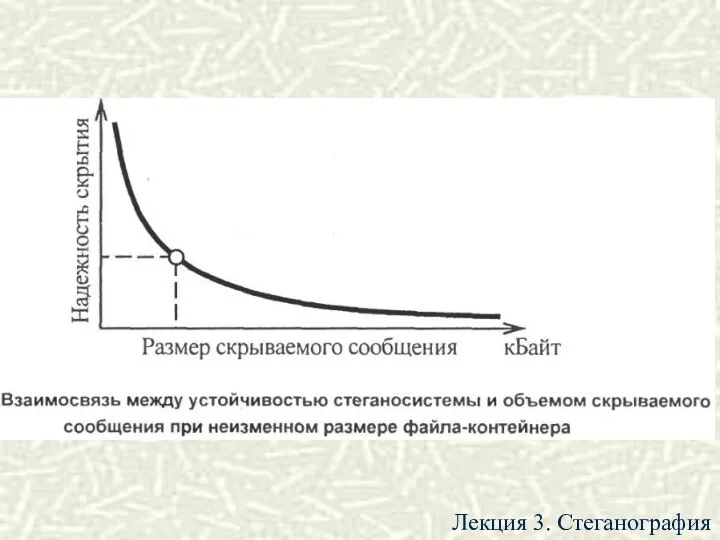

- 8. Лекция 3. Стеганография

- 9. Лекция 3. Стеганография

- 10. Лекция 3. Стеганография Типы стеганографических систем: • бесключевые стеганосистемы; • системы с секретным ключом; • системы

- 11. Лекция 3. Стеганография При́нцип Керкго́ффса — правило разработки криптографических систем, согласно которому в засекреченном виде держится

- 12. Лекция 3. Стеганография Шесть требований Керкгоффса 1.Система должна быть физически, если не математически, невскрываемой; 2.Нужно, чтобы

- 13. Лекция 3. Стеганография

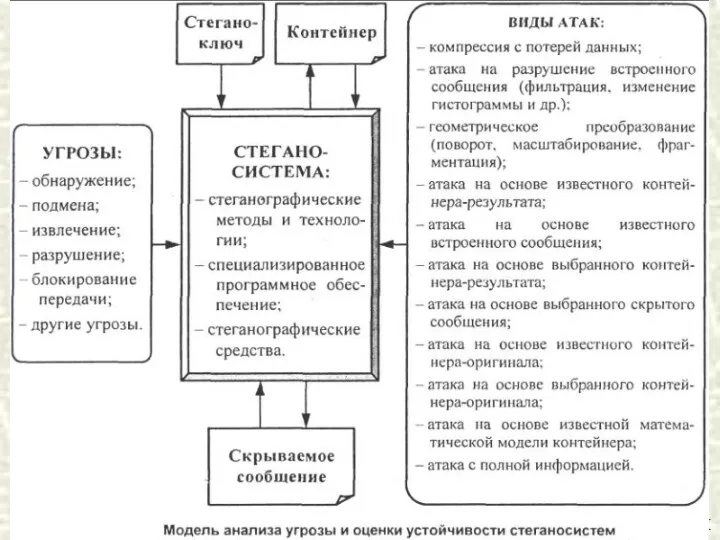

- 14. Лекция 3. Стеганография Этапы взлома стеганографической системы Пассивные атаки 1. Обнаружение факта присутствия скрытой информации. Извлечение

- 15. Лекция 3. Стеганография Виды атак на стеганосистемы • Атака на основании известного заполненного контейнера. В этом

- 16. Лекция 3. Стеганография • Атака на основании известного встроенного сообщения. Этот тип атаки в большей мере

- 17. Лекция 3. Стеганография • Адаптивная атака на основании выбранного сообщения. Эта атака является частным случаем предыдущей.

- 18. Лекция 3. Стеганография Атаки, не имеющих прямых аналогов в криптоанализе: • Атака на основании известного пустого

- 19. Лекция 3. Стеганография • Атака на основании выбранного пустого контейнера. В этом случае нарушитель способен заставить

- 20. Лекция 3. Стеганография • Атака на основании известной математической модели контейнера или его части. При этом

- 21. Лекция 3. Стеганография Основная цель атаки на стеганографическую систему аналогична цели атак на криптосистему с той

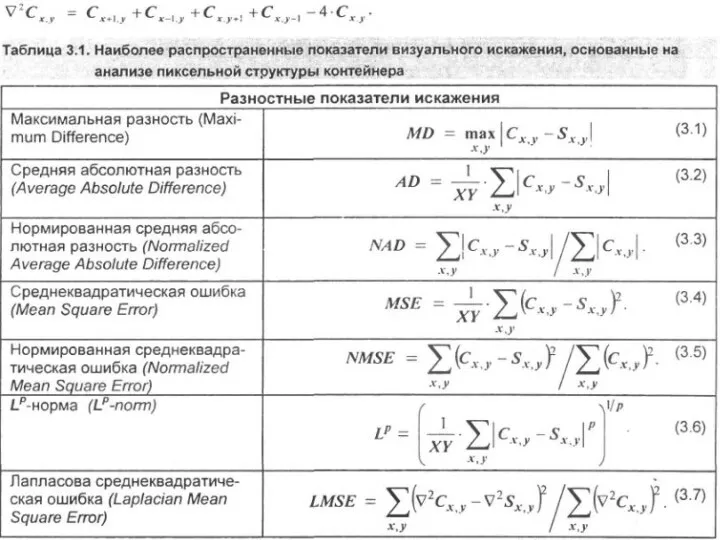

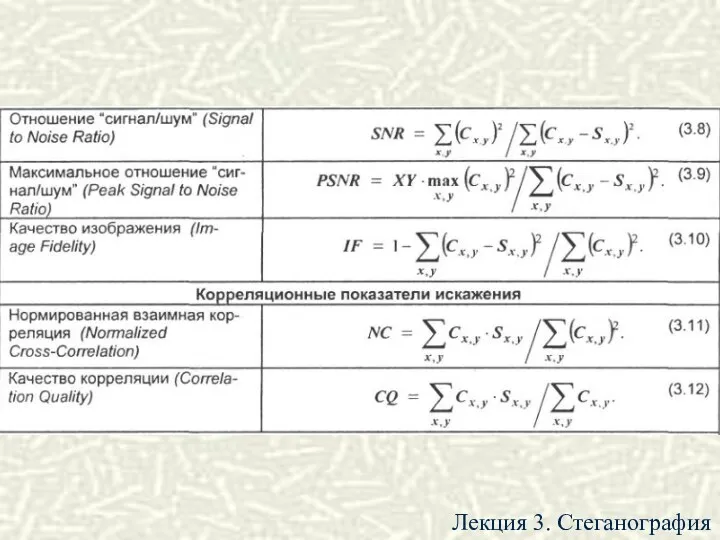

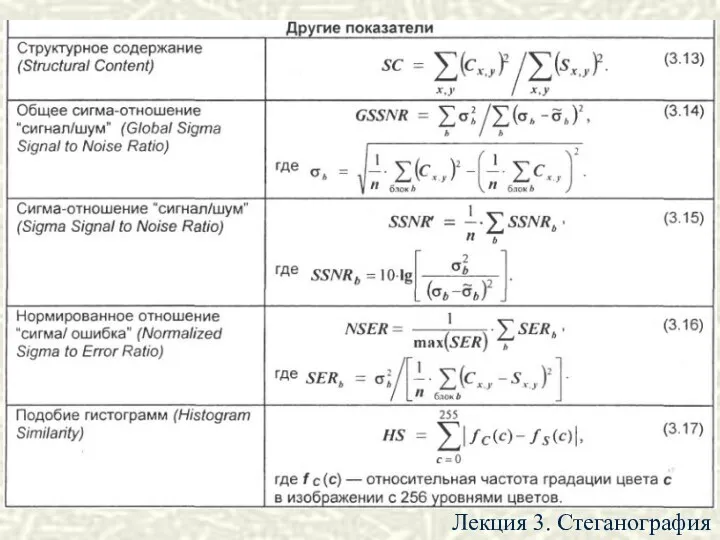

- 22. Лекция 3. Стеганография

- 23. Лекция 3. Стеганография

- 24. Лекция 3. Стеганография

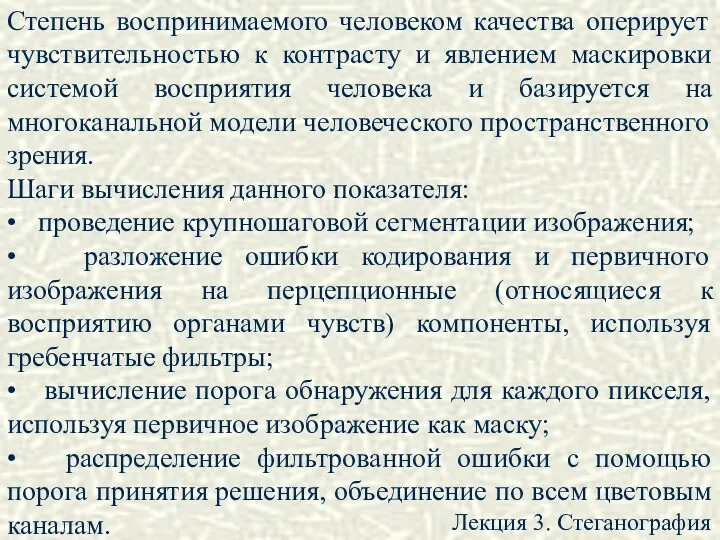

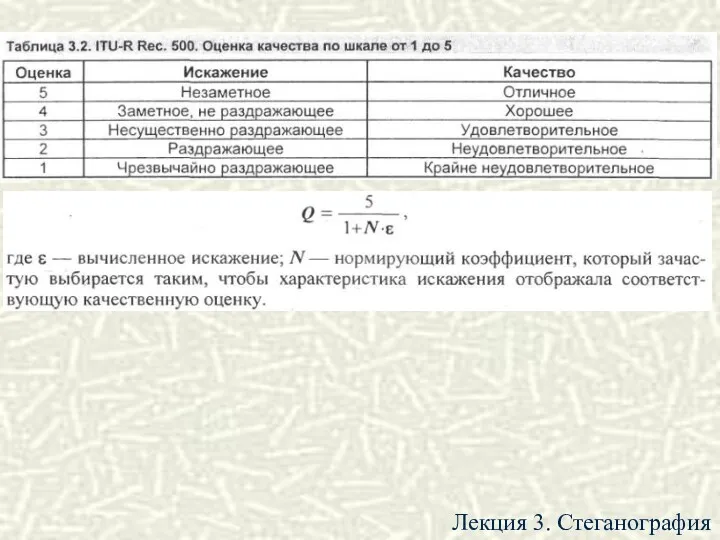

- 25. Лекция 3. Стеганография Степень воспринимаемого человеком качества оперирует чувствительностью к контрасту и явлением маскировки системой восприятия

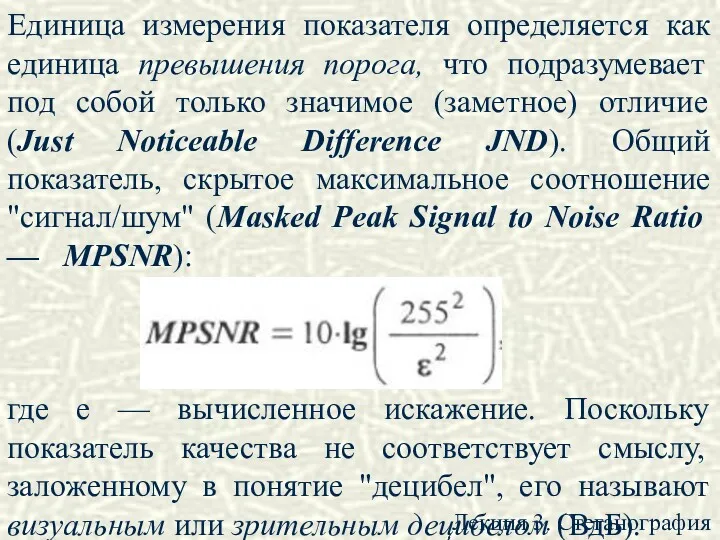

- 26. Лекция 3. Стеганография Единица измерения показателя определяется как единица превышения порога, что подразумевает под собой только

- 27. Лекция 3. Стеганография

- 28. Лекция 3. Стеганография

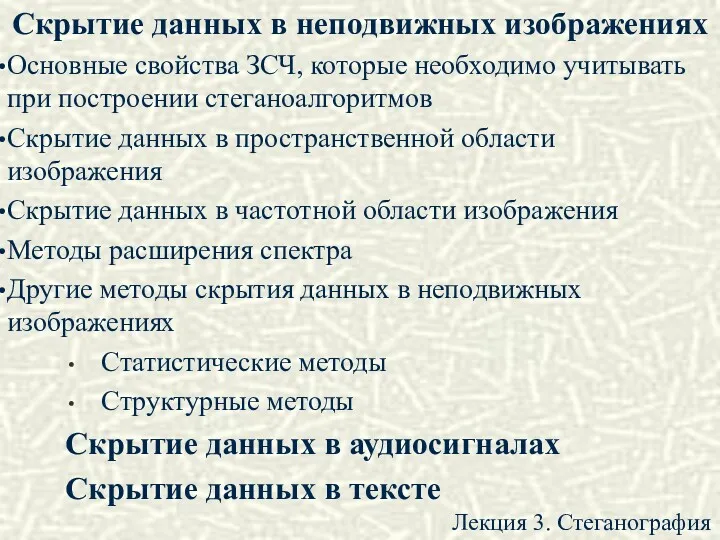

- 29. Скрытие данных в неподвижных изображениях Основные свойства ЗСЧ, которые необходимо учитывать при построении стеганоалгоритмов Скрытие данных

- 30. Скрытие данных в пространственной области изображения [1] – найти аналоги в [2] Метод замены наименее значащего

- 31. Скрытие данных в изображения [2] Метод сокрытия с использованием младших битов элементов палитры Метод сокрытия с

- 32. Скрытие данных в частотной области изображения [1] Метод относительной замены величин коэффициентов ДКИ (метод Коха и

- 33. Скрытие данных в аудиосигналах [1] – найти аналоги в [2] Кодирование наименее значащих бит (временная область)

- 34. Скрытие данных в тексте [1] Методы произвольного интервала Метод изменения интервала между предложениями Метод изменения количества

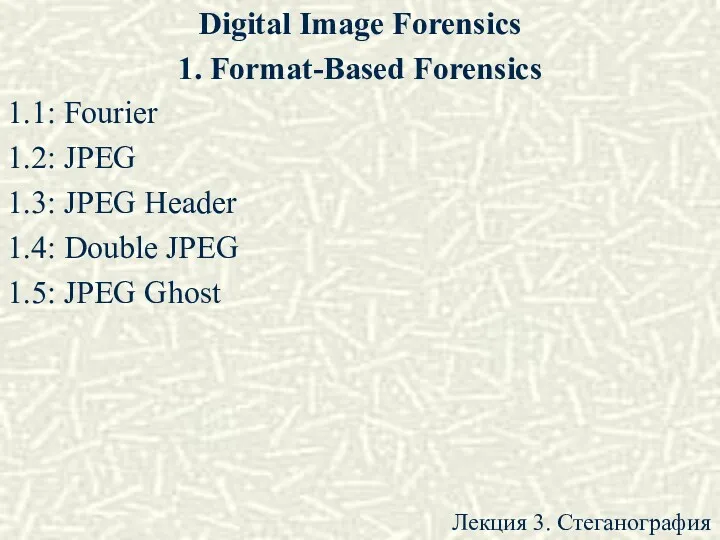

- 35. Digital Image Forensics 1. Format-Based Forensics 1.1: Fourier 1.2: JPEG 1.3: JPEG Header 1.4: Double JPEG

- 36. Digital Image Forensics 3. Pixel-Based Forensics 3.1: Resampling 3.2: Cloning 3.3: Thumbnails 4. Statistical-Based Forensics 4.1:

- 37. Digital Image Forensics 5. Geometric-Based Forensics 5.1: Camera Model 5.2: Calibration 5.3: Lens Distortion 5.4: Rectification

- 38. Digital Image Forensics 8. Printer Forensics 8.1: Clustering 8.2: Banding 8.3: Profiling Лекция 3. Стеганография

- 39. Digital Image Forensics 9. MatLab Code 9.1 JPEG Ghost 9.2 Color Filter Array (1-D) 9.3 Chromatic

- 40. Глоссарий Common Weakness Enumeration (CWE, общий перечень слабостей) is a universal online dictionary of weaknesses that

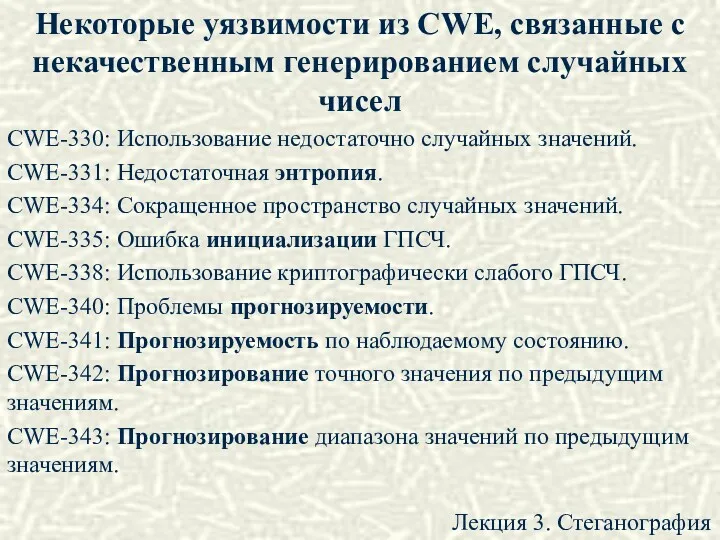

- 41. Некоторые уязвимости из CWE, связанные с некачественным генерированием случайных чисел CWE-330: Использование недостаточно случайных значений. CWE-331:

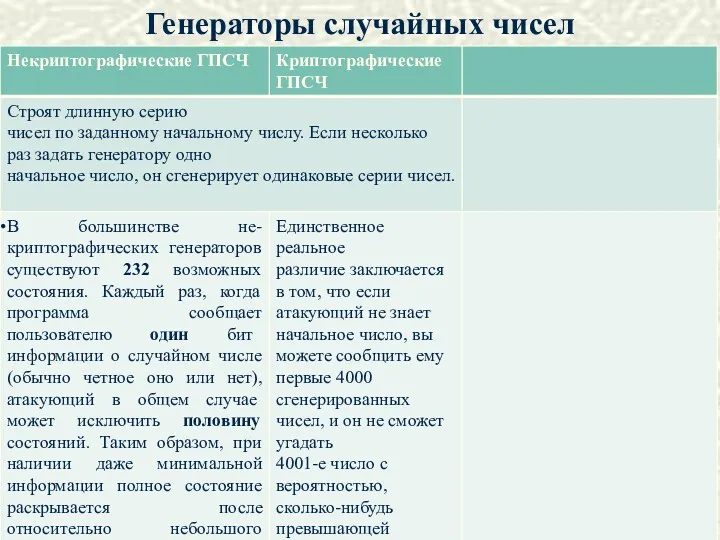

- 42. Разновидности генераторов случайных чисел •Не-криптографические генераторы псевдослучайных чисел (не-криптографические ГПСЧ). •Криптографические генераторы псевдослучайных чисел (КГСЧ). •«Чистые»

- 43. Генераторы случайных чисел Одной статистической случайности недостаточно - необходимо, чтобы атакующий не смог угадать генерируемые числа,

- 44. Генераторы случайных чисел Лекция 3. Стеганография

- 45. Криптографические ГПСЧ включают в себя инфраструктуру изменения начального числа; непосредственно КГСЧ - аналог поточных шифров; Лекция

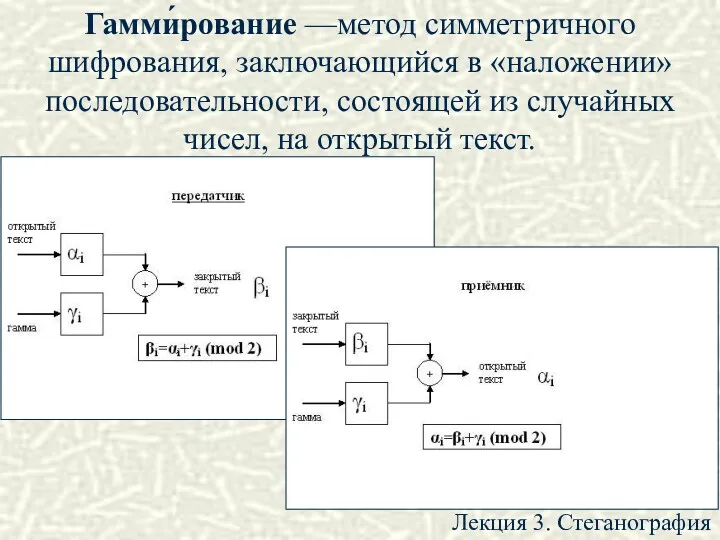

- 46. Гамми́рование —метод симметричного шифрования, заключающийся в «наложении» последовательности, состоящей из случайных чисел, на открытый текст. Лекция

- 48. Скачать презентацию

![Скрытие данных в пространственной области изображения [1] – найти аналоги в [2] Метод](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/248877/slide-29.jpg)

![Скрытие данных в изображения [2] Метод сокрытия с использованием младших битов элементов палитры](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/248877/slide-30.jpg)

![Скрытие данных в частотной области изображения [1] Метод относительной замены величин коэффициентов ДКИ](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/248877/slide-31.jpg)

![Скрытие данных в аудиосигналах [1] – найти аналоги в [2] Кодирование наименее значащих](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/248877/slide-32.jpg)

![Скрытие данных в тексте [1] Методы произвольного интервала Метод изменения интервала между предложениями](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/248877/slide-33.jpg)

Основы веб-программирования. Лекция 2

Основы веб-программирования. Лекция 2 Регистрация и ввод данных

Регистрация и ввод данных Типы изображения в полиграфии: графическое, живописное, фотографическое, компьютерное

Типы изображения в полиграфии: графическое, живописное, фотографическое, компьютерное Разработка проекта внедрения SIEM-системы отечественного вендора

Разработка проекта внедрения SIEM-системы отечественного вендора Ветвления. Программирование (Python). 8 класс

Ветвления. Программирование (Python). 8 класс Компьютерная графика (Autodesk 3ds max) Лекция 9, часть 2. Освещение

Компьютерная графика (Autodesk 3ds max) Лекция 9, часть 2. Освещение Обработка информации и алгоритмы

Обработка информации и алгоритмы Створення БД у режимі майстра

Створення БД у режимі майстра Установка и сопровождение OC Windows 8

Установка и сопровождение OC Windows 8 Электронная почта. Сетевое коллективное взаимодействие. Сетевой этикет

Электронная почта. Сетевое коллективное взаимодействие. Сетевой этикет Конфигурирование и тестирование сети в Cisco IOS

Конфигурирование и тестирование сети в Cisco IOS Электронное правительство

Электронное правительство Функциональная схема ЭВМ

Функциональная схема ЭВМ Базовые понятия и технологии управления данными

Базовые понятия и технологии управления данными Презентация к уроку Кодирование текстовой информации

Презентация к уроку Кодирование текстовой информации Завантаження програмного забезпечення та конфігураційного файлу на обладнання Huawei Quidway S2326TP-EI

Завантаження програмного забезпечення та конфігураційного файлу на обладнання Huawei Quidway S2326TP-EI История вычислительной техники. Викторина

История вычислительной техники. Викторина Влияние информационных технологий и систем на управление предприятием

Влияние информационных технологий и систем на управление предприятием Электронные образовательные ресурсы

Электронные образовательные ресурсы Разработка веб-сайта ООО Лия Строй средствами Corel Draw, Adobe Photoshop, Adobe Dreamweaver

Разработка веб-сайта ООО Лия Строй средствами Corel Draw, Adobe Photoshop, Adobe Dreamweaver Operating system. Applications

Operating system. Applications Безпека в інтернеті!

Безпека в інтернеті! Контент-план от Дамира Халилова

Контент-план от Дамира Халилова Компьютерная обработка документов

Компьютерная обработка документов Объектно-ориентированное программирование на С/С++. Лекция 1. Введение. Типы. Классы. Операторы. Перегрузка

Объектно-ориентированное программирование на С/С++. Лекция 1. Введение. Типы. Классы. Операторы. Перегрузка System analysis and decision making Decision Trees

System analysis and decision making Decision Trees Понятия истина и ложь

Понятия истина и ложь Презентация к уроку информатики в 10 классе по теме Вероятностный подход к измерению информации

Презентация к уроку информатики в 10 классе по теме Вероятностный подход к измерению информации