Содержание

- 2. Оставайтесь на связи Группа пользователей KOMRAD 4 ▪ Ссылки на дистрибутивы и Новостной telegram-канал Echelon Eyes

- 3. Центр мониторинга информационной безопасности (Security Operations Center) ▪ подразделение организации, осуществляющее мониторинг информационной безопасности и улучшающее

- 4. Основные функции центра мониторинга ▪ инвентаризация информационных ресурсов; ▪ выявление уязвимостей информационных систем; ▪ анализ угроз

- 5. Центр мониторинга ▪ Люди ▪ Процессы ▪ Технологии информационной безопасности

- 6. Люди ▪ Аналитик информационной безопасности ▪ Архитектор информационной безопасности ▪ Руководитель центра мониторинга ▪ Руководитель службы

- 7. Аналитики информационной безопасности ▪ Аналитик 1-й линии — анализирует последние оповещения о событиях информационной безопасности для

- 8. Аналитики информационной безопасности ▪ Аналитик 3-й линии — анализирует критические инциденты. Проводит тестирование на проникновение и

- 9. Архитектор информационной безопасности ▪ Архитектор информационной безопасности поддерживает и предлагает инструменты мониторинга и анализа. Создает инфраструктуру

- 10. Руководитель центра мониторинга ▪ Руководитель центра мониторинга управляет действиями команды центра мониторинга и отчитывается перед руководителем

- 11. Руководитель службы информационной безопасности ▪ Руководитель службы информационной безопасности (CISO ) является руководителем высшего звена в

- 12. Процессы ▪ Мониторинг ▪ Реагирование на инциденты ▪ Анализ угроз

- 13. Мониторинг ▪ Идентификация источников ▪ Сбор ▪ Корреляция ▪ Агрегация ▪ Хранение ▪ Контроль защищенности

- 14. Основные понятия ▪ Корреляция событий ИБ — взаимосвязь двух или более событий безопасности. ▪ Нормализация событий

- 15. Новые ГОСТы ▪ ГОСТ Р 59709 —2022 Защита информации. Управление компьютерными инцидентами. Термины и определения ▪

- 16. Рисунок 1 — Общий подход к обнаружению и регистрации компьютерных инцидентов, реагированию на них и информированию

- 17. Какие источники необходимо подключать ▪ Межсетевые экраны, системы обнаружения и предотвращения вторжений ▪ Контроллер домена ▪

- 18. СБОР ВСЕЙ ИНФРАСТРУКТУРЫ WMI (ОС Windows и Syslog (сетевое оборудование, ОС Windows-приложения) Linux, информационные системы) SNMP

- 19. Корреляция событий 19

- 20. Хранение 7. При осуществлении автоматического анализа событий ИБ и выявления компьютерных инцидентов средства обнаружения должны обеспечивать:

- 21. Контроль защищенности 21

- 22. Реагирование на инциденты

- 23. Управление инцидентами ▪ Фиксация состояния и анализ объектов информационных ресурсов, вовлеченных в инцидент. ▪ Координация деятельности

- 24. Основные руководства по управлению инцидентами ▪ Методические рекомендации по созданию ведомственных и корпоративных центров ГОССОПКА ▪

- 25. Анализ угроз

- 26. Основные понятия ▪ Анализ угроз — процесс определения возможных способов реализации угроз безопасности информации, включая определение

- 27. Три уровня данных об угрозах ▪ Операционный или технический уровень: индикаторы компрометации, т.е. признаки, по которым

- 28. Реализация процесса в SOC ▪ Сбор данных из разных источников. Это могут быть любые источники об

- 29. Технологии ▪ SIEM ▪ VA ▪ IDS

- 30. Современная таргетированная атака Доставка Сбор данных о цели снаружи Выбор вектора атаки вредоносных программных средств/атака Организация

- 31. Cyber Kill Chain от Lockheed Martin ▪ Разведка ▪ Выбор средств нападения ▪ Доставка ▪ Эксплуатация

- 32. MITRE ATT@CK 1. Разведка 2. Получение полезных ресурсов 3. Первоначальный доступ 4. Атака 5. Закрепление 6.

- 33. Как своевременно обнаруживать таргетированные атаки?

- 34. Необходимо отслеживать признаки нарушения ИБ Срабатывания Авторизация: как успешная, так и неуспешная антивирусного ПО, СОВ Нетипичное

- 35. Для этого надо осуществлять мониторинг критичных сегментов инфраструктуры ▪ Соответствующее требование включено в: ▪ Приказ ФСТЭК

- 37. Ручной сбор осуществлять будет трудно

- 38. Решение: применение SIEM-системы

- 39. SIEM-система позволяет делать самое сложное - выявлять действия злоумышленников SIEM действия СЗИ от НСД использование ПО

- 40. KOMRAD Enterprise SIEM 4.3 Гибкая и производительная система централизованного управления событиями информационной безопасности, совместимая с отечественными

- 41. Принцип работы SIEM-системы Уведомления Нормализация Корреляция Фильтрация Реакция 41

- 42. Основной функционал SIEM-системы ▪ Лог-менеджмент: сбор и хранение событий ▪ Обработка событий: парсинг, фильтрация и корреляция

- 43. Основные вопросы к SIEM-системе Возможная производительность Поддерживаемые источники Возможность подключения Возможности «из коробки» нестандартного источника самостоятельной

- 44. Минимальные требования к аппаратному обеспечению ▪ ОЗУ: 4 GB ▪ ОЗУ: 64 GB ▪ ОЗУ: 128

- 45. Сбор событий ▪ Без агента, пассивный – syslog, xFlow, HTTP ▪ Без агента, активный – SNMP,

- 46. Нормализация (разбор) событий ▪ Сырое событие: Разобранное событие: ▪ 2023-01-31T16:49:38+03:00 komrad-node CEF:0|Echelon|KOMRAD|v4.3.45|incident|ETECS.Linux.Неправильный ввод пароля|6|type=3 start=1675172973000 rt=1675172977464

- 47. Поддерживаемые стандарты и технологии разбора событий ▪ Поддержка стандартов: ▪ RFC 5424 ▪ RFC 3164 ▪

- 48. Elastic Common Schema ▪ События, получаемые от источников разбираются во внутреннюю структуру события KOMRAD Enterprise SIEM.

- 49. Фильтры событий 49

- 50. Директивы корреляции ▪ Простой вариант: ссылка на фильтр ▪ Продвинутый: ▪ Определение последовательности событий с временными

- 51. Уведомление: в интерфейсе и по SMTP 51

- 52. Инцидент может быть передан в ГОССОПКА автоматически или в ручном режиме 52

- 53. Отправка событий в другие системы 53

- 54. SIEM-система – ядро SOC ▪ Таким образом SIEM-система позволяет автоматизировать самые критичные функции, которые должен реализовать

- 55. Персонал для внедрения и сопровождения Для внедрения и сопровождения KOMRAD Enterprise SIEM необходимы следующие специалисты: ▪

- 56. План пилотного проекта 1. Заключение NDA (при необходимости). 2. Передача дистрибутива или образа виртуальной машины. 3.

- 57. On-line презентация Ознакомиться с функциональными возможностями KOMRAD Enterprise SIEM можно в online-режиме. Для этого необходимо: ▪

- 58. Оставайтесь на связи Группа пользователей KOMRAD 4 ▪ Ссылки на дистрибутивы и Новостной telegram-канал Echelon Eyes

- 60. Скачать презентацию

Turbo Pascal программалау тілі

Turbo Pascal программалау тілі Текстовий документ і його об’єктів

Текстовий документ і його об’єктів Журналистика. Жанры медиакритики

Журналистика. Жанры медиакритики Прииск дражный. Маркетинговый анализ

Прииск дражный. Маркетинговый анализ Протоколы IPSec

Протоколы IPSec Дизайн та стильове оформлення презентацій. Робота з текстовими написами та графічними зображеннями (урок 35)

Дизайн та стильове оформлення презентацій. Робота з текстовими написами та графічними зображеннями (урок 35) Мастер-класс Идеальный Landing Page по технологии БМ

Мастер-класс Идеальный Landing Page по технологии БМ Средства массовой информации

Средства массовой информации Додавання, редагування та форматування таблиць

Додавання, редагування та форматування таблиць Электронный документооборот

Электронный документооборот Компьютерные справочно-правовые системы

Компьютерные справочно-правовые системы Виртуальное и живое общение в современном мире

Виртуальное и живое общение в современном мире BIOS FW SOP For win7

BIOS FW SOP For win7 Презентация по информатике Защита файлов и управление доступом к ним

Презентация по информатике Защита файлов и управление доступом к ним Компьютерные сети

Компьютерные сети Функции JavaScript

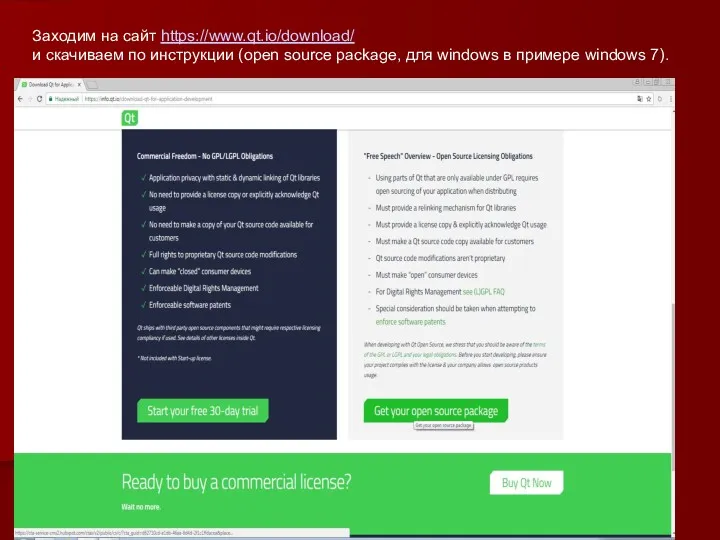

Функции JavaScript Инструкция по установке QT

Инструкция по установке QT Пошук файлів та папок (урок 12, 6 клас)

Пошук файлів та папок (урок 12, 6 клас) Разработка мобильной игры на примере Wizard Swipe

Разработка мобильной игры на примере Wizard Swipe Основные правила ввода текста

Основные правила ввода текста Участие в интеграции программных модулей. Профессионального модуля ПМ.03

Участие в интеграции программных модулей. Профессионального модуля ПМ.03 Denial-of-Service Attacks. Chapter 7. Computer Security: Principles and Practice

Denial-of-Service Attacks. Chapter 7. Computer Security: Principles and Practice Протокол определения адресов (ARP) и протокол определения сетевого адреса по местоположению (RARP), Proxy ARP

Протокол определения адресов (ARP) и протокол определения сетевого адреса по местоположению (RARP), Proxy ARP Ты, я и информатика. Викторина. 7 класс

Ты, я и информатика. Викторина. 7 класс Урок. Графический редактор Paint. Двенадцать месяцев. 5 класс.

Урок. Графический редактор Paint. Двенадцать месяцев. 5 класс. Доклад (отчет по практической работе) Основные форматы звуковых и видео файлов

Доклад (отчет по практической работе) Основные форматы звуковых и видео файлов Моделирование. Свойства и виды моделей

Моделирование. Свойства и виды моделей Измерение информации

Измерение информации