Содержание

- 2. ЗМІСТ Сутність аудиторського ризику. Методика визначення загального ризику. Ознаки визначення характеру ризику в умовах КІСП Аспекти

- 3. Відповідно до МСА, аудиторський ризик – це ризик того, що аудитор зробить неправильний висновок щодо фінансової

- 4. Об’єктами аудиторського ризику є ймовірні суттєві помилки у фінансовій звітності та бухгалтерському, статистичному і податковому обліку.

- 5. Суб’єктами є аудиторські фірми, приватні аудитори, які перевіряють звітність на достовірність і, які зацікавлені у зниженні

- 6. Зарубіжні вчені (Ф.Л. Дефліз, Г.Р. Дженік, В.М. Рейллі, М.Б. Хірш) розглядають загальний аудиторський ризик як сукупність

- 7. Українські фахівці вважають, що загальний аудиторський ризик складається з властивого ризику, ризику контролю та ризику невиявлення.

- 8. Загальний аудиторський ризик Властивий ризик Ризик контролю Ризик невиявлення

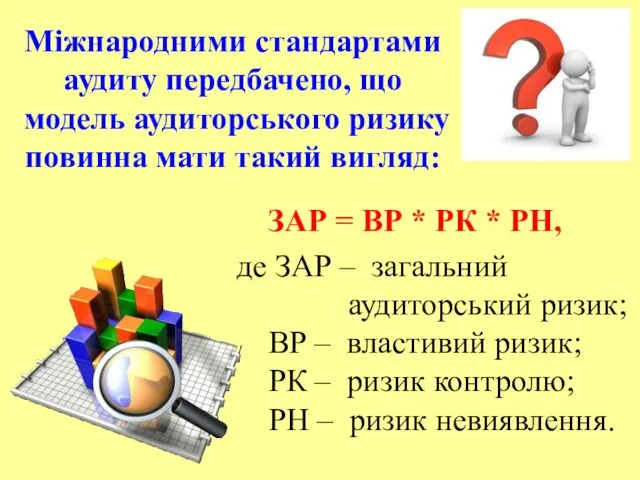

- 9. Міжнародними стандартами аудиту передбачено, що модель аудиторського ризику повинна мати такий вигляд: ЗАР = ВР *

- 10. Аудитор повинен врахувати вплив ризиків використання КІС для того, щоб оптимально виконати процедури контролю і максимально

- 11. Характер ризику в середовищі КІСП визначають такі ознаки: 1) відсутність слідів операцій - незрозумілість шляху перетворення

- 12. 2) єдина обробка операцій - при комп'ютерній обробці подібних операцій застосовуються однакові інструкції. Таким чином, фактично

- 13. 3) відсутність поділу функцій - декілька процедур управління можуть бути сконцентровані в руках одного бухгалтера, тоді

- 14. 4) можливість помилок і порушень - можливість здійснення помилок, властивих людині, при розробці, технічному обслуговуванні й

- 15. 5) ініціювання або здійснення операцій - КІС можуть мати здатність автоматично ініціювати або здійснювати визначені види

- 16. Використання КІСП на підприємстві створює специфічні аудиторські ризики, які тісно пов'язані з поняттям інформаційної безпеки КІСП

- 17. Інформаційна безпека досягається шляхом задоволення вимог до чотирьох груп специфічних ресурсів КІСП: 1) апаратного забезпечення; 2)

- 18. Кожній КІСП притаманний ризик виникнення помилок в роботі, зокрема і у бухгалтерському обліку через порушення їх

- 19. Аудиторський ризик в умовах КІСП може бути як нижчий, так і вищий порівняно з паперовою бухгалтерією

- 20. Підвищення аудиторського ризику спричиняють порушення безпеки в технічному, програмному, інформаційному та організаційному аспектах, а також ризики,

- 21. Технічні аспекти стосуються ризиків, викликаних поганою роботою апаратних засобів, браком належного технічного обслуговування і контролю.

- 22. Такі ризики зменшуються за наявності ведення автоматичних журналів роботи системи, регулярних технічних оглядів та передбачення додаткових

- 23. Програмні аспекти аудиторських ризиків можуть стосуватися двох типів: 1) пов'язані з використанням нелегального програмного забезпечення; 2)

- 24. Такі ризики зменшуються за наявності спеціальних програмних засобів (архіватор WinRar або антивірус Doctor Web), які можуть

- 25. Інформаційні аспекти аудиторських ризиків полягають у можливих помилках в інформації, тобто таких порушень її цілісності, які

- 26. Організаційні аспекти аудиторських ризиків викликані недостатньою підготовкою персоналу клієнта до роботи з системою обробки даних обліку,

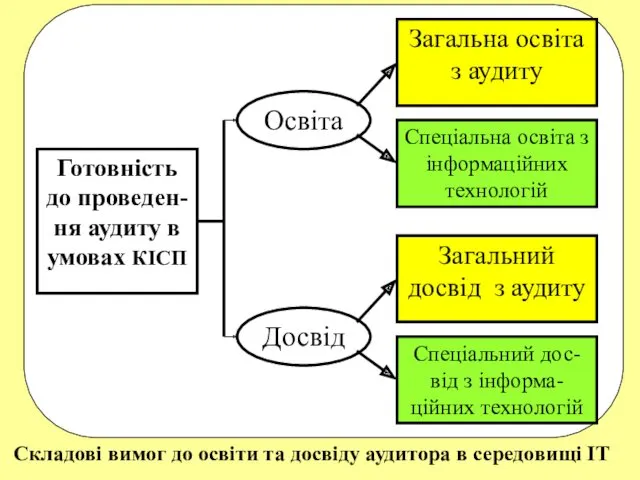

- 27. Складові вимог до освіти та досвіду аудитора в середовищі IT

- 28. Якщо в аудитора немає достатніх знань, МСА 401 зобов'язує його запрошувати експерта в галузі інформаційних технологій.

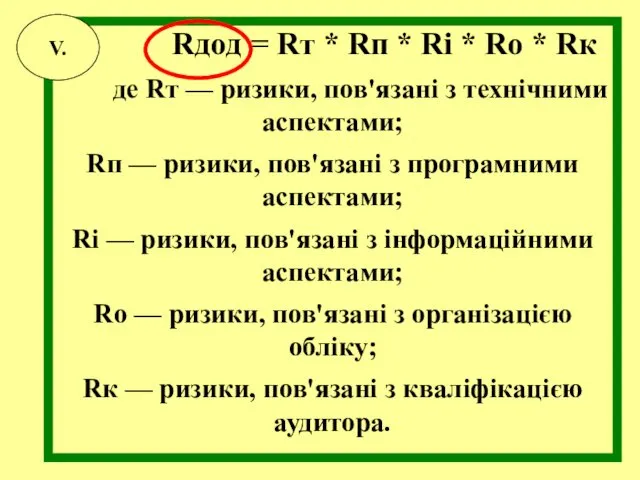

- 29. Rдод = Rт * Rп * Rі * Rо * Rк де Rт — ризики, пов'язані

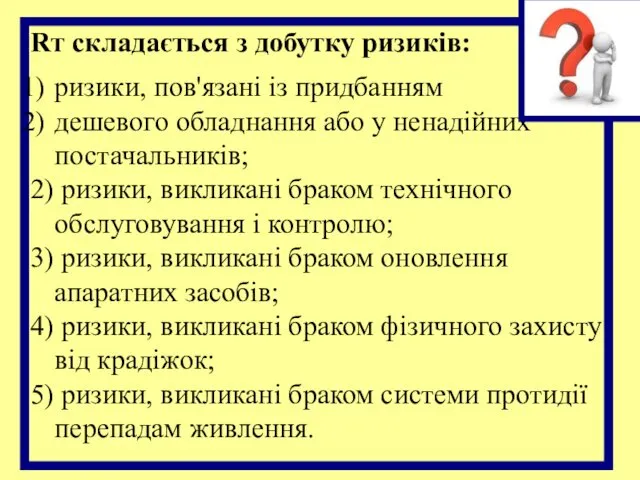

- 30. Rт складається з добутку ризиків: ризики, пов'язані із придбанням дешевого обладнання або у ненадійних постачальників; 2)

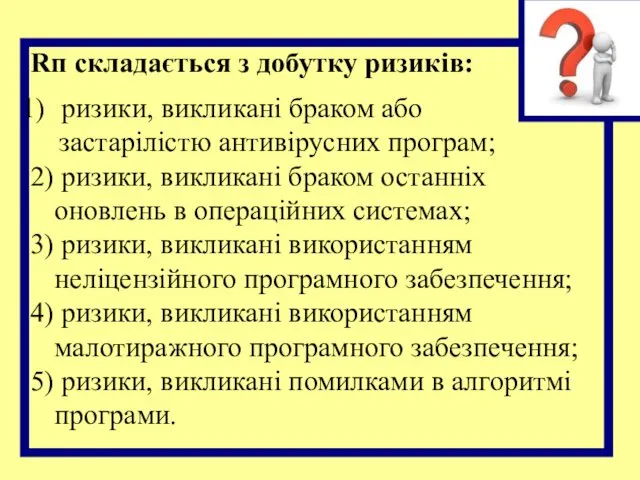

- 31. Rп складається з добутку ризиків: ризики, викликані браком або застарілістю антивірусних програм; 2) ризики, викликані браком

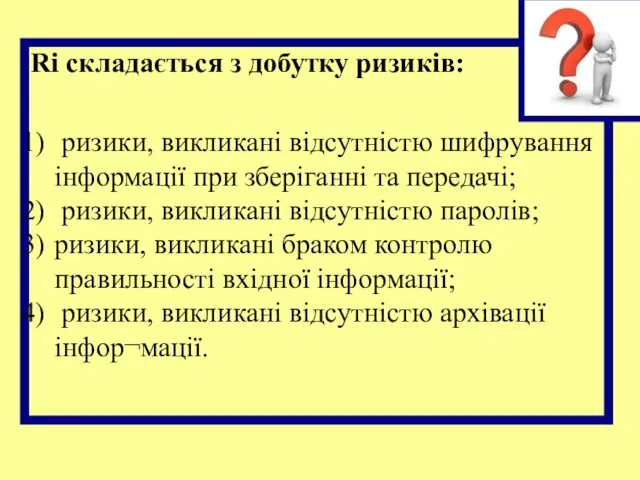

- 32. Rі складається з добутку ризиків: ризики, викликані відсутністю шифрування інформації при зберіганні та передачі; ризики, викликані

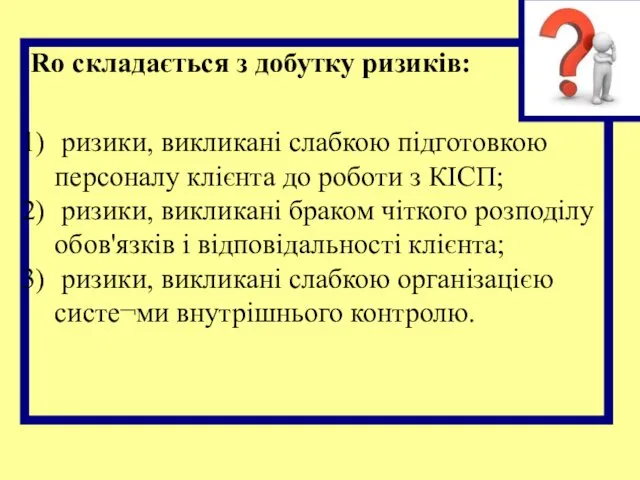

- 33. Rо складається з добутку ризиків: ризики, викликані слабкою підготовкою персоналу клієнта до роботи з КІСП; ризики,

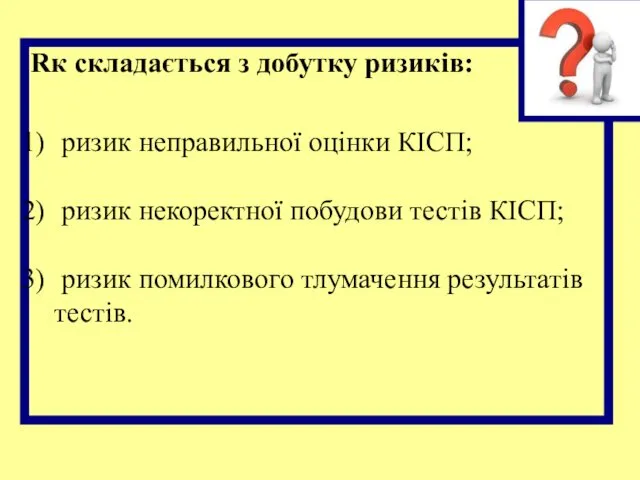

- 34. Rк складається з добутку ризиків: ризик неправильної оцінки КІСП; ризик некоректної побудови тестів КІСП; ризик помилкового

- 36. Скачать презентацию

Тема 1.6.3

Тема 1.6.3 Соседи Солнца. Планеты земной группы. Планеты - гиганты и маленький Плутон.Природоведение 5 класс (к учебнику А.А.Плешакова.Н.И.Сонина).

Соседи Солнца. Планеты земной группы. Планеты - гиганты и маленький Плутон.Природоведение 5 класс (к учебнику А.А.Плешакова.Н.И.Сонина). Однородные члены предложения

Однородные члены предложения Гибридизация атомных орбиталей.

Гибридизация атомных орбиталей. Опыт работы организации родительского просвещения РИМЦ Краснокамского муниципального района

Опыт работы организации родительского просвещения РИМЦ Краснокамского муниципального района Micro Fabrication Basics

Micro Fabrication Basics Подготовка электрического кабеля связи к монтажу

Подготовка электрического кабеля связи к монтажу Презентация детского коллектива Радуга

Презентация детского коллектива Радуга Родительское собрание в 1 классе

Родительское собрание в 1 классе Тригонометрические функции числового аргумента

Тригонометрические функции числового аргумента Виды соединений. Сборка изделий из тонколистового металла, проволоки, искусственных материалов. 5 класс

Виды соединений. Сборка изделий из тонколистового металла, проволоки, искусственных материалов. 5 класс Вводная лекция по специальности: товаровед - приемщик ломбарда

Вводная лекция по специальности: товаровед - приемщик ломбарда Efes Manufacturing System

Efes Manufacturing System Священные книги религий мира. Тора, Библия, Коран

Священные книги религий мира. Тора, Библия, Коран Презентация Металлы

Презентация Металлы Элементы налогообложения

Элементы налогообложения Урок по изучению Республики Мордовия по теме Важнейшие объекты (природные, хозяйственные, культурные) РМ

Урок по изучению Республики Мордовия по теме Важнейшие объекты (природные, хозяйственные, культурные) РМ Памятка по предоставлению земельных участков в безвозмездное пользование

Памятка по предоставлению земельных участков в безвозмездное пользование Экономическое содержание собственности

Экономическое содержание собственности Презентация по Волшебнику изумрудного города

Презентация по Волшебнику изумрудного города Многогранники. Геометрические понятия

Многогранники. Геометрические понятия Презентация о счастье

Презентация о счастье Тема : Сказочный мир цветов - классный час.

Тема : Сказочный мир цветов - классный час. Родительское собрание на тему Токсикомания

Родительское собрание на тему Токсикомания Презентация практической работы Анализ фотографий , рисунков, картин

Презентация практической работы Анализ фотографий , рисунков, картин Какие болезни называют инвазионными?

Какие болезни называют инвазионными? Постижение самого себя

Постижение самого себя Объемные насосы

Объемные насосы