Содержание

- 2. Тема 3. Защита от вредоносного программного обеспечения Занятие 3/2. Групповое занятие Тема: Защита от вредоносного программного

- 3. Цели занятия Рассмотреть классификацию механизмов защиты от ВПО, выявить их основные достоинства и недостатки Оценить эффективность

- 4. Литература Основная Программно-аппаратные средства обеспечения информационной безопасности. В 2 ч. Ч. 1. Защита от разрушающих программных

- 5. Вопросы для самоконтроля Классификация методов противодействия ВПО Классификация технических средств защиты от ВПО Перечислить нормативно-правовые акты

- 7. ВОПРОС 1 Классификация методов и средств обнаружения вредоносного программного обеспечения

- 8. Детерминированные методы обнаружения ВПО принятие решения о наличии/отсутствии ВПО – бинарное (двухзначное), т. е. или обнаружено

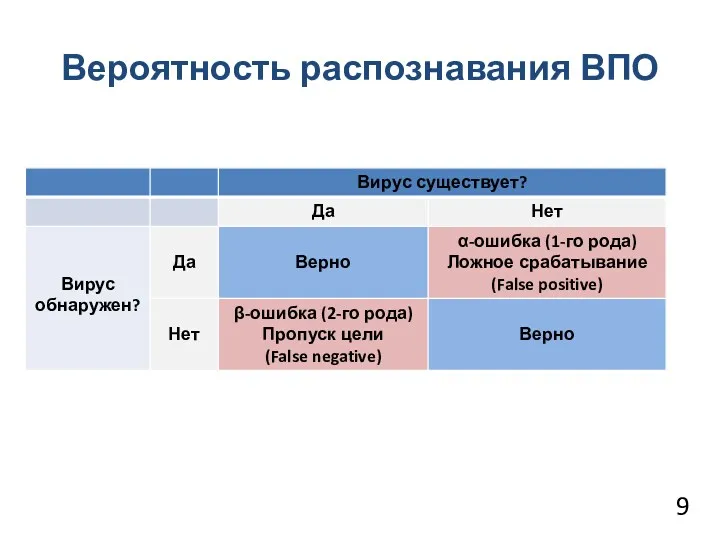

- 9. Вероятность распознавания ВПО

- 10. Детерминированные методы + надежное обнаружение известных штаммов ВПО – сложности с обнаружением новых штаммов ВПО Логические

- 11. Классификация механизмов распознавания ВПО

- 12. сигнатурные анализаторы инспекторы изменений Детерминированные

- 13. Логические Экспертные методы эвристические анализаторы статические структурные анализаторы динамические поведенческие блокираторы обнаружение злоупотреблений обнаружение аномалий Методы

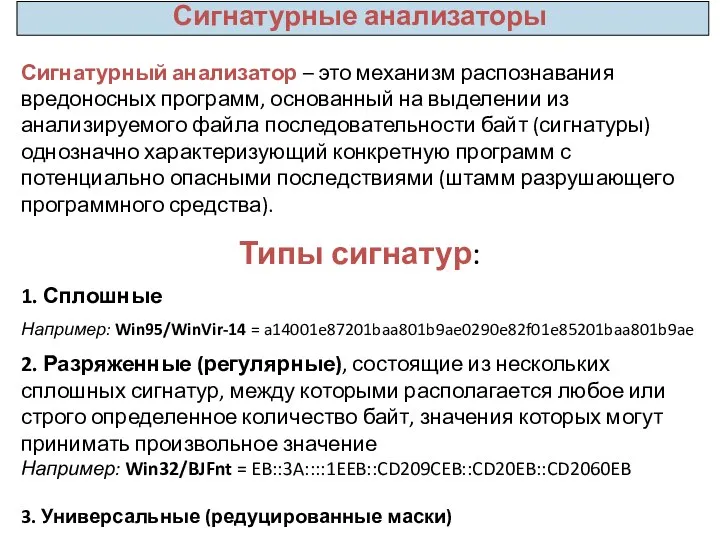

- 14. Сигнатурные анализаторы Сигнатурный анализатор – это механизм распознавания вредоносных программ, основанный на выделении из анализируемого файла

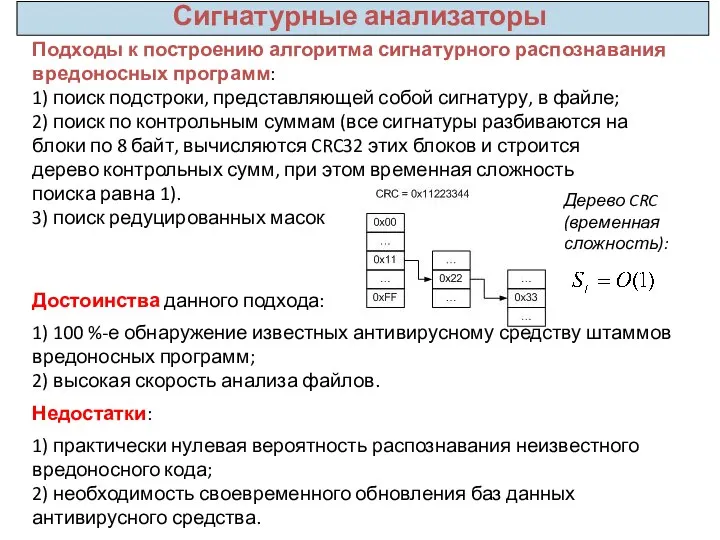

- 15. Сигнатурные анализаторы Подходы к построению алгоритма сигнатурного распознавания вредоносных программ: 1) поиск подстроки, представляющей собой сигнатуру,

- 16. Редуцированные маски (универсальные сигнатуры) Основаны на применении универсального преобразования данных для кода вредоносной программы, после выполнения

- 17. Использование сигнатур для детектирования полиморфных вирусов Наиболее быстро обнаруживаются полиморфные вирусы, построенные по «классической схеме»: Основное

- 18. Инспектор изменений – механизм распознавания разрушающих программных средств, позволяющий определить факт заражения файла по средствам вычисления

- 19. Обнаружение упакованного ВПО Под упакованным исполняемым файлом понимается исполняемый файл, прошедший обработку и структурное изменение под

- 20. Упаковщики сжимающие, цель которых – устранение избыточности программного кода и соответственно уменьшение размера файла (например, UPX,

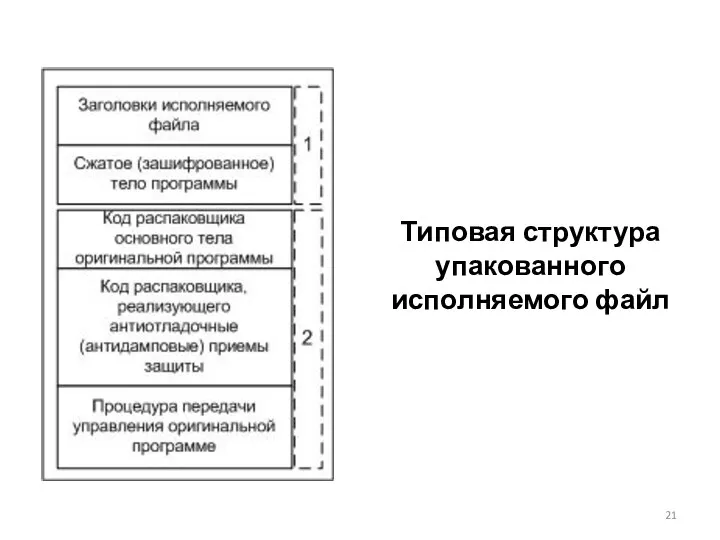

- 21. Типовая структура упакованного исполняемого файл

- 22. Классификация механизмов распознавания ВПО

- 23. Эвристические анализаторы Эвристический анализатор – это механизм распознавания программ с потенциально опасными последствиями, основанный на выделении

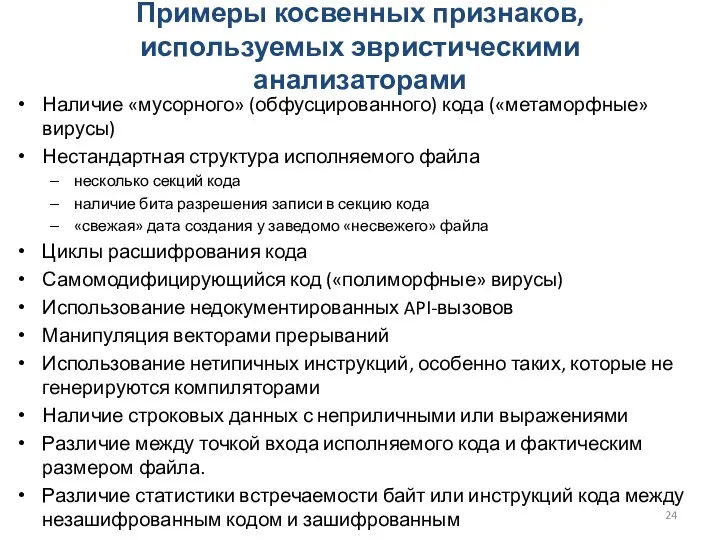

- 24. Примеры косвенных признаков, используемых эвристическими анализаторами Наличие «мусорного» (обфусцированного) кода («метаморфные» вирусы) Нестандартная структура исполняемого файла

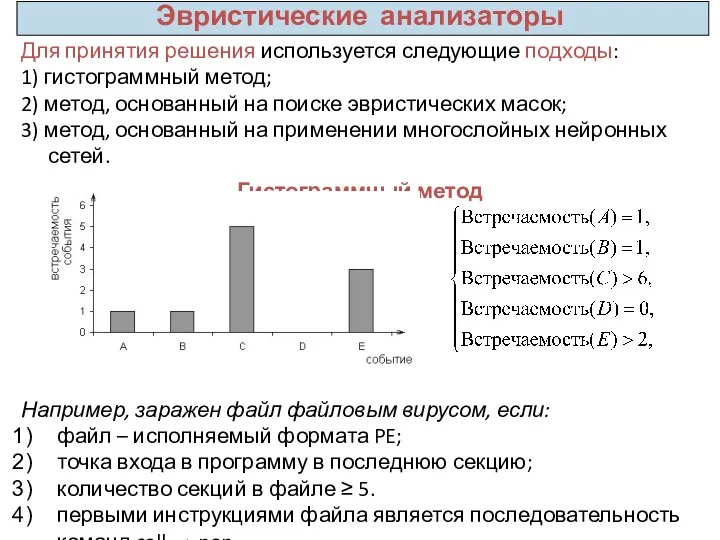

- 25. Эвристические анализаторы Для принятия решения используется следующие подходы: 1) гистограммный метод; 2) метод, основанный на поиске

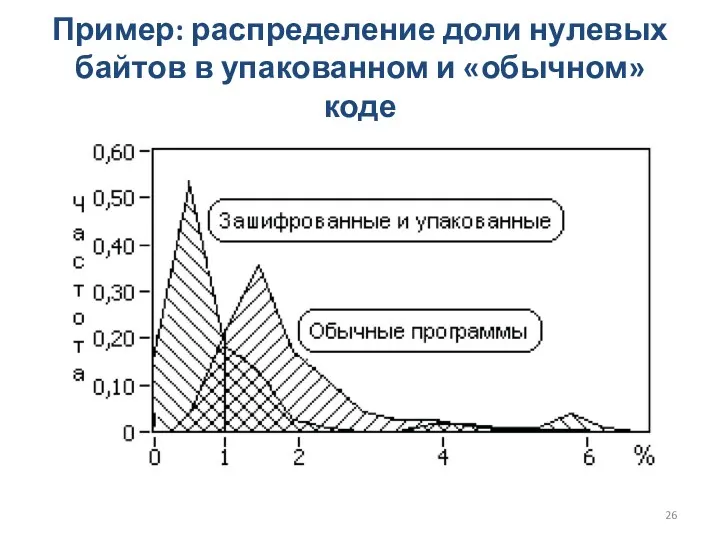

- 26. Пример: распределение доли нулевых байтов в упакованном и «обычном» коде

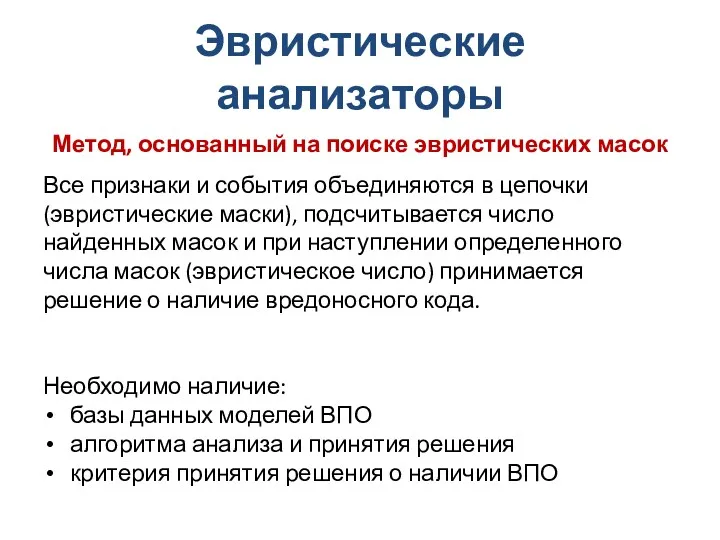

- 27. Метод, основанный на поиске эвристических масок Все признаки и события объединяются в цепочки (эвристические маски), подсчитывается

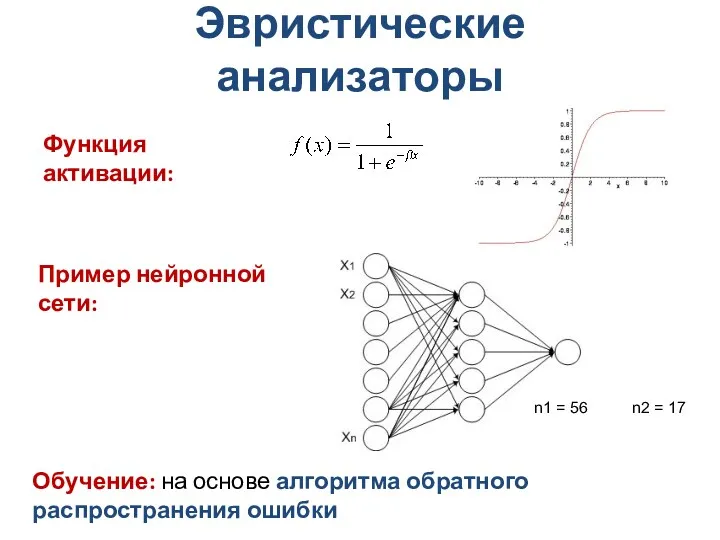

- 28. Метод, основанный на многослойных нейронных сетях Строится многослойная нейронная сеть, на вход сети подаются все признаки

- 29. Функция активации: Эвристические анализаторы Пример нейронной сети: Обучение: на основе алгоритма обратного распространения ошибки n1 =

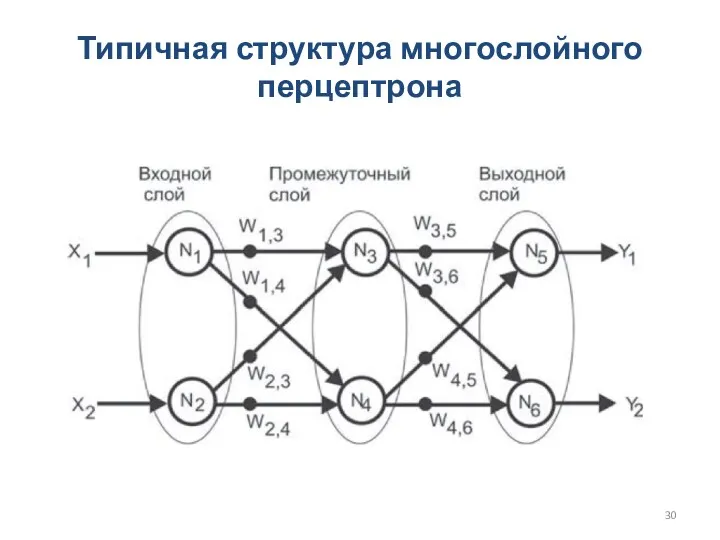

- 30. Типичная структура многослойного перцептрона

- 31. Достоинства эвристических анализаторов: Возможность обнаружения новых или модифицированных вирусов Недостатки: Значительный уровень ложных срабатываний Не высокая

- 32. Поведенческие блокираторы Антивирусное средство отслеживает внешнее проявление активных в ОС процессов на предмет реализации потенциально опасных

- 33. Частные показатели эффективности функционирования АВС Результативность: 1) вероятность ошибки первого рода при распознавании (ложные срабатывания) Значение

- 34. Выводы по первому учебному вопросу Сигнатурный механизм распознавания ВПО является детерминированным и позволяет со 100% выявлять

- 35. ВОПРОС 2 Архитектура средств антивирусной защиты

- 36. Подходы к построению антивирусных средств 1) Локальное АВС – это АВС, функционирующие на одной, выделенной ЭВМ,

- 37. Архитектура локальных АВС

- 38. Этапы анализа объектов на предмет их заражения На вход блока идентификации типа объекта поступает некоторый объект,

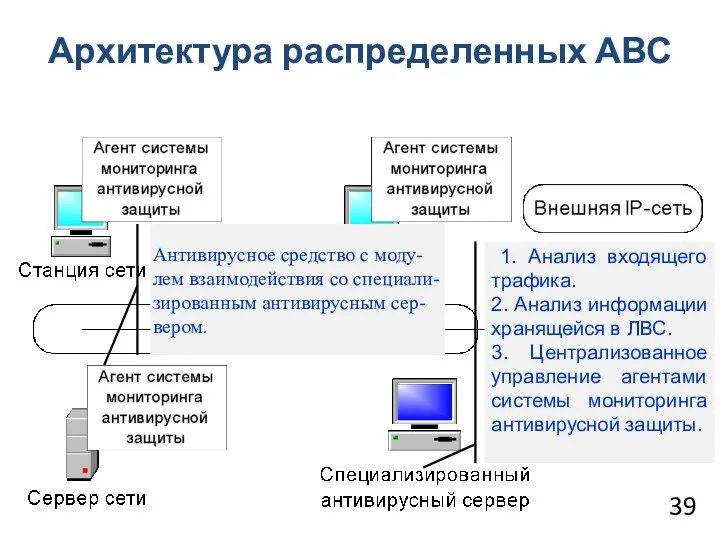

- 39. Архитектура распределенных АВС 1. Анализ входящего трафика. 2. Анализ информации хранящейся в ЛВС. 3. Централизованное управление

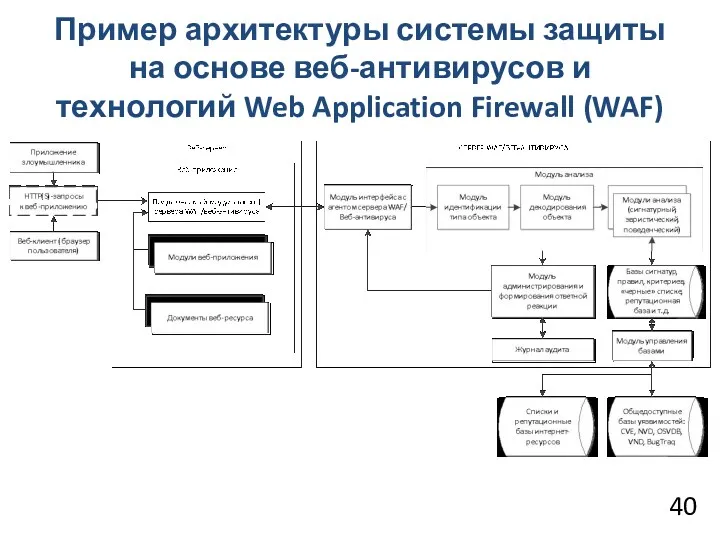

- 40. Пример архитектуры системы защиты на основе веб-антивирусов и технологий Web Application Firewall (WAF)

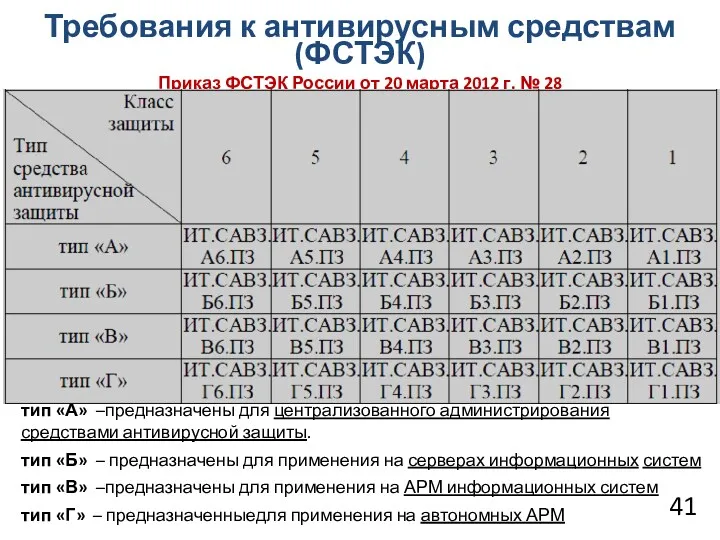

- 41. Требования к антивирусным средствам (ФСТЭК) Приказ ФСТЭК России от 20 марта 2012 г. № 28 Выделяют

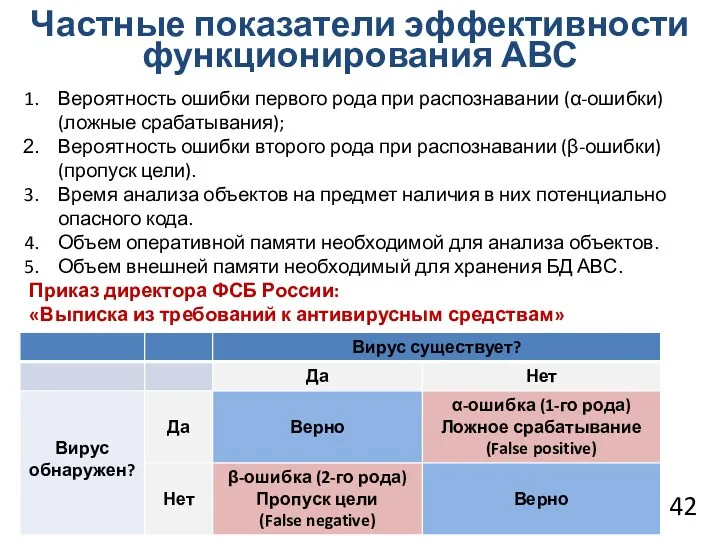

- 42. Частные показатели эффективности функционирования АВС Вероятность ошибки первого рода при распознавании (α-ошибки) (ложные срабатывания); Вероятность ошибки

- 43. Российский рынок антивирусного программного обеспечения

- 44. Выводы по второму учебному вопросу 1) Центральным элементом любого АВС является блок анализа объектов на предмет

- 45. Выводы по занятию 1. Антивирусные средства являются одним из основным способом противодействия ВПО, однако эффективность их

- 46. ВОПРОСЫ ПО ЗАНЯТИЮ? ЗАДАНИЕ НА САМОСТОЯТЕЛЬНУЮ ПОДГОТОВКУ Доработать конспект занятия Изучить рекомендованную литературу

- 48. Скачать презентацию

Программное обеспечение

Программное обеспечение Екі және көп өлшемді массив Матрицалармен жұмыс жасау

Екі және көп өлшемді массив Матрицалармен жұмыс жасау Ведение ИСОГД средствами ТТПО ИСОГД

Ведение ИСОГД средствами ТТПО ИСОГД Виды информации

Виды информации Мультимедіа

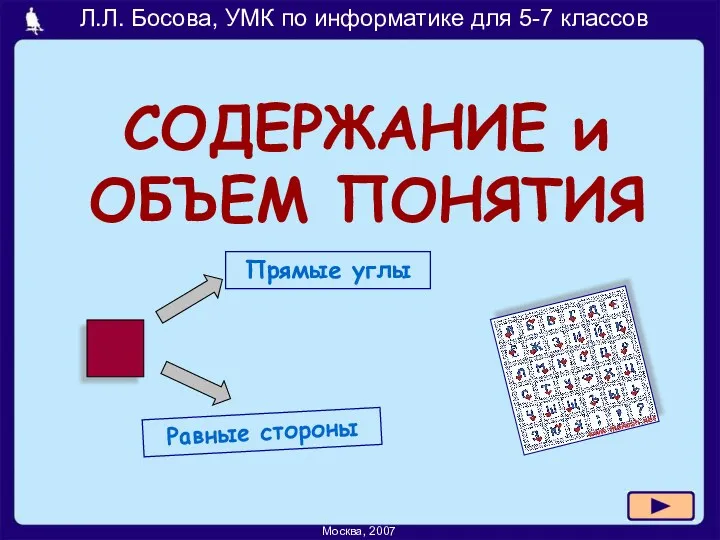

Мультимедіа Содержание и объем понятия

Содержание и объем понятия Создание web-сайта. Коммуникационные технологии

Создание web-сайта. Коммуникационные технологии Методы оценивания угроз

Методы оценивания угроз Устройство компьютера. Схема устройства компьютера

Устройство компьютера. Схема устройства компьютера Android. Структура проекта

Android. Структура проекта Программное обеспечение Software. Операционные системы. (Лекция 4.3)

Программное обеспечение Software. Операционные системы. (Лекция 4.3) Массивы. Строки. Пользовательские типы.(Тема 3)

Массивы. Строки. Пользовательские типы.(Тема 3) Обеспечение целостности БД

Обеспечение целостности БД Ветвление. Выбор наибольшего из двух чисел

Ветвление. Выбор наибольшего из двух чисел Защита информации и информационная безопасность. Компьютерный вирус

Защита информации и информационная безопасность. Компьютерный вирус Программирование линейного алгоритма. (Урок 27)

Программирование линейного алгоритма. (Урок 27) Медиапаспорт печатного и интернет-издания Русский репортер

Медиапаспорт печатного и интернет-издания Русский репортер Алгоритмы сортировки. Лабораторная № 2

Алгоритмы сортировки. Лабораторная № 2 HTML - Advanced

HTML - Advanced Внеклассное мероприятие Путешествие с Инфознайкой

Внеклассное мероприятие Путешествие с Инфознайкой What is a computer?

What is a computer? Битва на Смешариковом поле. Эпизод третий…

Битва на Смешариковом поле. Эпизод третий… Программирование на языке С++. Рекурсия. Ханойские башни

Программирование на языке С++. Рекурсия. Ханойские башни STEPS. Пользовательская инструкция

STEPS. Пользовательская инструкция Ethernet желілік технологиясы

Ethernet желілік технологиясы ГОСТ Р ИСО/МЭК 12207. Лекция №3

ГОСТ Р ИСО/МЭК 12207. Лекция №3 Внедрение SQL-кода

Внедрение SQL-кода Интеллектуальные информационные системы (ИИС). Лекция 3. Логическая модель представления знаний

Интеллектуальные информационные системы (ИИС). Лекция 3. Логическая модель представления знаний