Содержание

- 5. We are security professionals also known as ethical hackers, who use ethical hacking techniques to flesh

- 6. Мы - профессионалы в области безопасности, также известные как этичные хакеры, которые используют методы этичного взлома,

- 7. E7`S TESTING TEAM... ...has extensive experience conducting security testing and vulnerability assessments. As a part of

- 8. ПЕНТЕСТЕРЫ ИЗ E7 ... имеют большой опыт проведения тестирования безопасности и оценки уязвимостей. В рамках процесса

- 11. Why Does My Business Need Penetration Testing? Pentesting is a vital part of any business' cybersecurity

- 12. Почему моему бизнесу необходимо тестирование на проникновение? Тестирование на проникновение является жизненно необходимой частью стратегии кибербезопасности

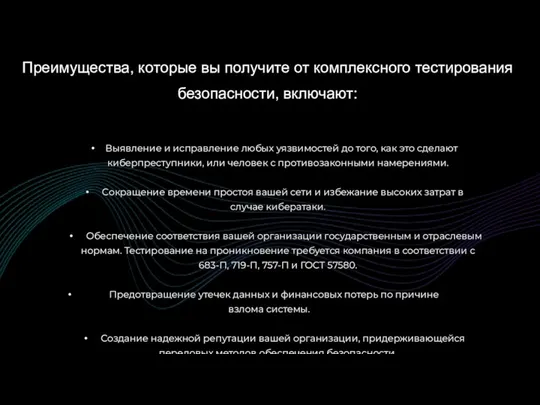

- 13. Identifying your vulnerabilities before cybercriminals do and plugging any security holes before a person with unlawful

- 14. Выявление и исправление любых уязвимостей до того, как это сделают киберпреступники, или человек с противозаконными намерениями.

- 15. Cybersecurity threats are increasing at an extraordinary rate, and so are the concerns of experiencing a

- 16. Угрозы кибербезопасности растут с необычайной скоростью, как и опасения, связанные с их нарушением. Программное обеспечение быстро

- 17. OUR SERVICES

- 18. МЫ ПРЕДЛАГАЕМ

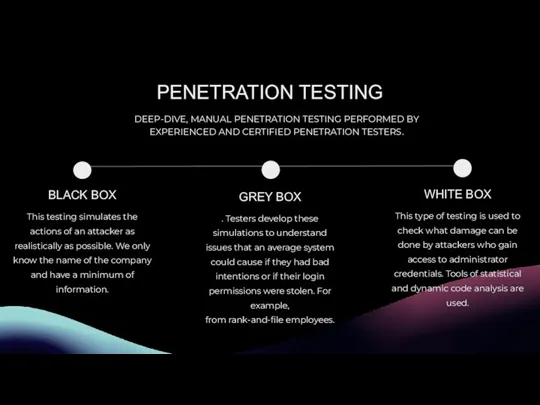

- 19. PENETRATION TESTING DEEP-DIVE, MANUAL PENETRATION TESTING PERFORMED BY EXPERIENCED AND CERTIFIED PENETRATION TESTERS.

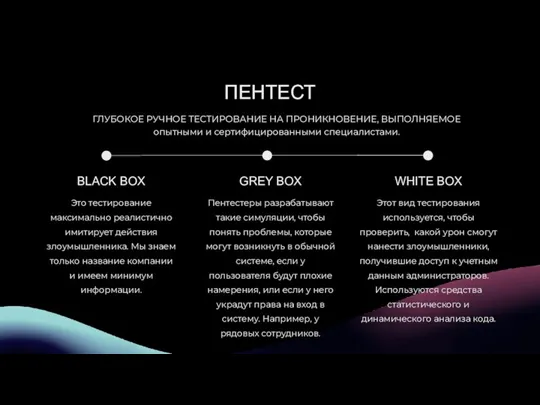

- 20. ПЕНТЕСТ ГЛУБОКОЕ РУЧНОЕ ТЕСТИРОВАНИЕ НА ПРОНИКНОВЕНИЕ, ВЫПОЛНЯЕМОЕ опытными и сертифицированными специалистами.

- 23. VULNERABILITY ASSESSMENT A process of identifying, quantifying, and prioritizing (or ranking) the vulnerabilities of a system

- 24. А аудит безопасности И ОЦЕНКА УЯЗВИМОСТЕЙ Процесс выявления, количественной оценки и определения приоритетов (или ранжирования) уязвимостей

- 25. Thanks for your attention! ADMIN@EAGER7.NET

- 27. Скачать презентацию

Технология объектно-ориентированного проектирования ИС (разработки программного обеспечения) – Rational Unified Process (RUP)

Технология объектно-ориентированного проектирования ИС (разработки программного обеспечения) – Rational Unified Process (RUP) Объектно-ориентированное программирование. Практические работы Pascal ABC

Объектно-ориентированное программирование. Практические работы Pascal ABC Программа Figma

Программа Figma Руководство пользователя для онлайн-курса ГПА

Руководство пользователя для онлайн-курса ГПА Интерактивная презентация для цикла уроков в 10 классе Создание Веб-сайта. Язык HTML. ;2.

Интерактивная презентация для цикла уроков в 10 классе Создание Веб-сайта. Язык HTML. ;2. Экскурсия по виртуальному музею Компьютерной графики (Office 2007)

Экскурсия по виртуальному музею Компьютерной графики (Office 2007) Линии связи

Линии связи Компьютерные технологии интеллектуальной поддержки управленческих решений

Компьютерные технологии интеллектуальной поддержки управленческих решений Управление ремонтами и обслуживанием оборудования. Решение на основе 1С:Предприятие 8

Управление ремонтами и обслуживанием оборудования. Решение на основе 1С:Предприятие 8 Functions are objects. Main concepts behind Python functions

Functions are objects. Main concepts behind Python functions Training Manual

Training Manual Стиснення та архівування даних

Стиснення та архівування даних Розробка клієнтського програмного забезпечення для корпоративних додатків на платформі Java

Розробка клієнтського програмного забезпечення для корпоративних додатків на платформі Java Welcome. Anti-virus

Welcome. Anti-virus Системы счисления. Позиционные и непозиционные системы

Системы счисления. Позиционные и непозиционные системы Стандартизация программного обеспечения

Стандартизация программного обеспечения Решения для электронного правительства и электронизация государственных услуг — БАРС Груп

Решения для электронного правительства и электронизация государственных услуг — БАРС Груп Моделирование и формализация

Моделирование и формализация Управление в логистических информационных системах (Информационные системы планирования и управления ресурсами предприятия)

Управление в логистических информационных системах (Информационные системы планирования и управления ресурсами предприятия) Работа с VirtualBox, установка рабочих станций и подготовка для включения в одноранговую сеть

Работа с VirtualBox, установка рабочих станций и подготовка для включения в одноранговую сеть Lazarus. Порядок создания приложения

Lazarus. Порядок создания приложения Школьная газета АстраWork

Школьная газета АстраWork Робототехніка на основі Arduino

Робототехніка на основі Arduino Programming logic and design seventh edition. Chapter 5. Looping

Programming logic and design seventh edition. Chapter 5. Looping Инструкция по заполнению регистрационной формы конференции

Инструкция по заполнению регистрационной формы конференции Метод PERT и управление проектами

Метод PERT и управление проектами Модели данных

Модели данных Технічні і програмні засоби КС реального часу. (Тема 10)

Технічні і програмні засоби КС реального часу. (Тема 10)